This article intends to help you delete Remk Ransomware at no cost. Unser Handbuch erklärt auch, wie das geht .remk files kann wiederhergestellt werden.

About Remk

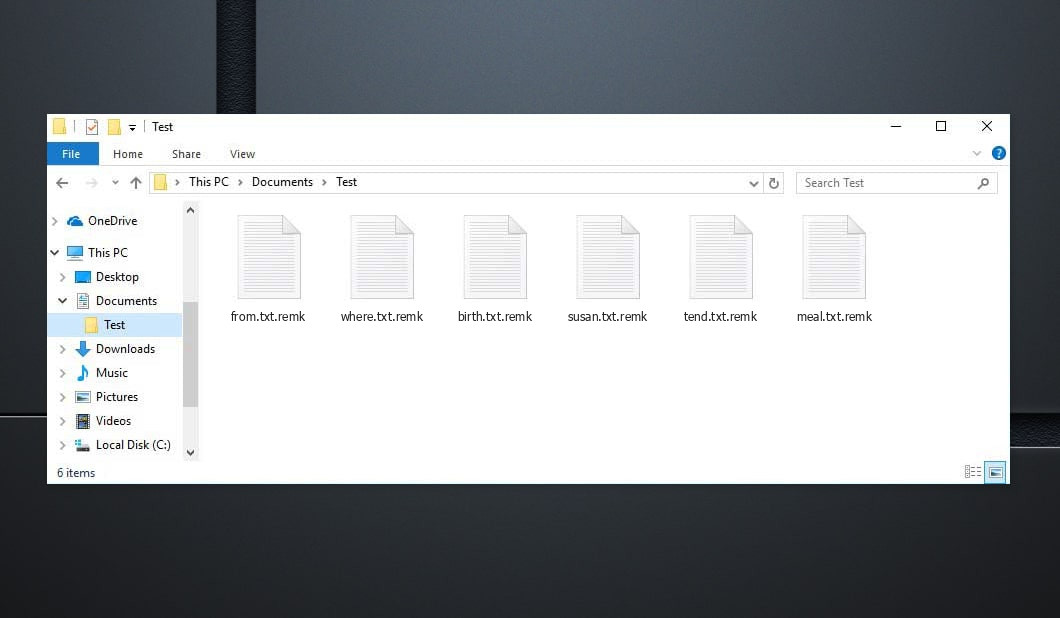

Remk Ransomware means a cryptovirology PC risk made use of to blackmail its targets. Remk Infection might not indicate any kind of apparent signs, doch seine Sichtbarkeit wird erst dann gefunden, wenn seine Aufgabe erfüllt wird.

The absence of symptoms is among the primary troubles with this sort of COMPUTER viruses. Sie können unentdeckt in das angegriffene System eindringen, sowie ihre Stelle bewerben, ohne ihre Tätigkeit am Arbeitsplatz preiszugeben. This is why most consumers are not able to do anything to end the virus prior to it has finished its objective, sowie das Ziel dieses, speziell, is to make its targets' documents unusable through data ciphering and then suggesting a ransom need.

The user is reported using a message that this infection places on their screen that their only solution of bringing their data back is using the repayment of a particular quantity of funds. Dieser erpressende Teil dieser Abzocke erfreut sich bei den Betrügern großer Beliebtheit, as well as there's an entire team of COMPUTER malware that's utilized in this manner. Diese Malware-Kategorie wird Ransomware genannt, and the malware we are currently focusing on most definitely falls under it.

Der Remk Schadsoftware wird erst offengelegt, wenn die Verschlüsselung der Dokumente abgeschlossen ist. Der .remk Anschließend äußert Ransomware seine Forderungen durch eine einschüchternde Popup-Benachrichtigung.It is through this alert that the individuals discover how they are anticipated to transfer their funds to the cyber scams in charge of the Ransomware infection. In den meisten Fällen, Das Lösegeld würde in einer Kryptowährung verlangt - BitCoin. Diese Kryptowährungen sind wirklich schwer aufzuspüren, and a common user would have no chance of recognizing that they are really transferring their funds to. Das, In der Tat, makes it truly not likely that the hacker's true identification would ever before obtain revealed. It is fairly rare for a Ransomware cyberpunk to stand on trial, sowie der Einsatz von Kryptowährung als empfohlene Zahlungslösung ist der Hauptgrund dafür.

Below you can discover the quote from the Remk text file:

AUFMERKSAMKEIT! Mach dir keine Sorge, Sie können alle Ihre Dateien zurückgeben! Alle Ihre Dateien wie Fotos, Datenbanken, Dokumente und andere wichtige Dokumente werden mit der stärksten Verschlüsselung und einem eindeutigen Schlüssel verschlüsselt. Die einzige Möglichkeit, Dateien wiederherzustellen, besteht darin, ein Entschlüsselungstool und einen eindeutigen Schlüssel für Sie zu erwerben. Diese Software entschlüsselt alle Ihre verschlüsselten Dateien. Welche Garantien haben Sie?? Sie können eine Ihrer verschlüsselten Dateien von Ihrem PC aus senden und wir entschlüsseln sie kostenlos. Aber wir können nur entschlüsseln 1 Datei kostenlos. Die Datei darf keine wertvollen Informationen enthalten. Sie können ein Video-Übersichts-Entschlüsselungstool herunterladen und ansehen: https://we.tl/t-2P5WrE5b9f Der Preis für den privaten Schlüssel und die Entschlüsselungssoftware beträgt $980. Rabatt 50% verfügbar, wenn Sie uns zuerst kontaktieren 72 Std., Das ist der Preis für Sie $490. Bitte beachten Sie, dass Sie Ihre Daten niemals ohne Bezahlung wiederherstellen können. Check deine E-Mails "Spam" oder "Müll" Ordner, wenn Sie keine Antwort mehr als erhalten 6 Std.. Um diese Software zu erhalten, müssen Sie an unsere E-Mail schreiben: wiederherstellenalldata@firemail.cc Reservieren Sie eine E-Mail-Adresse, um mit uns Kontakt aufzunehmen: gorentos@bitmessage.ch Unser Telegram-Konto: @datarestore

How to Remk virus encrypt your files?

Der .remk Es ist unwahrscheinlich, dass die Verschlüsselung der Infektionsdokumentdatei nach dem Löschen der Ransomware entfernt wird. Der .remk Es wird versprochen, dass Ihnen der Zugangsschlüssel zur Virendokumentverschlüsselung ausgehändigt wird, wenn Sie den Lösegeldbetrag zahlen.

Nichtsdestotrotz, it is not uncommon for the hackers that back up such dangers to assure their victims a decryption trick for their encrypted files just to refuse to supply that essential as soon as the repayment obtains processed. Unnötig zu diskutieren, wenn Sie auf ein Problem wie dieses stoßen, Du wärst nicht in der Lage, etwas dagegen zu tun-- Ihr Geld wäre weg, und Ihre Daten wären sicherlich immer noch schwer zu erreichen. This is why it isn't really wise thought to move the payment, Außerdem, if you haven't opted for any kind of different choices that might be effective.

Even though we discussed that the encryption would certainly stay on your files even after the Ransomware is no more in the system, Die Löschung des Virus ist immer noch äußerst wichtig. Nachdem Sie die Ransomware entfernt haben, you might additionally try the different documents recuperation options we have established for you, Außerdem besteht keine Gefahr, dass Ihre neuen Daten verschlüsselt werden. Um dieses kryptovirale Risiko zu beseitigen, you are recommended to finish the steps you will come across below.

Remk SUMMARY:

| Name | .remk Virus |

| Typ | Ransomware |

| Bedrohungsstufe | Hoch (Ransomware ist bis jetzt die schrecklichste Malware, die Sie erleben können) |

| Symptome | A Ransomware threat similar to this one would typically not reveal its visibility until the records obtain secured |

| Werbekanal | Kanäle wie Spam-E-Mail-Werbung, und Malvertising werden normalerweise zur Verbreitung von Ransomware eingesetzt. |

| Datenwiederherstellungslösung | Emsisoft Decrypter |

| Erkennungsdienstprogramm |

.remk kann sich häufig selbst wiederherstellen, wenn Sie die Kerndateien nicht entfernen. Wir empfehlen, Loaris Trojan Remover herunterzuladen, um nach schädlichen Dienstprogrammen zu suchen. Dies kann Ihnen viel Zeit und Mühe ersparen, um alle mögliche Malware auf Ihrem Gerät effektiv zu entfernen.

Lesen Sie mehr über Loaris-Trojaner-Entferner (Lizenzvereinbarung, Datenschutz-Bestimmungen ).

Wenn Loaris eine Bedrohung erkennt, Sie müssen eine Lizenz kaufen, um es loszuwerden. |

Delete Remk Virus Ransomware

Bei einigen Schritten müssen Sie wahrscheinlich die Seite verlassen. Lesezeichen um später problemlos darauf zurückgreifen zu können.

Starten Sie neu Sicherheitsmodus (Verwenden Sie dieses Tutorial, wenn Sie nicht wissen, wie es geht).

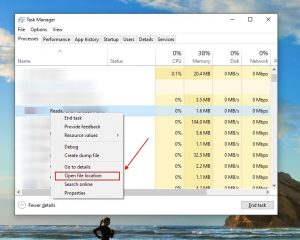

Klicken STRG + SCHICHT + ESC gleichzeitig und gehen Sie zum Registerkarte „Prozesse“.. Versuchen Sie herauszufinden, welche Prozesse bösartig sind.

Rechtsklick auf jeden von ihnen und wählen Sie Öffnen Sie den Dateispeicherort. Überprüfen Sie anschließend die Dokumente mit dem Online-Dateiprüfer:

Sobald Sie ihren Ordner öffnen, die Prozesse beenden die kontaminiert sind, Dann Werden Sie ihre Ordner los.

Notiz:Wenn Sie sicher sind, dass etwas Teil der Gefahr ist - beseitigen Sie es, auch wenn der Scanner es nicht markiert. Kein Antivirenprogramm kann alle Infektionen erkennen.

Halten Sie weiter Gewinnen + R. Und dann kopieren & Fügen Sie Folgendes ein:

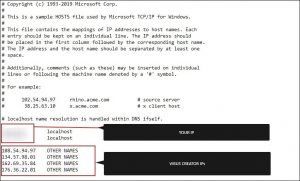

- Notizblock %windir%/system32/Drivers/etc/hosts

Eine neue Datei wird geöffnet. Für den Fall, dass Sie gehackt werden, Unten sind zahlreiche andere IP-Adressen mit Ihrem Gerät verknüpft. Untersuchen Sie das unten aufgeführte Bild:

Für den Fall, dass es unten verdächtige IPs gibt „localhost” – Kontaktieren Sie uns in den Kommentaren.

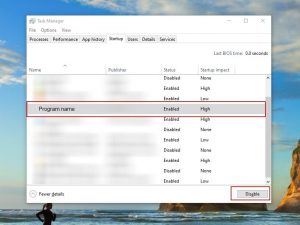

Verwenden STRG + SCHICHT + ESC gleichzeitig und greifen Sie auf die zu Registerkarte „Start“.:

Weiter zu Programmname und wählen Sie „Deaktivieren“.

Bedenken Sie, dass Ransomware möglicherweise sogar einen falschen Entwicklernamen in ihren Prozess einbezieht. Sie müssen jeden Vorgang überprüfen und sich davon überzeugen, dass er legitim ist.

Loswerden Remk Virus, Möglicherweise müssen Sie sich mit Systemdateien und Registern befassen. Wenn Sie einen Fehler machen und das Falsche entfernen, kann dies zu Schäden an Ihrem Gerät führen.

Sie können den Systemschaden verhindern, indem Sie Loaris Trojan Remover auswählen - A high-quality Remk removal software.

Rezension lesen über Loaris-Trojaner-Entferner (Lizenzvereinbarung, Datenschutz-Bestimmungen ).

Suchen für die Ransomware in Ihren Registern und beseitigen, abschütteln die Einträge. Seien Sie sehr vorsichtig – Sie können Ihr System zerstören, wenn Sie Einträge entfernen, die nicht mit der Ransomware in Zusammenhang stehen.

Geben Sie Folgendes in das Windows-Suchfeld ein:

- %Anwendungsdaten%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Beseitigen Sie alles in Temp. Endlich, Schauen Sie einfach nach, was kürzlich hinzugefügt wurde. Vergessen Sie nicht, uns einen Kommentar zu hinterlassen, wenn Sie auf ein Problem stoßen!

How to Decrypt .remk files?

Djvu Ransomware gibt es im Wesentlichen in zwei Versionen.

- Alte Version: Die meisten älteren Erweiterungen (von „.djvu“ bis „.carote“) Die Entschlüsselung für die meisten dieser Versionen wurde zuvor vom STOPDecrypter-Tool unterstützt falls Dateien mit einem Offline-Schlüssel infiziert sind. Die gleiche Unterstützung wurde in das neue integriert Emsisoft Decryptor für diese alten Djvu-Varianten. Der Entschlüsseler dekodiert Ihre Dateien nur, ohne Dateipaare zu übermitteln, wenn Sie über einen verfügen OFFLINE-SCHLÜSSEL.

- Neue Version: Die neuesten Erweiterungen wurden etwa Ende August veröffentlicht 2019 nachdem die Ransomware geändert wurde. Dazu gehört auch .coharos, .Shariz, .Dann, .Hier, .Bauernhof, .seto, peta, .Moka, .Medikamente, .Quacksalber, .dumm, .Karl, .Distanz, .Booten usw..Diese neuen Versionen wurden nur mit Emsisoft Decryptor unterstützt.

"Der Entschlüsseler kann meine Dateien nicht entschlüsseln?"

In den meisten Fällen bedeutet dies, dass Sie über einen Online-Ausweis verfügen. It can likewise imply your documents were secured by a newer version of STOP/Djvu.

- Offline-ID. When the ransomware can not connect to its command as well as control servers while securing your data, Es verwendet einen integrierten Sicherheitsschlüssel und eine integrierte ID. Offline-IDs enden normalerweise auf t1 and are usually very easy to identify. Da sich der Offline-Schlüssel und auch die ID mit jeder Variante/Erweiterung ändern, everybody who has actually had their data encrypted by the same version will certainly have the very same ID and also the documents will be decryptable by the exact same key (oder "privater Schlüssel, wenn es um RSA-Verschlüsselung geht).

- Online-ID. Most of the times the ransomware is able to attach to its command as well as control web servers when it secures files, and also when this occurs the web servers react by producing random keys for each infected computer. Vorausgesetzt, jeder Computer hat seinen eigenen Schlüssel, Sie können keinen Schlüssel von einem anderen Computer verwenden, um Ihre Daten zu entschlüsseln. Der Entschlüsseler ist in der Lage, dies mit älteren Versionen zu umgehen, sofern er über eine gewisse Unterstützung verfügt, Bei neueren Versionen gibt es jedoch absolut keine Möglichkeit, Daten wiederherzustellen.

Für den Fall, dass das Tutorial nicht hilft, Laden Sie das von uns empfohlene Anti-Malware-Tool herunter oder probieren Sie es aus Kostenloser Online-Virenprüfer. Außerdem, Sie können uns jederzeit in den Kommentaren um Hilfe bitten!

More info about decrypt tool: https://howtofix.guide/opqz-virus/

I can’t recover my incyrpted files

can an Aid, Bitte

Another IP help me, i just a poor student