This article intends to help you delete Remk Ransomware at no cost. Nosso manual também explica como qualquer .remk files pode ser restaurado.

About Remk

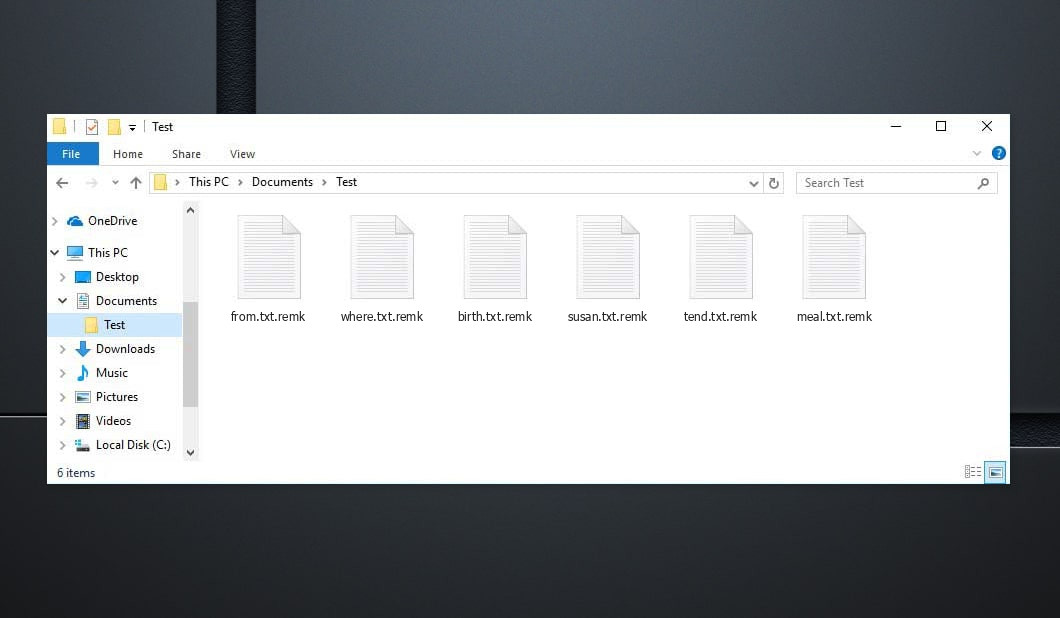

Remk Ransomware significa uma ameaça de criptovirologia para PC usada para chantagear seus alvos. Remk Infection might not indicate any kind of apparent signs, yet its visibility is only found as quickly as its task is carried out.

The absence of symptoms is among the primary troubles with this sort of COMPUTER viruses. Eles podem passar para o sistema atacado sem serem detectados, bem como aplicar seu trabalho sem revelar sua atividade no posto de trabalho. This is why most consumers are not able to do anything to end the virus prior to it has finished its objective, bem como o objetivo deste, especificamente, is to make its targets' documents unusable through data ciphering and then suggesting a ransom need.

The user is reported using a message that this infection places on their screen that their only solution of bringing their data back is using the repayment of a particular quantity of funds. Esta parte chantagista desta fraude é incrivelmente popular entre as fraudes, assim como há uma equipe inteira de malware de COMPUTADOR que é utilizado dessa maneira. Esta categoria de malware é chamada Ransomware, e o malware em que estamos nos concentrando atualmente definitivamente se enquadra nele.

O Remk o malware só é divulgado depois de concluir a criptografia dos documentos. O .remk Depois disso, o ransomware expressará suas demandas por meio de um alerta pop-up intimidante.It is through this alert that the individuals discover how they are anticipated to transfer their funds to the cyber scams in charge of the Ransomware infection. Na maioria dos casos, o resgate seria pedido em uma criptomoeda - BitCoin. Essas criptomoedas são realmente difíceis de rastrear, and a common user would have no chance of recognizing that they are really transferring their funds to. Esse, na verdade, makes it truly not likely that the hacker's true identification would ever before obtain revealed. É bastante raro que um cyberpunk Ransomware seja julgado, as well as the application of cryptocurrency as the recommended payment solution is the main reason for that.

Below you can discover the quote from the Remk text file:

ATENÇÃO! Não se preocupe, você pode devolver todos os seus arquivos! Todos os seus arquivos como fotos, bancos de dados, documentos e outros importantes são criptografados com criptografia mais forte e chave exclusiva. O único método de recuperação de arquivos é comprar uma ferramenta de descriptografia e uma chave exclusiva para você. Este software irá descriptografar todos os seus arquivos criptografados. Que garantias você tem? Você pode enviar um de seus arquivos criptografados do seu PC e nós o descriptografamos gratuitamente. Mas podemos descriptografar apenas 1 arquivo de graça. O arquivo não deve conter informações valiosas. Você pode obter e ver a ferramenta de descriptografia da visão geral do vídeo: https://we.tl/t-2P5WrE5b9f O preço da chave privada e do software de descriptografia é $980. Desconto 50% disponível se você nos contatar primeiro 72 horas, esse é o preço para você é $490. Observe que você nunca restaurará seus dados sem pagamento. Verifique seu e-mail "Spam" ou "Porcaria" pasta se você não obtiver resposta mais de 6 horas. Para obter este software, você precisa escrever em nosso e-mail: restorealldata@firemail.cc Reserve endereço de e-mail para entrar em contato conosco: gorentos@bitmessage.ch Nossa conta no Telegram: @datarestore

How to Remk virus encrypt your files?

O .remk A criptografia do arquivo de arquivo de infecção provavelmente não será eliminada após a exclusão do ransomware. O .remk É prometido que a chave de acesso à criptografia de documento de vírus será fornecida a você quando você pagar o valor do resgate.

No entanto, it is not uncommon for the hackers that back up such dangers to assure their victims a decryption trick for their encrypted files just to refuse to supply that essential as soon as the repayment obtains processed. Desnecessário discutir, se você acabar em um problema como este, você não seria capaz de fazer nada a respeito disso-- seus fundos acabariam, assim como seus dados certamente ainda seriam difíceis de alcançar. É por isso que não é realmente sensato transferir o pagamento, além disso, if you haven't opted for any kind of different choices that might be effective.

Even though we discussed that the encryption would certainly stay on your files even after the Ransomware is no more in the system, excluir o vírus ainda é excepcionalmente vital. Depois de se livrar do Ransomware, you might additionally try the different documents recuperation options we have established for you, e também seus novos dados não correrão o risco de serem criptografados. Para apagar esse risco criptoviral, recomenda-se que você conclua as etapas que encontrará abaixo.

Remk SUMMARY:

| Nome | .remk Virus |

| Tipo | ransomware |

| Nível de ameaça | Alto (Ransomware é até agora o malware mais terrível que você pode experimentar) |

| Sintomas | A Ransomware threat similar to this one would typically not reveal its visibility until the records obtain secured |

| Canal de promoção | Canais como promoção de e-mail de spam, e malvertising são normalmente os usados para espalhar Ransomware. |

| Solução de Recuperação de Dados | Emsisoft Descriptografador |

| Utilitário de Detecção |

.remk pode se recuperar várias vezes se você não se livrar de seus arquivos principais. Sugerimos baixar Loaris Trojan Remover para escanear utilitários maliciosos. Isso pode economizar muito tempo e esforços para se livrar de todos os malwares possíveis em seu dispositivo.

Leia mais sobre Loaris Trojan Removedor (Contrato de Licença, política de Privacidade ).

Se Loaris identificar uma ameaça, você precisará comprar uma licença para se livrar dele. |

Delete Remk Virus Ransomware

Algumas das etapas provavelmente exigirão que você saia da página. marca páginas para voltar facilmente a ele mais tarde.

Reiniciar em Modo de segurança (use este tutorial se você não sabe como fazê-lo).

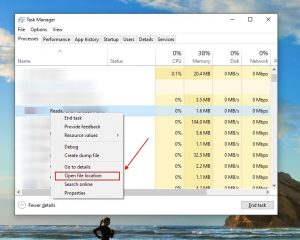

Clique CTRL + MUDANÇA + ESC simultaneamente e ir para o Aba Processos. Tente identificar quais processos são maliciosos.

Clique com o botão direito em cada um deles e escolha Abrir local do Ficheiro. Em seguida, inspecione os documentos com o verificador de arquivos online:

Depois de abrir a pasta deles, acabar com os processos que estão contaminados, então livrar-se de suas pastas.

Observação:Se você tem certeza de que algo faz parte do perigo - eliminá-lo, mesmo que o scanner não o marque. Nenhum aplicativo antivírus pode identificar todas as infecções.

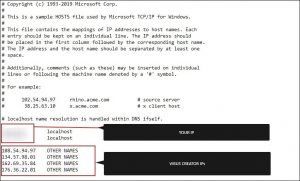

Continue segurando o Ganhar + R. E então copie & Cole a seguinte:

- bloco de notas %windir%/system32/Drivers/etc/hosts

Um novo arquivo será aberto. Caso você seja hackeado, haverá vários outros IPs vinculados ao seu dispositivo na parte inferior. Examine a imagem listada abaixo:

Caso haja IPs suspeitos abaixo “host local” – entre em contato conosco nos comentários.

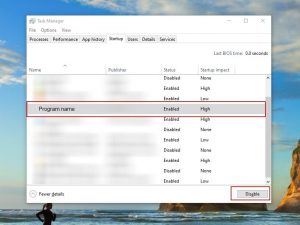

Usar CTRL + MUDANÇA + ESC simultaneamente e acessar o Aba Inicialização:

Prossiga para Nome do programa e selecione “Desativar”.

Lembre-se de que o ransomware pode até incluir um nome de desenvolvedor falso em seu processo. Você deve verificar todos os processos e ser persuadido de que é legítimo.

Se livrar Remk Virus, você pode ter que lidar com arquivos e registros do sistema. Cometer um erro e se livrar da coisa errada pode danificar seu dispositivo.

Você pode evitar danos ao sistema selecionando Loaris Trojan Remover - a high-quality Remk removal software.

Leia a crítica sobre Loaris Trojan Removedor (Contrato de Licença, política de Privacidade ).

Olhar para o ransomware em seus registros e livrar-se de as entradas. Tenha muito cuidado - você pode destruir seu sistema se remover entradas não associadas ao ransomware.

Digite cada um dos seguintes no campo de pesquisa do Windows:

- %Dados do aplicativo%

- %LocalAppData%

- %Dados do Programa%

- %WinDir%

- %Temp%

Livre-se de tudo em Temp. Finalmente, simplesmente verifique se há qualquer coisa adicionada recentemente. Não se esqueça de nos deixar um comentário se você tiver algum problema!

How to Decrypt .remk files?

Djvu Ransomware tem essencialmente duas versões.

- Versão antiga: Extensões mais antigas (de “.djvu” até “.carote”) a descriptografia para a maioria dessas versões era suportada anteriormente pela ferramenta STOPDecrypter no caso de arquivos infectados com uma chave offline. Esse mesmo suporte foi incorporado ao novo Decodificador Emsisoft para essas variantes Djvu antigas. O descriptografador só decodificará seus arquivos sem enviar pares de arquivos se você tiver um TECLA OFFLINE.

- Nova versão: As extensões mais recentes lançadas no final de agosto 2019 depois que o ransomware foi alterado. Isso inclui .coharos, .Shariz, .então, .estes, .fazenda, .seto, peta, .moka, .remédios, .charlatão, .estúpido, .karl, .distância, .bota e etc….Essas novas versões eram suportadas apenas com Emsisoft Decryptor.

"O descriptografador não pode descriptografar meus arquivos?"

Na maioria das vezes, isso significa que você tem uma identificação online. It can likewise imply your documents were secured by a newer version of STOP/Djvu.

- Identificação off-line. When the ransomware can not connect to its command as well as control servers while securing your data, ele utiliza uma chave de segurança integrada e também um ID integrado. Os IDs off-line geralmente terminam em t1 e geralmente são muito fáceis de identificar. Já que a chave offline e também o ID mudam com cada variante/extensão, everybody who has actually had their data encrypted by the same version will certainly have the very same ID and also the documents will be decryptable by the exact same key (ou "chave privada quando se trata de criptografia RSA).

- Identificação online. Most of the times the ransomware is able to attach to its command as well as control web servers when it secures files, and also when this occurs the web servers react by producing random keys for each infected computer. Dado que cada computador tem sua própria chave, você não pode usar uma chave de outro computador para descriptografar seus dados. O descriptografador é capaz de contornar isso com variações mais antigas, desde que tenha alguma ajuda, no entanto, para variações mais recentes, não há absolutamente nada que possa ser feito para recuperar os dados.

Caso o tutorial não ajude, baixe a ferramenta antimalware que sugerimos ou experimente verificador de vírus online gratuito. Além disso, você pode sempre nos perguntar nos comentários para obter assistência!

More info about decrypt tool: https://howtofix.guide/opqz-virus/

I can’t recover my incyrpted files

can an Aid, por favor

Another IP help me, i just a poor student