IOActive-Forscher haben gezeigt, dass EM-Fehler injiziert werden (EMFI) Seitenkanalangriffe, die es ermöglichen, Schadcode auf dem Gerät auszuführen, kann zum Hacken von Drohnen verwendet werden.

Für ihre Experimente, Die Forscher entschieden sich für eines der beliebten Drohnenmodelle – DJI Mavic Pro. Sie weisen darauf hin, dass DJI ein etablierter Hersteller ist, der besonderes Augenmerk auf die Sicherheit seiner Produkte legt, einschließlich der Verwendung verschlüsselter Firmware, sowie eine vertrauenswürdige Ausführungsumgebung (T-STÜCK) und Secure Boot.

Ich möchte Sie daran erinnern, dass wir auch darüber geschrieben haben DJI-Drohnen verraten den Standort ihres Piloten, und auch das Wolverine Experimental Project nutzt KI, um Code im Handumdrehen „neu zu generieren“..

Die Medien schrieben auch, dass die Ein Finanzunternehmen stellte fest, dass es mit einer Drohne mit WiFi Pineapple an Bord gehackt wurde.

Eine Drohne kann mit unterschiedlichen Vektoren angegriffen werden, einschließlich der Serverseite, seine mobile Anwendung, Hochfrequenzkommunikation, und das physische Gerät selbst. Experten gingen den Weg, das Gerät selbst anzugreifen und nutzten zur Umsetzung elektromagnetische Strahlung EMFI-Art Angriffe.

Beim ersten Experiment, Die Forscher versuchten, mithilfe elektromagnetischer Strahlung einen Verschlüsselungsschlüssel zu erhalten und damit die Firmware zu entschlüsseln. Sie fanden auf der Platine der Drohne einen Bereich mit einem starken elektromagnetischen Signal, habe dort eine Sonde platziert, und schließlich genügend Daten aufgezeichnet, um den Schlüssel zu extrahieren.

Nachdem Sie die Zone mit dem stärksten Signal identifiziert haben, Die Experten versuchten herauszufinden, wie die Signaturprüfung, die vor der Entschlüsselung der Firmware stattfindet, umgangen werden kann. Nach mehreren Tagen Tests und Datenanalyse, Es wurde festgestellt, dass die Wahrscheinlichkeit, die Signatur erfolgreich zu umgehen, geringer ist 0.5%. Tatsächlich, Dies machte eine Schlüsselwiederherstellung unmöglich.

Dann IOActive Analysten gingen den umgekehrten Weg und nahmen die Ideen als Grundlage zuvor veröffentlicht von Risiken Spezialisten. In ihrem Arbeitszimmer, Sie schlugen vor, einen Misserfolg zu provozieren, um eine Anweisung dazu zu zwingen, sich in eine andere umzuwandeln und die Kontrolle zu übernehmen, Zum Beispiel, der PC-Registrierung.

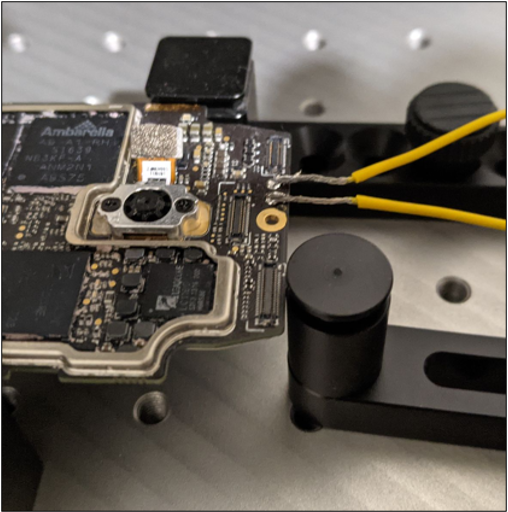

Infolge, Eine Installation wurde in IOActive zusammengestellt, was in der Abbildung unten zu sehen ist. Um den Angriff umzusetzen, Sie brauchten einen Laptop (als Controller verwendet), ein Netzteil, eine Riscure-Spinne (Wird verwendet, um einen Trigger zu generieren), ein Oszilloskop, eine XYZ-Tabelle, und ein EMFI-Impulsgenerator.

Tatsächlich, Es wurde festgestellt, dass die Verwendung elektromagnetischer Signale zur Speicherbeschädigung auf die Bereitstellung einer Nutzlast anwendbar ist, die die Codeausführung ermöglicht. Ein Angreifer kann diesen Exploit nutzen, um die Kontrolle über ein bestimmtes Gerät zu übernehmen, sensible Daten preisgeben, ADB-Zugriff aktivieren, und Verschlüsselungsschlüssel preisgeben.

Das fassen die Forscher bei diesen Tests zusammen, Sie versuchten zu verstehen, ob solche Angriffe auf ein komplexes und modernes Gerät grundsätzlich möglich sind.

Denn es ist erwiesen, dass es möglich ist, während der Firmware-Abarbeitung die Kontrolle über ein Gerät zu übernehmen, Der nächste Schritt besteht darin, die gesammelten Erfahrungen auf ein anderes DJI-Modell anzuwenden, das keine bisher bekannten Schwachstellen aufweist, und einen tatsächlichen Exploit zu erstellen.

Hinterlasse einen Kommentar