This article intends to help you delete Remk Ransomware at no cost. Vores manual forklarer også, hvordan evt .remk files kan genoprettes.

About Remk

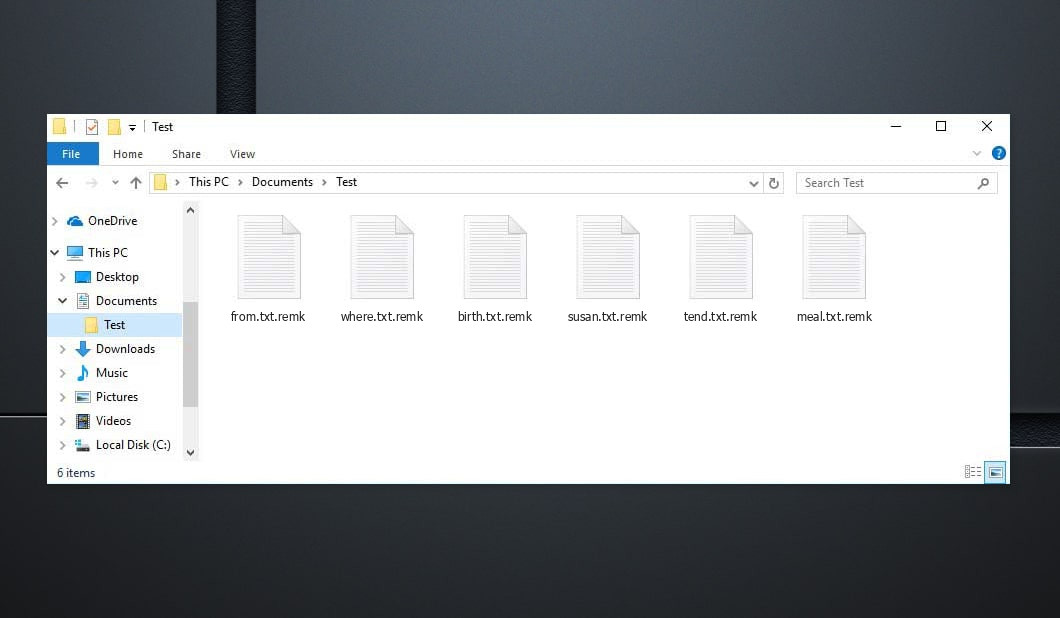

Remk Ransomware betyder en kryptovirologisk pc-risiko, der bruges til at afpresse sine mål. Remk Infection might not indicate any kind of apparent signs, yet its visibility is only found as quickly as its task is carried out.

The absence of symptoms is among the primary troubles with this sort of COMPUTER viruses. De kan passere ind i det angrebne system uopdaget, as well as apply their job without revealing their activity in the workstation. This is why most consumers are not able to do anything to end the virus prior to it has finished its objective, samt formålet med denne, specifikt, is to make its targets' documents unusable through data ciphering and then suggesting a ransom need.

The user is reported using a message that this infection places on their screen that their only solution of bringing their data back is using the repayment of a particular quantity of funds. Denne afpresningsdel af denne rip-off er utrolig populær blandt bedragerne, as well as there's an entire team of COMPUTER malware that's utilized in this manner. Denne malwarekategori kaldes Ransomware, og den malware, vi i øjeblikket fokuserer på, falder absolut under det.

Det Remk malware afsløres først, når den er færdig med at kryptere dokumenterne. Det .remk Ransomware vil derefter udtrykke sine krav gennem en skræmmende pop-up-alarm.It is through this alert that the individuals discover how they are anticipated to transfer their funds to the cyber scams in charge of the Ransomware infection. I de fleste tilfælde, løsesummen ville blive bedt om i en kryptovaluta - BitCoin. Disse kryptovalutaer er virkelig svære at spore, and a common user would have no chance of recognizing that they are really transferring their funds to. Det her, faktisk, makes it truly not likely that the hacker's true identification would ever before obtain revealed. It is fairly rare for a Ransomware cyberpunk to stand on trial, as well as the application of cryptocurrency as the recommended payment solution is the main reason for that.

Below you can discover the quote from the Remk text file:

OPMÆRKSOMHED! Bare rolig, du kan returnere alle dine filer! Alle dine filer kan lide billeder, databaser, dokumenter og andet vigtigt er krypteret med stærkeste kryptering og unik nøgle. Den eneste metode til at gendanne filer er at købe dekrypteringsværktøj og unik nøgle til dig. Denne software vil dekryptere alle dine krypterede filer. Hvilke garantier har du? Du kan sende en af dine krypterede filer fra din pc, og vi dekrypterer den gratis. Men vi kan kun dekryptere 1 fil gratis. Filen må ikke indeholde værdifuld information. Du kan få og se videooversigt dekryptere værktøj: https://we.tl/t-2P5WrE5b9f Prisen på privat nøgle og dekrypteringssoftware er $980. Rabat 50% tilgængelig, hvis du kontakter os først 72 timer, det er prisen for dig $490. Bemærk, at du aldrig vil gendanne dine data uden betaling. Tjek din e-mail "Spam" eller "Junk" mappe, hvis du ikke får svar mere end 6 timer. For at få denne software skal du skrive på vores e-mail: restorealldata@firemail.cc Reserver e-mailadresse for at kontakte os: gorentos@bitmessage.ch Vores Telegram-konto: @datagendannelse

How to Remk virus encrypt your files?

Det .remk Infection document file encryption is not mosting likely to be eliminated after the ransomware is deleted. Det .remk Virusdokumentkrypteringsadgangsnøgle er lovet at blive givet til dig, når du betaler løsesummen.

alligevel, it is not uncommon for the hackers that back up such dangers to assure their victims a decryption trick for their encrypted files just to refuse to supply that essential as soon as the repayment obtains processed. Unødvendigt at diskutere, hvis du ender i et problem som dette, du ville ikke være i stand til at gøre noget ved det-- dine midler ville være væk, samt dine data ville helt sikkert stadig være svære at nå. This is why it isn't really wise thought to move the payment, desuden, if you haven't opted for any kind of different choices that might be effective.

Even though we discussed that the encryption would certainly stay on your files even after the Ransomware is no more in the system, sletning af virussen er stadig usædvanligt vigtigt. Når du slipper af med Ransomware, you might additionally try the different documents recuperation options we have established for you, as well as likewise your brand-new data will not go to danger of being encrypted. For at slette denne kryptovirusrisiko, you are recommended to finish the steps you will come across below.

Remk SUMMARY:

| Navn | .remk Virus |

| Type | Ransomware |

| Trusselsniveau | Høj (Ransomware er indtil nu den mest forfærdelige malware, du kan opleve) |

| Symptomer | A Ransomware threat similar to this one would typically not reveal its visibility until the records obtain secured |

| Promotion kanal | Kanaler som spam-e-mail-promovering, og malvertising er normalt dem, der bruges til at sprede Ransomware. |

| Datagendannelsesløsning | Emsisoft Decrypter |

| Detektionsværktøj |

.remk kan genoprette sig selv mange gange, hvis du ikke slipper af med dens kernefiler. Vi foreslår at downloade Loaris Trojan Remover for at scanne for ondsindede hjælpeprogrammer. Dette kan spare dig for en masse tid og anstrengelser for effektivt at slippe af med al mulig malware på din enhed.

Læs mere om Loaris Trojan Remover (Licensaftale, Fortrolighedspolitik ).

Hvis Loaris identificerer en trussel, du skal købe en licens for at slippe af med det. |

Delete Remk Virus Ransomware

Nogle af trinene vil sandsynligvis kræve, at du forlader siden. Bogmærke det for nemt at komme tilbage til det senere.

Genstart i Sikker tilstand (brug denne vejledning, hvis du ikke ved, hvordan du gør det).

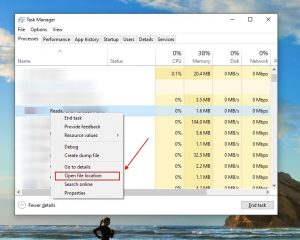

Klik CTRL + FLYTTE + ESC samtidigt og gå til Processer Fanen. Prøv at identificere, hvilke processer der er ondsindede.

Højreklik på hver af dem og vælg Åbn filplacering. Undersøg derefter dokumenterne med online filkontrol:

Når du åbner deres mappe, afslutte processerne der er forurenet, derefter slippe af med deres mapper.

Bemærk:If you are certain something is part of the danger - eliminere det, selvom scanneren ikke markerer det. Intet antivirusprogram kan identificere alle infektioner.

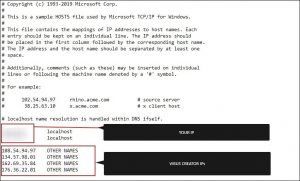

Bliv ved med at holde Vinde + R. Og så kopier & indsæt følgende:

- notesblok %windir%/system32/Drivers/etc/hosts

En ny fil åbnes. I tilfælde af at du bliver hacket, there will be a load of various other IPs linked to your device at the bottom. Undersøg billedet nedenfor:

I tilfælde af at der er mistænkelige IP'er nedenfor "lokal vært” – kontakt os i kommentarerne.

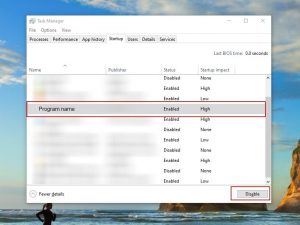

Brug CTRL + FLYTTE + ESC samtidigt og få adgang til Fanen Start:

Fortsæt til Programnavn og vælg "Deaktiver".

Husk, at ransomware endda kan inkludere et falsk udviklernavn til sin proces. Du skal tjekke hver proces og blive overbevist om, at den er legitim.

Slippe af med Remk Virus, du skal muligvis håndtere systemfiler og registre. At begå en fejl og slippe af med de forkerte ting kan skade din enhed.

Du kan forhindre systemskader ved at vælge Loaris Trojan Remover - -en high-quality Remk removal software.

Læs anmeldelse om Loaris Trojan Remover (Licensaftale, Fortrolighedspolitik ).

Se til ransomwaren i dine registre og slip af med indtastningerne. Vær meget forsigtig - du kan ødelægge dit system, hvis du fjerner poster, der ikke er forbundet med ransomware.

Indtast hvert af følgende i Windows-søgefeltet:

- %AppData %

- %LocalAppData %

- %ProgramData %

- %WinDir %

- %Midlertidig%

Slip af med alt i Temp. Endelig, tjek blot ud for noget, der er tilføjet for nylig. Glem ikke at skrive en kommentar til os, hvis du støder på problemer!

How to Decrypt .remk files?

Djvu Ransomware har i det væsentlige to versioner.

- Gammel udgave: De fleste ældre udvidelser (fra ".djvu" op til ".carote") dekryptering for de fleste af disse versioner blev tidligere understøttet af STOPDecrypter-værktøjet i tilfælde af inficerede filer med en offlinenøgle. Den samme støtte er blevet indarbejdet i det nye Emsisoft Decryptor for disse gamle Djvu-varianter. Dekrypteringsprogrammet vil kun afkode dine filer uden at indsende filpar, hvis du har en OFFLINE NØGLE.

- Ny version: De nyeste udvidelser udgivet omkring slutningen af august 2019 efter at ransomware blev ændret. Dette inkluderer .coharos, .Shariz, .derefter, .hese, .gård, .seto, peta, .moka, .medicin, .kvaksalver, .Dum, .karl, .afstand, .støvle osv....Disse nye versioner blev kun understøttet med Emsisoft Decryptor.

"Dekrypteringsprogrammet kan ikke dekryptere mine filer?"

For det meste betyder det, at du har et online-id. It can likewise imply your documents were secured by a newer version of STOP/Djvu.

- Offline ID. When the ransomware can not connect to its command as well as control servers while securing your data, den bruger en indbygget sikkerhedsnøgle og også et integreret ID. Offline-id'er ender normalt med t1 and are usually very easy to identify. Since the offline key and also ID just change with each variant/extension, everybody who has actually had their data encrypted by the same version will certainly have the very same ID and also the documents will be decryptable by the exact same key (eller "privat nøgle, når det kommer til RSA-kryptering).

- Online ID. Most of the times the ransomware is able to attach to its command as well as control web servers when it secures files, and also when this occurs the web servers react by producing random keys for each infected computer. Givet at hver computer har sin egen nøgle, you can't use a key from another computer to decrypt your data. The decrypter is capable of functioning around this with older variations as long as it has some aid, nonetheless for more recent variations there is absolutely nothing that can be done to recover data.

I tilfælde af, at selvstudiet ikke hjælper, download det anti-malware-værktøj, vi foreslår, eller prøv Gratis online viruskontrol. desuden, Du kan altid spørge os i kommentarerne om hjælp!

More info about decrypt tool: https://howtofix.guide/opqz-virus/

I can’t recover my incyrpted files

can an Aid, Vær venlig

Another IP help me, i just a poor student