Pesquisadores IOActive demonstraram que a injeção de falhas EM (EMFI) ataques de canal lateral, que permitem executar código malicioso no dispositivo, pode ser usado para hackear drones.

Para seus experimentos, o pesquisadores escolheram um dos modelos populares de drones – DJI Mavic Pro. Eles observam que a DJI é um fabricante bem estabelecido que presta atenção especial à segurança de seus produtos, incluindo o uso de firmware criptografado, bem como ambiente de execução confiável (TE) e inicialização segura.

Deixe-me lembrá-lo de que também escrevemos sobre Drones DJI revelam a localização do piloto, e também isso Projeto experimental Wolverine usa IA para “regenerar” código rapidamente.

A mídia também escreveu que o Empresa financeira descobriu que estava sendo hackeada usando um drone com abacaxi WiFi a bordo.

Um drone pode ser atacado usando diferentes vetores, incluindo o lado do servidor, seu aplicativo móvel, comunicações de radiofrequência, e o próprio dispositivo físico. Os especialistas optaram por atacar o próprio dispositivo e usaram radiação eletromagnética para implementar EMFI-ataques de tipo.

Durante o primeiro experimento, os pesquisadores tentaram usar radiação eletromagnética para obter uma chave de criptografia e usá-la para descriptografar o firmware. Eles encontraram uma área na placa de circuito do drone com um forte sinal eletromagnético, colocou uma sonda lá, e eventualmente gravou dados suficientes para extrair a chave.

Depois de identificar a zona com sinal mais forte, os especialistas tentaram descobrir como contornar a verificação de assinatura que ocorre antes de descriptografar o firmware. Após vários dias de testes e análise de dados, descobriu-se que a probabilidade de contornar a assinatura com sucesso é menor que 0.5%. Na verdade, isso tornou a recuperação da chave impossível.

Então IOativo analistas foram por outro caminho e tomaram como base as ideias publicado anteriormente por Riscos especialistas. Em seu estudo, eles propuseram provocar um fracasso para forçar uma instrução a se transformar em outra e assumir o controle, por exemplo, do registro do PC.

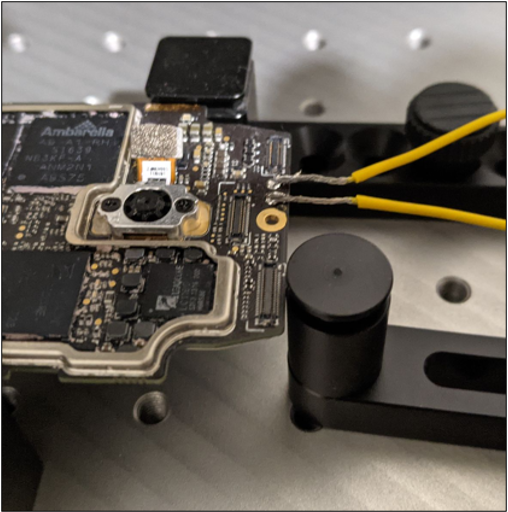

Como resultado, uma instalação foi montada em IOActive, que pode ser visto na ilustração abaixo. Para implementar o ataque, eles precisavam de um laptop (usado como controlador), uma fonte de alimentação, uma aranha arriscada (usado para gerar um gatilho), um osciloscópio, uma tabela XYZ, e um gerador de pulso EMFI.

Na verdade, descobriu-se que o uso de sinais eletromagnéticos para corrupção de memória é aplicável à entrega de uma carga útil que permite a execução de código. Um invasor pode usar essa exploração para assumir o controle de um dispositivo específico, vazar dados confidenciais, ativar o acesso ADB, e vazar chaves de criptografia.

Os pesquisadores resumem que durante esses testes, eles tentaram entender se tais ataques a um dispositivo complexo e moderno são geralmente possíveis.

Uma vez que foi comprovado que é possível assumir o controle de um dispositivo durante o processamento do firmware, o próximo passo é aplicar a experiência adquirida em outro modelo DJI que não possui vulnerabilidades conhecidas anteriormente e criar uma exploração real.

Deixe um comentário