IOActive の研究者は、EM フォールト挿入が可能であることを実証しました。 (EMFI) サイドチャネル攻撃, デバイス上で悪意のあるコードを実行できるようになります, ドローンのハッキングに使用できる.

彼らの実験のために, の 研究者は人気のあるドローンモデルの1つを選択しました – DJI マヴィック プロ. DJI は製品のセキュリティに特別な注意を払っている老舗のメーカーであると彼らは指摘しています。, 暗号化されたファームウェアの使用を含む, 信頼できる実行環境と同様に (ティー) およびセキュアブート.

についても書いたことを思い出させてください DJI ドローンがパイロットの位置を明らかに, そしてそれも Wolverine 実験プロジェクト、AI を使用してオンザフライでコードを「再生成」.

メディアもこう書いている 金融会社、WiFi パイナップルを搭載したドローンを使用してハッキングされていたことが判明.

ドローンはさまざまなベクトルを使用して攻撃される可能性があります, サーバーサイドも含めて, そのモバイルアプリケーション, 無線周波数通信, そして物理デバイス自体. 専門家はデバイス自体を攻撃し、電磁放射を使用して攻撃を実行しました。 EMFI-タイプ攻撃.

最初の実験中, 研究者らは電磁放射を使用して暗号化キーを取得し、それを使用してファームウェアを復号化しようとしました. 彼らは、ドローンの回路基板上に強い電磁信号が存在する領域を発見しました。, そこにプローブを置きました, そして最終的にはキーを抽出するのに十分なデータを記録しました.

信号が最も強いゾーンを特定した後, 専門家はファームウェアを復号化する前に行われる署名検証をバイパスする方法を見つけようとしました. 数日間のテストとデータ分析の後, 署名を回避できる確率は、 0.5%. 実際には, これによりキーの回復が不可能になりました.

それから IOアクティブ アナリストは逆の方向に進み、そのアイデアを基礎として採用した 以前に出版された リスク 専門家. 彼らの研究では, 彼らは、ある命令を強制的に別の命令に変換して制御を掌握するために、失敗を引き起こすことを提案しました。, 例えば, PCレジストリの.

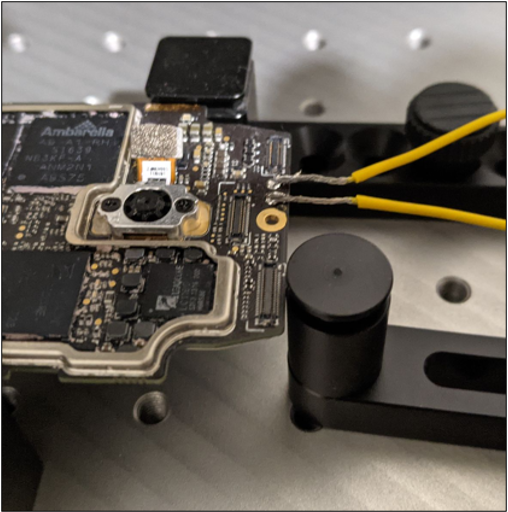

結果として, インストールは IOActive でアセンブルされました, それは下の図で見ることができます. 攻撃を実行するには, 彼らはラップトップを必要としていた (コントローラーとして使用される), 電源, リスキュア スパイダー (トリガーを生成するために使用されます), オシロスコープ, XYZテーブル, およびEMFIパルス発生器.

実際には, メモリ破壊のための電磁信号の使用は、コードの実行を可能にするペイロードの配信に適用できることが判明しました。. 攻撃者はこのエクスプロイトを使用して、特定のデバイスを制御することができます。, 機密データの漏洩, ADB アクセスを有効にする, 暗号化キーが漏洩する.

研究者らは、これらのテスト中に次のようにまとめています。, 彼らは、複雑で最新のデバイスに対するそのような攻撃が一般的に可能かどうかを理解しようとしました.

ファームウェアの処理中にデバイスの制御を取得できることが証明されているため、, 次のステップは、これまでに知られている脆弱性のない別の DJI モデルで得た経験を適用し、実際のエクスプロイトを作成することです。.

コメントを残す