IOActive 연구원들은 EM 결함 주입이 (EMFI) 부채널 공격, 기기에서 악성 코드를 실행할 수 있게 해주는 것, 드론 해킹에 사용될 수 있다.

그들의 실험을 위해, 그만큼 연구원들은 인기 있는 드론 모델 중 하나를 선택했습니다. – DJI 매빅 프로. 그들은 DJI가 자사 제품의 보안에 특별한 주의를 기울이는 확고한 제조업체임을 주목합니다., 암호화된 펌웨어 사용 포함, 신뢰할 수 있는 실행 환경 (티) 및 보안 부팅.

우리도 썼다는 것을 상기시켜 드리겠습니다. DJI 드론이 조종사의 위치를 공개합니다, 그리고 그것도 Wolverine 실험 프로젝트는 AI를 사용하여 즉시 코드를 "재생성"합니다..

언론은 또한 다음과 같이 썼습니다. 금융회사는 WiFi 파인애플을 탑재한 드론을 이용해 해킹당하고 있는 사실을 발견했습니다..

드론은 다양한 벡터를 사용하여 공격할 수 있습니다., 서버 측을 포함하여, 모바일 애플리케이션, 무선 주파수 통신, 물리적 장치 자체. 전문가들은 기기 자체를 공격하는 길을 택해 전자파를 이용해 구현했다. EMFI-유형 공격.

첫 번째 실험 당시, 연구원들은 전자기 방사선을 사용하여 암호화 키를 얻고 이를 사용하여 펌웨어를 해독하려고 했습니다.. 그들은 드론의 회로 기판에서 강한 전자기 신호가 있는 영역을 발견했습니다., 거기에 프로브를 배치, 결국에는 키를 추출하기에 충분한 데이터를 기록했습니다..

신호가 가장 강한 구역을 파악한 후, 전문가들은 펌웨어를 해독하기 전에 발생하는 서명 확인을 우회하는 방법을 찾으려고 노력했습니다.. 며칠 간의 테스트와 데이터 분석을 거친 후, 서명을 성공적으로 우회할 확률은 다음보다 낮은 것으로 나타났습니다. 0.5%. 사실은, 이로 인해 키 복구가 불가능해졌습니다..

그 다음에 IO활성 분석가들은 다른 방향으로 가서 아이디어를 기초로 삼았습니다. 이전에 게시한 사람 위험 전문가. 그들의 연구에서는, 그들은 하나의 명령이 다른 명령으로 변환되고 통제권을 장악하기 위해 실패를 유발할 것을 제안했습니다., 예를 들어, PC 레지스트리의.

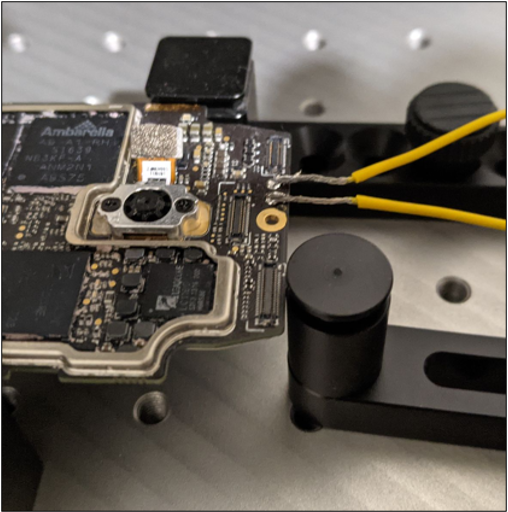

결과적으로, IOActive에서 설치가 어셈블되었습니다., 아래 그림에서 볼 수 있는. 공격을 구현하려면, 그들은 노트북이 필요했어요 (컨트롤러로 사용), 전원 공급 장치, 위험한 거미 (트리거를 생성하는 데 사용됩니다.), 오실로스코프, XYZ 테이블, EMFI 펄스 발생기.

사실은, 메모리 손상을 위한 전자기 신호의 사용은 코드 실행을 가능하게 하는 페이로드 전달에 적용 가능한 것으로 밝혀졌습니다.. 공격자는 이 악용을 사용하여 특정 장치를 제어할 수 있습니다., 민감한 데이터 유출, ADB 액세스 활성화, 암호화 키 유출.

연구자들은 이 테스트 중에 다음과 같이 요약합니다., 그들은 복잡하고 현대적인 장치에 대한 그러한 공격이 일반적으로 가능한지 이해하려고 노력했습니다..

펌웨어 처리 과정에서 장치 제어가 가능하다는 것이 입증되었기 때문에, 다음 단계는 이전에 알려진 취약점이 없는 다른 DJI 모델에서 얻은 경험을 적용하고 실제 공격을 생성하는 것입니다..

코멘트를 남겨주세요