Los expertos de Flashpoint y Sekoia han descubierto un nuevo malware para robar datos, Ladrón de información RisePro, que se distribuye a través de sitios con cracks falsos.

Estos sitios se construyen y administran mediante el sistema de pago por instalación. (IPP) servicio de distribución de malware Cargador privado.

Déjame recordarte que también escribimos que Erbio Infostealer se está propagando bajo la apariencia de cracks y trucos para juegos, y tambien eso YTStealer inusual El malware se dirige a los YouTubers.

Los medios también informaron que Meta ladrón de información El malware se propaga a través del spam.

Punto de inflamabilidad y Sekoya escribe eso RisePro es una nueva amenaza centrada en robar datos de tarjetas bancarias, contraseñas, y datos de billeteras de criptomonedas de dispositivos infectados. El malware se distribuye bajo la apariencia de generadores de claves y crack para diversos programas., así como mods para juegos.

Cargando en un sitio malicioso

Flashpoint informa que Los operadores de malware ya han comenzado a vender miles de registros RisePro. (datos recopilados de dispositivos infectados) en los mercados en ruso en la web oscura.

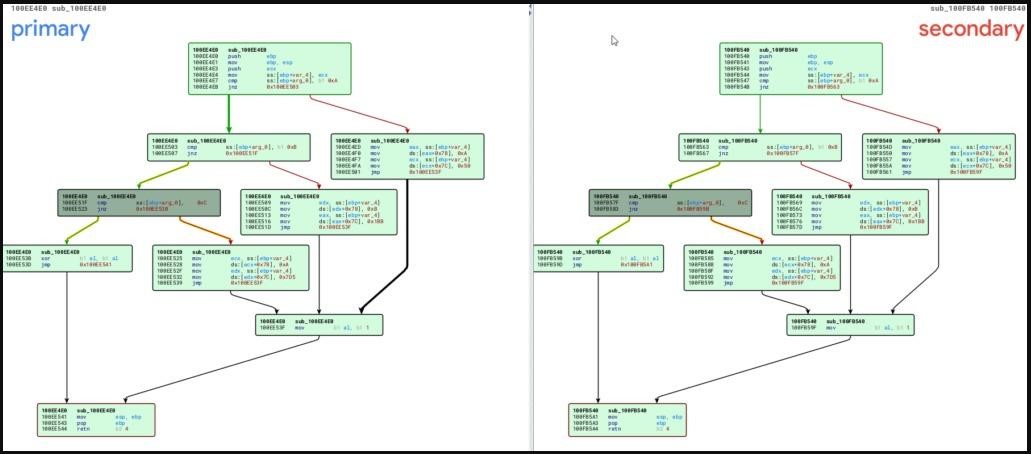

Los analistas de Sekoia dicen que han encontrado similitudes significativas entre el código PrivateLoader y RisePro. Creen que los operadores de la plataforma de distribución de malware han lanzado su propio ladrón de información (para ellos mismos o como un nuevo servicio). Según se informa, RisePro está actualmente disponible para su compra a través de Telegrama.

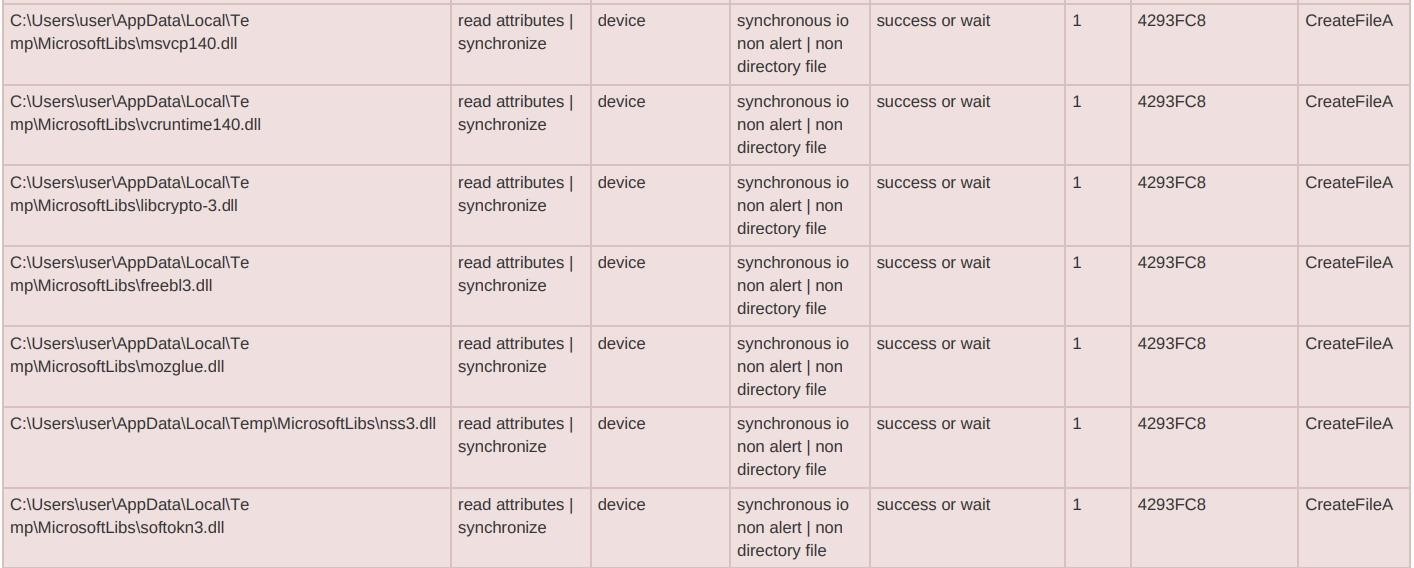

RisePro está escrito en C++ y probablemente se basa en el código fuente de otro ladrón de información. – Más, ya que utiliza el mismo sistema de dependencia de DLL.

Después de la infección, el malware escanea el sistema comprometido, examina cuidadosamente las claves de registro, guarda los datos encontrados en un archivo de texto y toma una captura de pantalla. Como resultado, el malware empaqueta todo lo recopilado en un archivo ZIP, y luego envía el archivo a los atacantes’ servidor.

RisePro intenta robar una amplia gama de datos de aplicaciones, navegadores, carteras de criptomonedas y extensiones de navegador:

- Navegadores: Google Chrome, Firefox, Maxthon3, K-Melón, Sputnik, nicromo, Carrera, cromodo, caja neta, Cómodo, Antorcha, órbita, Navegación QIP, Coowon, Grupo Catalina Citrio, Cromo, Elementos, vivaldi, Chedot, CentBrowser, 7comenzar, Chome Plus , Iridio, amigo, Ópera, Corajudo, CriptoTab, yandex, Dragón de hielo, negroHaw, Luna pálida, Átomo.

- Extensiones del navegador: Autenticador, MetaMáscara, Extensión de la libertad de Jaxx, Billetera, BitAppWallet, Cartera Saturno, Cartera del gremio, mewcx, wombat, CloverWallet, NeoLine, RoninCartera, LiqualityWallet, EQUALMonedero, Guardia, Coinbase, Cartera de Matemáticas, NiftyWallet, Yoroi, BinanceChainCartera, TronLink, Fantasma, Oxígeno, PaliWallet, PaliWallet, Perno X, ForboleX, Cartera XDEFI, Cartera Maiar DeFi.

- Software: Discordia, batalla.net, Escritorio Authy.

- Activos de criptomonedas: bitcóin, Dogecoin, Anoncoin, moneda barbacoa, moneda barbacoa, DashCore, Florincoin, franco, frecoin, Moneda de oro (GLD), IOcin, moneda infinita, Ixcoin, megamoneda, mincoin, nombrecoin, Primecoin, Terracoin, YACoin, Zcash, devcoin, moneda digital, Litecoin, reddcoin.

Además, RisePro puede escanear carpetas en el sistema de archivos en busca de datos interesantes, como recibos que contienen información de tarjetas bancarias.

Los investigadores recuerdan que el PrivateLoader mencionado anteriormente es un servicio de distribución de malware de pago por instalación que disfraza el malware como cracks., generadores de claves, y mods de juego. De hecho, Los atacantes proporcionan a los operadores de PrivateLoader una muestra del malware que quieren distribuir., Dígales cuáles son los criterios de orientación., y realizar el pago.

Después, PrivateLoader utiliza su red de sitios falsos y pirateados para difundir el malware resultante.

Este servicio para hackers fue descubierto en la primavera de 2022 por Intel471 especialistas. Curiosamente, hasta hace poco, PrivateLoader ha estado distribuyendo sólo los populares infosealers Línea roja y Mapache (con raras excepciones).

Ahora que RisePro ha añadido a su arsenal, Los expertos de Sekoia señalan que el nuevo infostealer tiene las capacidades de un cargador, y su código coincide en gran medida con el código del propio PrivateLoader. Se observaron similitudes en las técnicas de ofuscación de cadenas., Ofuscación de mensajes HTTP, y configuración de puertos y HTTP.

Como resultado, Los investigadores sugieren que RisePro podría haber sido desarrollado por las mismas personas detrás de PrivateLoader.. Otra teoría dice que RisePro es una nueva ronda de desarrollo del propio PrivateLoader o la "creación" de un antiguo desarrollador del mismo grupo de hackers., quien ahora está promocionando su propio servicio PPI.

Deja un comentario