Dieser Artikel soll Ihnen dabei helfen, Igal Ransomware kostenlos zu löschen. Unsere Anleitung erklärt auch, wie das geht .in jeder Datei entschlüsselt werden kann.

Jeder Virus

Der Jeden Ransomware stellt eine PC-Bedrohung dar, die zur Erpressung ihrer Opfer eingesetzt wird. Jeden Eine Infektion weist möglicherweise keine erkennbaren Anzeichen und Symptome auf, doch seine Sichtbarkeit wird erst dann gefunden, wenn seine Arbeit erledigt ist.

Das Fehlen von Anzeichen ist eines der größten Probleme bei dieser Art von Computerinfektionen. Sie können unbemerkt direkt in das angegriffene System eindringen, und ihren Job auch anwenden, ohne ihre Tätigkeit am Arbeitsplatz anzuzeigen. Aus diesem Grund sind die meisten Verbraucher nicht in der Lage, etwas zu tun, um den Virus zu beseitigen, bevor er sein Ziel erreicht hat, und auch die Mission dieses, insbesondere, besteht darin, die Dateien seiner Opfer durch Datenverschlüsselung unbrauchbar zu machen und anschließend eine Lösegeldforderung anzuzeigen.

Dem Kunden wird durch eine Nachricht, die diese Infektion auf seinem Display anzeigt, mitgeteilt, dass seine einzige Möglichkeit, seine Daten wiederherzustellen, in der Zahlung eines bestimmten Geldbetrags besteht. Dieses erpressende Element dieser Abzocke ist bei den Betrügern sehr beliebt, Und es gibt eine ganze Reihe von PC-Malware, die auf diese Weise genutzt wird. Diese Malware-Kategorie heißt Ransomware, und auch die Malware, auf die wir uns derzeit konzentrieren, fällt definitiv darunter.

Der Jeden Schadsoftware wird erst offengelegt, wenn die Verschlüsselung der Dateien abgeschlossen ist. Der .jeden Ransomware wird dann seine Bedürfnisse durch eine entmutigende Popup-Warnung zum Ausdruck bringen.Mithilfe dieser Warnung erfahren die Kunden, wie sie ihre Gelder an die für den Ransomware-Virus verantwortlichen Cyberbetrüger überweisen sollen. In den meisten Fällen, Das Lösegeld würde sicherlich in einer Kryptowährung verlangt werden - BitCoin. Diese Kryptowährungen sind wirklich schwer aufzuspüren, und ein normaler Kunde hätte sicherlich keine Chance zu verstehen, dass er sein Geld tatsächlich dorthin überweist. Das, Genau genommen, macht es tatsächlich unwahrscheinlich, dass die wahre Identität des Cyberpunks jemals preisgegeben wird. Es ist eher ungewöhnlich, dass ein Ransomware-Hacker vor Gericht steht, und auch die Verwendung von Kryptowährung als vorgeschlagene Lösung zur Abwicklung ist der Hauptgrund dafür.

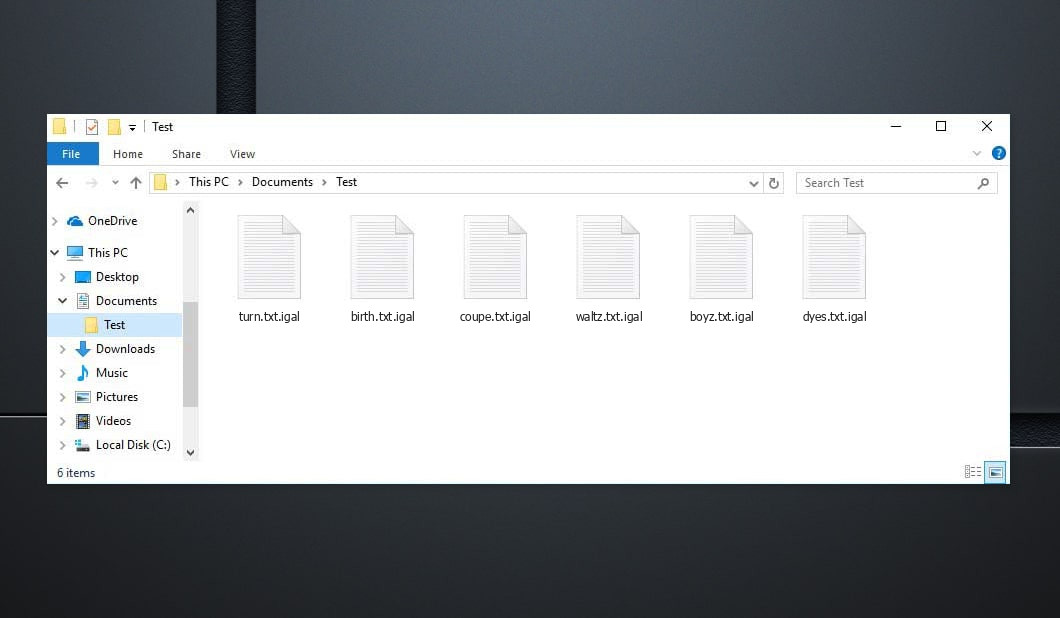

Unten können Sie das Zitat aus der Igal-Textdatei entdecken:

AUFMERKSAMKEIT! Mach dir keine Sorge, Sie können alle Ihre Dateien zurückgeben! Alle Ihre Dateien wie Fotos, Datenbanken, Dokumente und andere wichtige Dokumente werden mit der stärksten Verschlüsselung und einem eindeutigen Schlüssel verschlüsselt. Die einzige Möglichkeit, Dateien wiederherzustellen, besteht darin, ein Entschlüsselungstool und einen eindeutigen Schlüssel für Sie zu erwerben. Diese Software entschlüsselt alle Ihre verschlüsselten Dateien. Welche Garantien haben Sie?? Sie können eine Ihrer verschlüsselten Dateien von Ihrem PC aus senden und wir entschlüsseln sie kostenlos. Aber wir können nur entschlüsseln 1 Datei kostenlos. Die Datei darf keine wertvollen Informationen enthalten. Sie können ein Video-Übersichts-Entschlüsselungstool herunterladen und ansehen: https://we.tl/t-2P5WrE5b9f Der Preis für den privaten Schlüssel und die Entschlüsselungssoftware beträgt $980. Rabatt 50% verfügbar, wenn Sie uns zuerst kontaktieren 72 Std., Das ist der Preis für Sie $490. Bitte beachten Sie, dass Sie Ihre Daten niemals ohne Bezahlung wiederherstellen können. Check deine E-Mails "Spam" oder "Müll" Ordner, wenn Sie keine Antwort mehr als erhalten 6 Std.. Um diese Software zu erhalten, müssen Sie an unsere E-Mail schreiben: wiederherstellenalldata@firemail.cc Reservieren Sie eine E-Mail-Adresse, um mit uns Kontakt aufzunehmen: gorentos@bitmessage.ch Unser Telegram-Konto: @datarestore

So verschlüsseln Sie Ihre Dateien mit dem Igal-Virus?

Der .jeden Die Dateiverschlüsselung der Virendatei wird nach der Löschung der Ransomware nicht entfernt. Der .jeden Es wird versprochen, dass Ihnen der Zugangsschlüssel zur Virendokumentverschlüsselung ausgehändigt wird, wenn Sie den Lösegeldbetrag zahlen.

Nichtsdestotrotz, Es ist nicht ungewöhnlich, dass die Kriminellen, die hinter solchen Gefahren stehen, ihren Opfern einen Entschlüsselungstrick für ihre verschlüsselten Dateien anbieten, sich dann aber weigern, diesen Schlüssel anzubieten, sobald die Zahlung sicher ist. Unnötig zu sagen, wenn Sie auf ein solches Problem stoßen, Du wärst nicht in der Lage, etwas dagegen zu tun-- Ihr Geld wäre sicherlich weg, und Ihre Informationen wären sicherlich immer noch schwer zu erreichen. Aus diesem Grund ist es nicht sinnvoll, die Rückzahlung zu überweisen, Zusätzlich, Wenn Sie keine anderen Optionen ausgewählt haben, die möglicherweise funktionieren.

Trotz der Tatsache, dass wir darauf hingewiesen haben, dass die Dateiverschlüsselung auch dann in Ihren Unterlagen verbleibt, wenn die Ransomware nicht mehr im System ist, Die Entfernung des Virus ist immer noch sehr wichtig. Nachdem Sie die Ransomware entfernt haben, Sie können auch die verschiedenen Dienste zur Dokumentenwiederherstellung ausprobieren, die wir für Sie entwickelt haben, Außerdem besteht keine Gefahr, dass Ihre neuen Daten geschützt werden. Um diese kryptovirale Bedrohung zu beseitigen, Wir empfehlen Ihnen, die unten aufgeführten Schritte auszuführen.

Igal ZUSAMMENFASSUNG:

| Name | .jeder Virus |

| Typ | Ransomware |

| Bedrohungsstufe | Hoch (Ransomware ist bis jetzt die schrecklichste Malware, die Sie erleben können) |

| Symptome | Eine Ransomware-Bedrohung wie diese gibt ihre Anwesenheit normalerweise erst bekannt, wenn die Dateien gesperrt werden |

| Werbekanal | Kanäle wie Spam-E-Mail-Werbung, und Malvertising werden normalerweise zur Verbreitung von Ransomware eingesetzt. |

| Datenwiederherstellungslösung | Emsisoft Decrypter |

| Erkennungsdienstprogramm |

.jeden kann sich häufig selbst wiederherstellen, wenn Sie die Kerndateien nicht entfernen. Wir empfehlen, Loaris Trojan Remover herunterzuladen, um nach schädlichen Dienstprogrammen zu suchen. Dies kann Ihnen viel Zeit und Mühe ersparen, um alle mögliche Malware auf Ihrem Gerät effektiv zu entfernen.

Lesen Sie mehr über Loaris-Trojaner-Entferner (Lizenzvereinbarung, Datenschutz-Bestimmungen ).

Wenn Loaris eine Bedrohung erkennt, Sie müssen eine Lizenz kaufen, um es loszuwerden. |

Löschen Sie jede Virus-Ransomware

Bei einigen Schritten müssen Sie wahrscheinlich die Seite verlassen. Lesezeichen um später problemlos darauf zurückgreifen zu können.

Starten Sie neu Sicherheitsmodus (Verwenden Sie dieses Tutorial, wenn Sie nicht wissen, wie es geht).

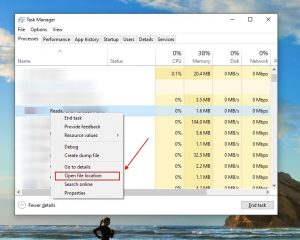

Klicken STRG + SCHICHT + ESC gleichzeitig und gehen Sie zum Registerkarte „Prozesse“.. Versuchen Sie herauszufinden, welche Prozesse bösartig sind.

Rechtsklick auf jeden von ihnen und wählen Sie Öffnen Sie den Dateispeicherort. Überprüfen Sie anschließend die Dokumente mit dem Online-Dateiprüfer:

Sobald Sie ihren Ordner öffnen, die Prozesse beenden die kontaminiert sind, Dann Werden Sie ihre Ordner los.

Notiz:Wenn Sie sicher sind, dass etwas Teil der Bedrohung wird - entfernen Sie es, auch wenn der Scanner es nicht markiert. Kein Antivirenprogramm kann alle Infektionen erkennen.

Halten Sie weiter Gewinnen + R. Und dann kopieren & Fügen Sie Folgendes ein:

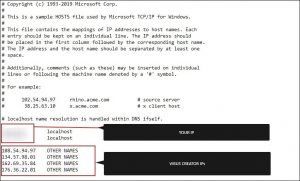

- Notizblock %windir%/system32/Drivers/etc/hosts

Ein neues Dokument wird geöffnet. Für den Fall, dass Sie gehackt werden, Unten sind zahlreiche andere IP-Adressen mit Ihrem Gerät verbunden. Untersuchen Sie das unten aufgeführte Bild:

Für den Fall, dass es unten verdächtige IPs gibt „localhost” – Kontaktieren Sie uns in den Kommentaren.

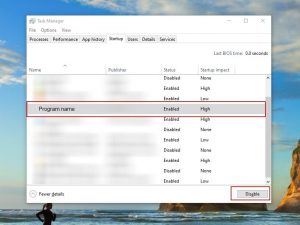

Verwenden STRG + SCHICHT + ESC gleichzeitig und greifen Sie auf die zu Registerkarte „Start“.:

Weiter zu Programmname und wählen Sie „Deaktivieren“.

Bedenken Sie, dass Ransomware möglicherweise sogar einen falschen Entwicklernamen in ihren Prozess einbezieht. Sie müssen jeden Vorgang überprüfen und sich davon überzeugen, dass er legitim ist.

Loswerden Jeder Virus, Möglicherweise müssen Sie sich mit Systemdateien und Registern befassen. Wenn Sie einen Fehler machen und das Falsche entfernen, kann dies zu Schäden an Ihrem Gerät führen.

Sie können den Systemschaden verhindern, indem Sie Loaris Trojan Remover auswählen - A hochwertige Igal-Entfernungssoftware.

Rezension lesen über Loaris-Trojaner-Entferner (Lizenzvereinbarung, Datenschutz-Bestimmungen ).

Suchen für die Ransomware in Ihren Registern und beseitigen, abschütteln die Einträge. Seien Sie sehr vorsichtig – Sie können Ihr System zerstören, wenn Sie Einträge entfernen, die nicht mit der Ransomware in Zusammenhang stehen.

Geben Sie Folgendes in das Windows-Suchfeld ein:

- %Anwendungsdaten%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Beseitigen Sie alles in Temp. Endlich, Schauen Sie einfach nach, was kürzlich hinzugefügt wurde. Vergessen Sie nicht, uns einen Kommentar zu hinterlassen, wenn Sie auf ein Problem stoßen!

So entschlüsseln Sie .igal-Dateien?

Djvu Ransomware gibt es im Wesentlichen in zwei Versionen.

- Alte Version: Die meisten älteren Erweiterungen (von „.djvu“ bis „.carote“) Die Entschlüsselung für die meisten dieser Versionen wurde zuvor vom STOPDecrypter-Tool unterstützt falls Dateien mit einem Offline-Schlüssel infiziert sind. Die gleiche Unterstützung wurde in das neue integriert Emsisoft Decryptor für diese alten Djvu-Varianten. Der Entschlüsseler dekodiert Ihre Dateien nur, ohne Dateipaare zu übermitteln, wenn Sie über einen verfügen OFFLINE-SCHLÜSSEL.

- Neue Version: Die neuesten Erweiterungen wurden etwa Ende August veröffentlicht 2019 nachdem die Ransomware geändert wurde. Dazu gehört auch .coharos, .Shariz, .Dann, .Hier, .Bauernhof, .seto, peta, .Moka, .Medikamente, .Quacksalber, .dumm, .Karl, .Distanz, .Booten usw..Diese neuen Versionen wurden nur mit Emsisoft Decryptor unterstützt.

"Der Entschlüsseler kann meine Dateien nicht entschlüsseln?"

In den meisten Fällen bedeutet dies, dass Sie über einen Online-Ausweis verfügen. Es könnte außerdem darauf hinweisen, dass Ihre Daten durch eine neuere Version von STOP/Djvu gesichert wurden.

- Offline-ID. Wenn die Ransomware keine Verbindung zu ihrem Befehl herstellen und auch keine Webserver steuern kann, während sie Ihre Dokumente verschlüsselt, Es nutzt einen integrierten Sicherheitsschlüssel sowie eine integrierte ID. Offline-IDs enden im Allgemeinen auf t1 und sind in der Regel sehr leicht zu identifizieren. Vorausgesetzt, dass sich sowohl der Offline-Schlüssel als auch die ID mit jeder Variante/Erweiterung ändern, Jeder, dessen Daten mit derselben Variante verschlüsselt wurden, verfügt über dieselbe ID und die Dateien können mit demselben Schlüssel entschlüsselt werden (oder "privater Schlüssel im Falle der RSA-Sicherheit).

- Online-ID. In den meisten Fällen gelingt es der Ransomware, beim Verschlüsseln von Daten eine Verbindung zu ihren Command-and-Control-Webservern herzustellen, Und wenn dies geschieht, reagieren die Webserver, indem sie zufällige Schlüssel für jeden infizierten Computer erzeugen. Denn jedes Computersystem hat seinen ganz eigenen Schlüssel, Sie können keinen Schlüssel von einem anderen Computer zum Entschlüsseln Ihrer Dokumente verwenden. Der Entschlüsseler ist in der Lage, dies mit älteren Varianten zu umgehen, sofern er Hilfe hat, Bei neueren Versionen gibt es jedoch absolut keine Möglichkeit, Dateien wiederherzustellen.

Für den Fall, dass das Tutorial nicht hilft, Laden Sie das von uns empfohlene Anti-Malware-Tool herunter oder probieren Sie es aus Kostenloser Online-Virenprüfer. Außerdem, Sie können uns jederzeit in den Kommentaren um Hilfe bitten!

Hinterlasse einen Kommentar