Cyble 研究人员发现了超级马里奥的木马安装程序 3: Windows 版《永远的马里奥》用大量恶意软件感染了毫无戒心的玩家.

超级马里奥 3: 永远的马里奥是经典游戏的免费版本 任天堂 游戏开发者 布齐奥尔游戏 并在 Windows 上发布 2003. 自那以后, 游戏的开发仍在继续, 已发布多个版本,修复了错误并进行了改进, 如今这款游戏仍然很受欢迎并被认为是经典.

让我提醒你,我们也写过 铒 Infostealer 正在以游戏破解和作弊为幌子进行传播, 还有那个 异常 YT偷窃者 恶意软件针对 YouTuber.

另请阅读信息安全专家的有趣评论: 5 破解游戏的危险.

专家们来自 循环 公司发现 攻击者为超级马里奥创建了修改后的安装程序 3: 永远的马里奥, 它以自解压可执行存档的形式呈现,并通过未知渠道分发. 最有可能的, 受感染的游戏在游戏论坛上发布广告, 社交网络, 或通过恶意广告向用户提供, 黑帽SEO, 等等。.

恶意安装程序

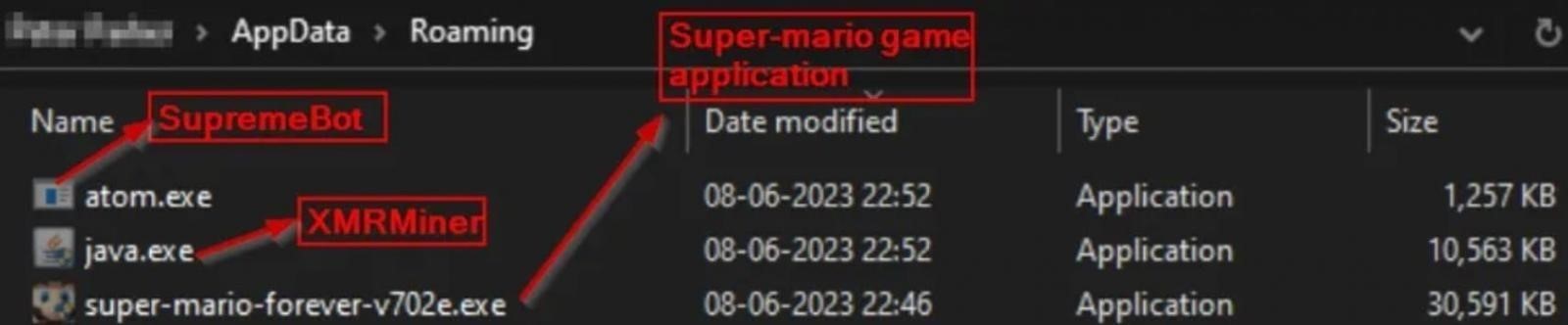

存档包含三个可执行文件, 其中之一安装游戏本身 (超级马里奥-永远-v702e.exe) 和另外两个 (执行程序 和 原子执行程序) 在游戏安装过程中静默安装在 AppData 目录中.

一旦恶意可执行文件位于磁盘上, 安装程序启动它们以启动 XMR (门罗币) 矿工和 至尊机器人 挖矿客户端.

java.exe 文件是门罗币加密货币挖矿程序,它收集有关受害者硬件的信息并连接到海湾[.]门罗海洋[.]流服务器开始.

至尊机器人 (原子执行程序) 创建自身的副本并将其放置在游戏安装目录的隐藏文件夹中. 下一个, 它创建一个计划任务来执行此副本, 运行每个 15 分钟无限期, 隐藏在合法进程的名义下.

这会终止原始进程并删除原始文件以避免检测. 然后,恶意软件建立与命令和控制服务器的连接以传输系统数据, 注册一个客户, 并接收配置以开始挖掘门罗币. 在那之后, SupremeBot 还从服务器接收额外的有效负载 (以可执行文件的形式 wime.exe).

最后一个文件是开源的 影盗者 infostealer 用 C# 编写,自 4 月份起在 GitHub 上可用 2023. 它从受感染的设备窃取浏览器中存储的信息, 包括保存的密码和包含会话令牌的 cookie, 加密货币钱包数据, 以及凭据和身份验证令牌 不和谐, 我的世界, 罗布乐思 和 电报.

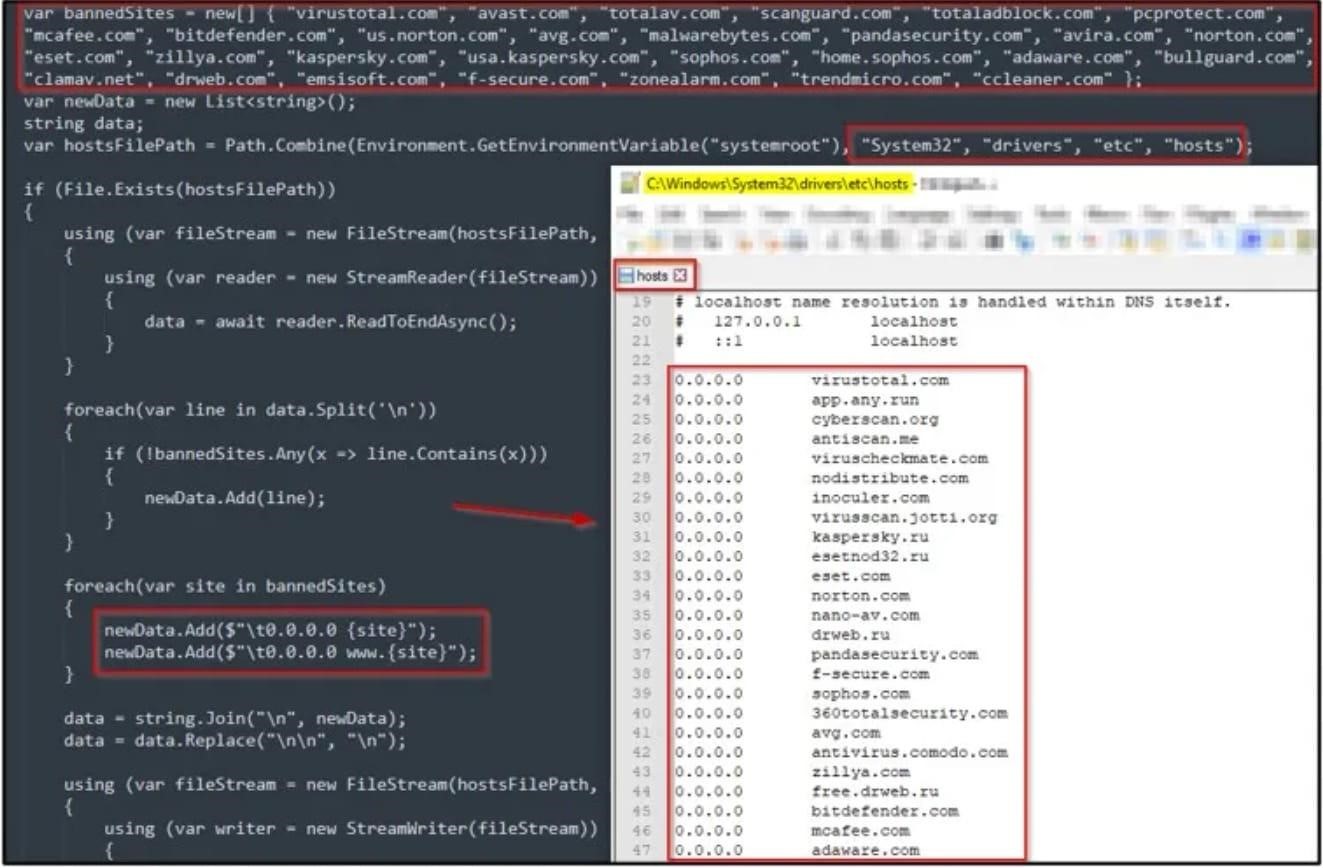

此外, Umbral Stealer 可以绕过 Windows Defender的 如果未启用篡改保护,则禁用该程序. 否则, 它将自己添加到排除列表中. 该恶意软件还修改了 主机 文件扰乱流行防病毒产品和各公司网站的运行, 妨碍正常操作.

主机的变化

窃取者还能够截取受害者桌面的屏幕截图并使用连接到系统的网络摄像头. 在发送给攻击者之前’ 服务器, 所有被盗数据都存储在本地.

研究人员建议最近下载过《超级马里奥》的人 3: Mario Forever 检查他们的计算机是否安装了恶意软件,如果发现则将其删除.

发表评论