Atacantes desconocidos atacan a organizaciones rusas utilizando el troyano Woody Rat, que permite controlar de forma remota los dispositivos infectados y robarles información.

Un nuevo troyano de acceso remoto (RATA) fue descubierto Malwarebytes analistas, quien apodó el malware Rata leñosa. segun ellos, una de las víctimas del nuevo malware fue la corporación aeronáutica rusa United Aircraft Corporation (UAC).

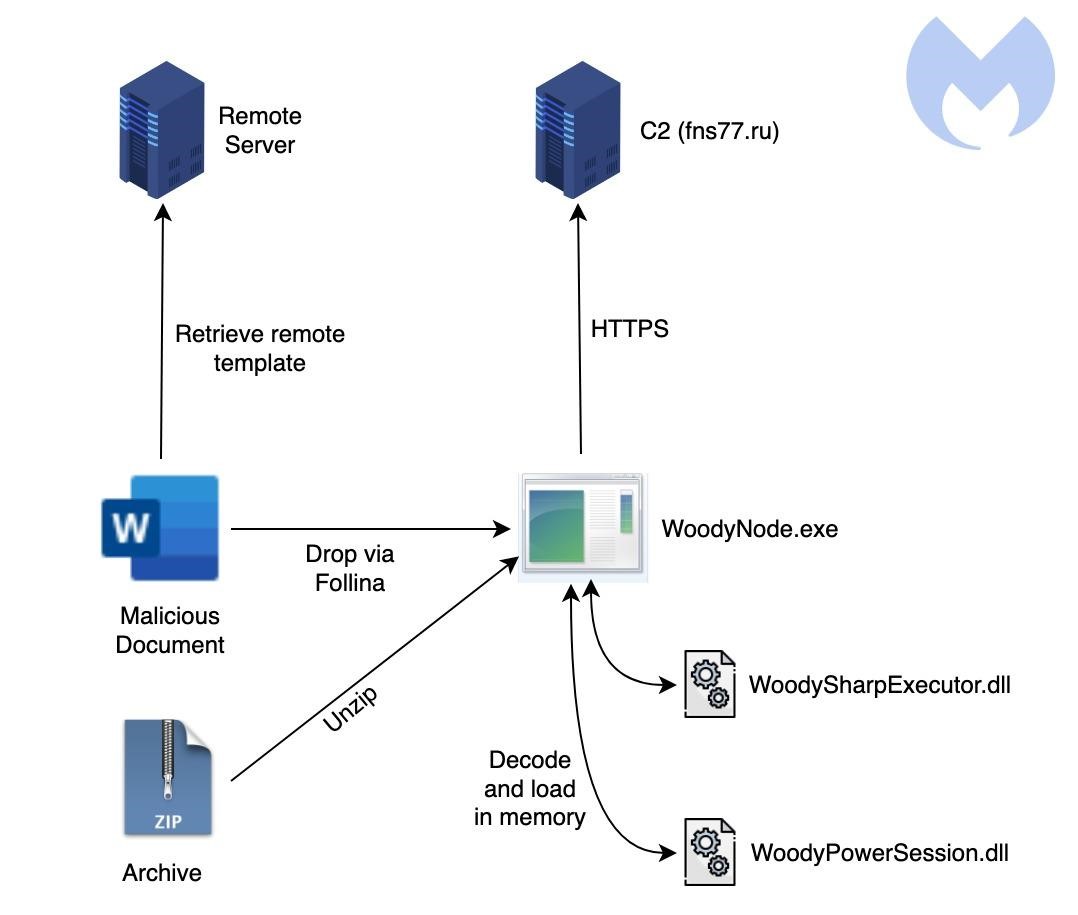

Woody Rat tiene una amplia gama de capacidades y se ha utilizado en ataques durante al menos un año.. Actualmente, el malware se entrega a las víctimas’ computadoras a través de correos electrónicos de phishing: usando archivos ZIP que contienen una carga útil maliciosa, o vía oficina de microsoft documentos titulados “Memorándum de seguridad de la información” que usa el follina vulnerabilidad para implementar cargas útiles.

Permítanme recordarles que también informamos que malware Mantis errante Devora miles de dispositivos en todo el mundo, y tambien eso El troyano de Windows roba contraseñas de Chrome y las almacena en MongoDB base de datos.

La lista de características del troyano Woody Rat incluye la recopilación de información del sistema., enumerar carpetas y procesos en ejecución, ejecutar comandos y archivos recibidos del servidor de control, subiendo, descargar y eliminar archivos en máquinas infectadas, además de crear capturas de pantalla.

Además, Woody Rat es capaz de ejecutar código .NET, Potencia Shell Comandos y scripts que recibe de su servidor de administración mediante dos DLL. (WoodySharpExecutor y WoodyPowerSession).

Ejecutándose en un dispositivo comprometido, el malware utiliza el proceso de vaciado técnica para infiltrarse en el proceso suspendido del Bloc de notas, luego se elimina del disco para evitar ser detectado.

RAT cifra sus comunicaciones con el C&Infraestructura C utilizando una combinación de RSA-4096 y AES-CBC para evitar la atención de las herramientas de monitoreo de red.

Los expertos de Malwarebytes no asocian este malware y ataques con ningún grupo de piratería específico., pero escribe que la lista de posibles sospechosos es extremadamente pequeña, e incluye APT de China y Corea del Norte..

Deja un comentario