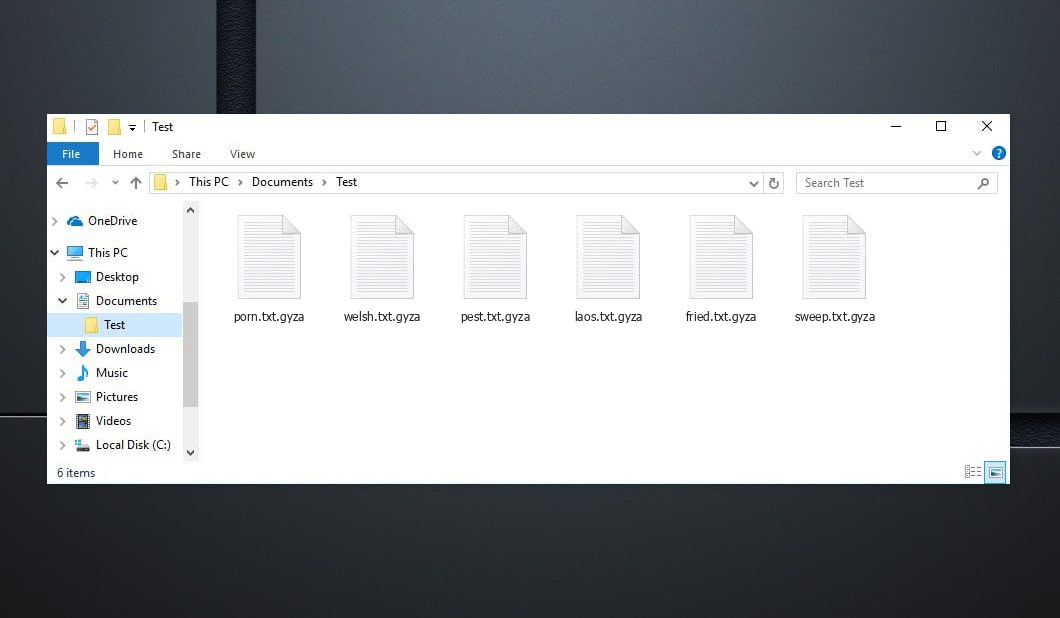

Este artigo pretende ajudá-lo a excluir Gyza Ransomware gratuitamente. Nosso manual também explica como qualquer .arquivos gyza pode ser descriptografado.

Vírus Gizé

O É curto Ransomware representa uma ameaça de COMPUTADOR utilizada para chantagear suas vítimas. É curto O vírus pode não indicar quaisquer sintomas evidentes, no entanto, sua presença é encontrada tão rapidamente quanto sua tarefa é concluída.

A falta de sinais e sintomas é um dos principais problemas com este tipo de infecções de PC. Eles podem penetrar diretamente no sistema atacado sem serem notados, e também implementar seu trabalho sem mostrar sua tarefa na estação de trabalho. É por isso que a maioria dos clientes não consegue fazer nada para eliminar o vírus antes que ele complete sua missão., bem como o objetivo deste, em particular, é fazer seus alvos’ dados inutilizáveis usando criptografia de dados e, em seguida, mostrando a necessidade de dinheiro de resgate.

O indivíduo é informado por meio de uma mensagem que esta infecção coloca em sua tela que a única solução para recuperar seus dados é através do pagamento de uma quantia específica de fundos. Esta parte chantagista deste roubo é popular entre as fraudes, e há todo um grupo de malware de COMPUTADOR que é utilizado dessa maneira. Este grupo de malware é chamado Ransomware, e o malware no qual estamos nos concentrando definitivamente cai sob ele.

O É curto o malware só é divulgado depois de concluir a criptografia dos documentos. O .garota O ransomware então compartilhará suas necessidades usando um alerta pop-up desafiador.É através deste alerta que os indivíduos aprendem como se espera que transfiram os seus fundos para as fraudes cibernéticas responsáveis pela infecção pelo Ransomware.. Em muitas circunstâncias, o resgate certamente seria pedido em uma criptomoeda – BitCoin. Essas criptomoedas são realmente difíceis de rastrear, assim como um cliente comum certamente não teria chance de entender que está realmente transferindo seus fundos para. Esse, na verdade, torna muito improvável que a verdadeira identificação do cyberpunk algum dia fosse divulgada. É bastante incomum para um cyberpunk Ransomware comparecer perante o tribunal, bem como a aplicação de criptomoeda como solução de reembolso recomendada é a principal razão para isso.

Listado abaixo você pode encontrar a cotação do Gyza arquivo de texto:

ATENÇÃO! Não se preocupe, você pode devolver todos os seus arquivos! Todos os seus arquivos como fotos, bancos de dados, documentos e outros importantes são criptografados com criptografia mais forte e chave exclusiva. O único método de recuperação de arquivos é comprar uma ferramenta de descriptografia e uma chave exclusiva para você. Este software irá descriptografar todos os seus arquivos criptografados. Que garantias você tem? Você pode enviar um de seus arquivos criptografados do seu PC e nós o descriptografamos gratuitamente. Mas podemos descriptografar apenas 1 arquivo de graça. O arquivo não deve conter informações valiosas. Você pode obter e ver a ferramenta de descriptografia da visão geral do vídeo: https://we.tl/t-2P5WrE5b9f O preço da chave privada e do software de descriptografia é $980. Desconto 50% disponível se você nos contatar primeiro 72 horas, esse é o preço para você é $490. Observe que você nunca restaurará seus dados sem pagamento. Verifique seu e-mail "Spam" ou "Porcaria" pasta se você não obtiver resposta mais de 6 horas. Para obter este software, você precisa escrever em nosso e-mail: restorealldata@firemail.cc Reserve endereço de e-mail para entrar em contato conosco: gorentos@bitmessage.ch Nossa conta no Telegram: @datarestore

Como o vírus Gyza criptografa seus arquivos?

O .garota A criptografia do arquivo de infecção não será eliminada após a remoção do ransomware. O .garota É prometido que a chave de acesso à criptografia de documento de vírus será fornecida a você quando você pagar o valor do resgate.

No entanto, não é incomum que os criminosos que garantem tais perigos prometam aos seus alvos uma chave de descriptografia para seus arquivos criptografados, apenas para se recusarem a fornecer essa chave assim que o acordo for refinado. Escusado será dizer, se você acabar em um problema semelhante a este, você não poderia fazer nada a respeito– seus fundos acabariam, e também suas informações ainda seriam inatingíveis. É por isso que não é realmente sensato transferir o acordo, adicionalmente, se você não selecionou nenhum tipo de escolha alternativa que possa ser eficaz.

Embora tenhamos discutido que a criptografia certamente permaneceria em seus documentos mesmo depois que o Ransomware não estivesse mais no sistema, remover a infecção ainda é excepcionalmente crucial. Depois de se livrar do Ransomware, você também pode tentar os serviços alternativos de recuperação de arquivos que criamos para você, assim como seus novos documentos não correrão o risco de serem protegidos. Para excluir este perigo criptoviral, você é aconselhado a concluir as ações que encontrará listadas abaixo.

SUMÁRIO BREVE:

| Nome | .Vírus para a garota |

| Tipo | ransomware |

| Nível de ameaça | Alto (Ransomware é até agora o pior malware que você pode experimentar) |

| Sintomas | Uma ameaça de ransomware semelhante a esta normalmente não divulgaria sua visibilidade até que os documentos fossem protegidos |

| Canal de promoção | Canais como promoção de e-mail de spam, e malvertising são normalmente os usados para espalhar Ransomware. |

| Solução de Recuperação de Dados | Emsisoft Descriptografador |

| Utilitário de Detecção |

.garota pode se recuperar várias vezes se você não se livrar de seus arquivos principais. Sugerimos baixar LOARIS TROJAN REMOVER para escanear utilitários maliciosos. Isso pode economizar muito tempo e esforços para se livrar de todos os malwares possíveis em seu dispositivo.

Leia mais sobre Loaris Trojan Removedor (Contrato de Licença, política de Privacidade ).

Se Loaris identificar uma ameaça, você precisará comprar uma licença para se livrar dele. |

Excluir Gyza Virus Ransomware

Algumas das etapas provavelmente exigirão que você saia da página. marca páginas para voltar facilmente a ele mais tarde.

Reiniciar em Modo de segurança (use este tutorial se você não sabe como fazê-lo).

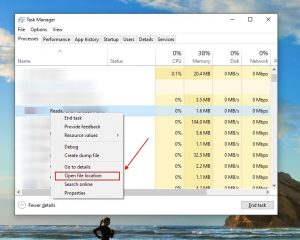

Clique CTRL + MUDANÇA + ESC simultaneamente e ir para o Aba Processos. Tente identificar quais processos são maliciosos.

Clique com o botão direito em cada um deles e escolha Abrir local do Ficheiro. Em seguida, inspecione os documentos com o verificador de arquivos online:

Depois de abrir a pasta deles, acabar com os processos que estão contaminados, então livrar-se de suas pastas.

Observação:Se você tem certeza de que algo pertence ao risco - remova, mesmo que o scanner não o marque. Nenhum aplicativo antivírus pode determinar todas as infecções.

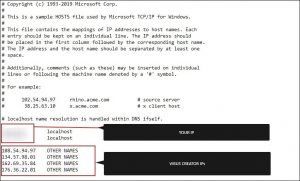

Continue segurando o Ganhar + R. E então copie & Cole a seguinte:

- bloco de notas %windir%/system32/Drivers/etc/hosts

Um novo arquivo certamente será aberto. Caso você seja hackeado, haverá muitos outros IPs conectados ao seu dispositivo perto da parte inferior. Examine a imagem listada abaixo:

Caso haja IPs suspeitos abaixo “host local” – entre em contato conosco nos comentários.

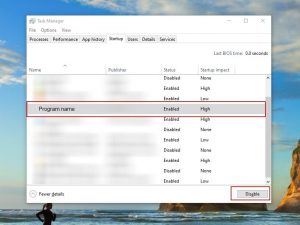

Usar CTRL + MUDANÇA + ESC simultaneamente e acessar o Aba Inicialização:

Prossiga para Nome do programa e selecione “Desativar”.

Lembre-se de que o ransomware pode até incluir um nome de desenvolvedor falso em seu processo. Você deve verificar todos os processos e ser persuadido de que é legítimo.

Se livrar Vírus Gizé, você pode ter que lidar com arquivos e registros do sistema. Cometer um erro e se livrar da coisa errada pode danificar seu dispositivo.

Você pode evitar danos ao sistema selecionando LOARIS TROJAN REMOVER - a software de remoção de Gyza de alta qualidade.

Leia a crítica sobre LOARIS TROJAN REMOVER (Contrato de Licença, política de Privacidade ).

Olhar para o ransomware em seus registros e livrar-se de as entradas. Tenha muito cuidado - você pode destruir seu sistema se remover entradas não associadas ao ransomware.

Digite cada um dos seguintes no campo de pesquisa do Windows:

- %Dados do aplicativo%

- %LocalAppData%

- %Dados do Programa%

- %WinDir%

- %Temp%

Livre-se de tudo em Temp. Finalmente, simplesmente verifique se há qualquer coisa adicionada recentemente. Não se esqueça de nos deixar um comentário se você tiver algum problema!

Como descriptografar arquivos .gyza?

Djvu Ransomware tem essencialmente duas versões.

- Versão antiga: Extensões mais antigas (de “.djvu” até “.carote”) a descriptografia para a maioria dessas versões era suportada anteriormente pela ferramenta STOPDecrypter no caso de arquivos infectados com uma chave offline. Esse mesmo suporte foi incorporado ao novo Decodificador Emsisoft para essas variantes Djvu antigas. O descriptografador só decodificará seus arquivos sem enviar pares de arquivos se você tiver um TECLA OFFLINE.

- Nova versão: As extensões mais recentes lançadas no final de agosto 2019 depois que o ransomware foi alterado. Isso inclui .coharos, .Shariz, .então, .estes, .fazenda, .seto, peta, .moka, .remédios, .charlatão, .estúpido, .karl, .distância, .bota e etc….Essas novas versões eram suportadas apenas com Emsisoft Decryptor.

"O descriptografador não pode descriptografar meus arquivos?"

Na maioria das vezes, isso indica que você tem uma identificação online. Da mesma forma, pode significar que seus arquivos foram criptografados por uma variação mais recente do STOP/Djvu.

- Identificação off-line. Quando o ransomware não consegue se conectar ao seu comando, bem como controlar os servidores da web enquanto protege seus arquivos, ele usa uma chave de segurança integrada, bem como um ID integrado. Os IDs offline geralmente terminam em t1 e também são normalmente muito fáceis de identificar. Dado que a chave offline, bem como o ID, só mudam com cada variante/extensão, cada pessoa que teve seus documentos protegidos pela mesma variação certamente terá a mesma identificação e também os dados serão descriptografáveis pela mesma chave (ou "chave privada quando se trata de criptografia RSA).

- Identificação online. Na maior parte, o ransomware tem a capacidade de se vincular ao seu comando, bem como de controlar servidores ao criptografar arquivos, e também quando isso acontece, os servidores web reagem gerando chaves arbitrárias para cada computador infectado. Como cada computador tem sua própria chave, você não pode utilizar uma chave de outro sistema de computador para descriptografar seus arquivos. O descriptografador é capaz de funcionar com versões mais antigas, desde que tenha alguma ajuda, no entanto, para variações mais recentes não há nada que possa ser feito para recuperar arquivos.

Caso o tutorial não ajude, baixe a ferramenta antimalware que sugerimos ou experimente verificador de vírus online gratuito. Além disso, você pode sempre nos perguntar nos comentários para obter assistência!

Deixe um comentário