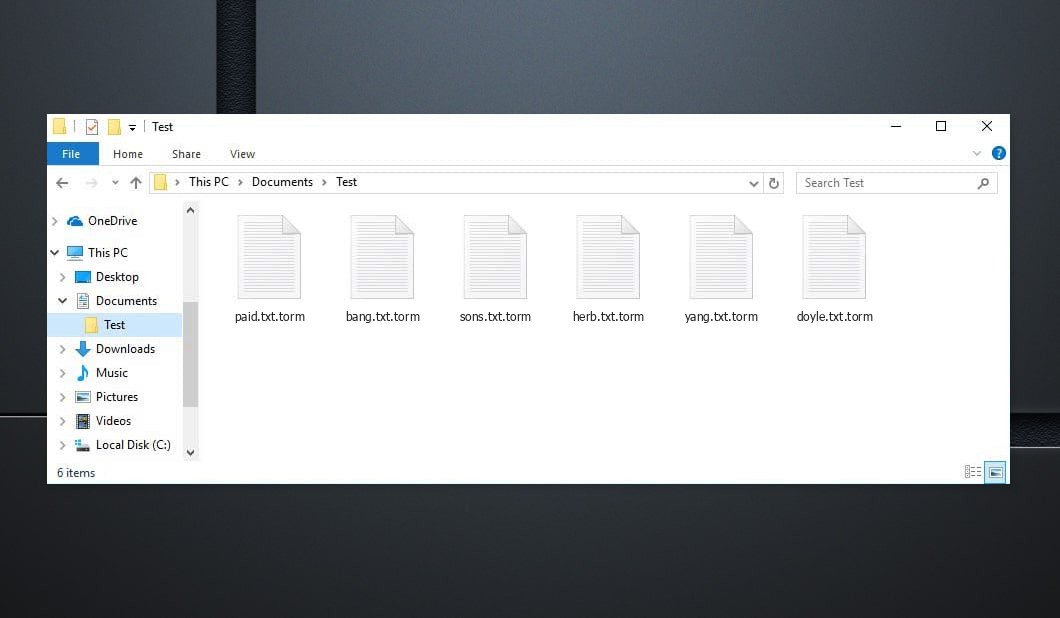

This article intends to help you delete Torm Ransomware at no cost. W naszym podręczniku wyjaśniono również, jak to zrobić .torm files można odszyfrować.

Torm Virus

The Torm Ransomware means a COMPUTER danger made use of to blackmail its targets. Torm Zakażenie może nie dawać żadnych zauważalnych objawów, yet its presence is only discovered as quickly as its work is done.

The absence of signs is just one of the major problems with this type of PC viruses. Mogą niezauważenie przedostać się do dotkniętego układu, jak również wykonywać swoją pracę bez ujawniania swojego zadania na stanowisku pracy. This is why most clients are unable to do anything to end the infection prior to it has actually completed its mission, a także cel tego, konkretnie, jest uczynienie swoich ofiar’ files pointless by means of information ciphering and afterwards showing a ransom demand.

The customer is reported through a message that this infection puts on their display that their only solution of bringing their data back is using the settlement of a certain quantity of funds. This blackmailing component of this fraud is popular amongst the fraudulences, istnieje także cały zespół szkodliwego oprogramowania dla komputerów PC wykorzystywanego w ten sposób. Ta kategoria złośliwego oprogramowania nosi nazwę Ransomware, podobnie jak złośliwe oprogramowanie, na którym obecnie się skupiamy, zdecydowanie do niego należy.

The Torm złośliwe oprogramowanie jest ujawniane dopiero po zakończeniu szyfrowania plików. The .torm Ransomware will certainly after that share its demands by means of an intimidating pop-up alert.It is using this alert that the customers discover just how they are anticipated to move their funds to the cyber scams in charge of the Ransomware infection. W wielu okolicznościach, okup z pewnością zostałby poproszony w kryptowalucie – BitCoiny. Te kryptowaluty są naprawdę trudne do wyśledzenia, and a typical user would have no chance of knowing who they are actually transferring their funds to. Ten, prawdę powiedziawszy, makes it actually not likely that the hacker’s true identity would certainly ever before obtain divulged. Dość rzadko zdarza się, aby haker ransomware stanął przed sądem, a także zastosowanie kryptowaluty jako sugerowanego rozwiązania rozliczeniowego jest tego głównym powodem.

Poniżej znajdziesz cytat from the Torm plik tekstowy:

UWAGA! Nie martw się, możesz zwrócić wszystkie swoje pliki! Wszystkie Twoje pliki jak zdjęcia, bazy danych, dokumenty i inne ważne są szyfrowane przy użyciu najsilniejszego szyfrowania i unikalnego klucza. Jedyną metodą odzyskania plików jest zakup narzędzia deszyfrującego i unikalnego klucza. To oprogramowanie odszyfruje wszystkie zaszyfrowane pliki. Jakie masz gwarancje? Możesz wysłać jeden ze swoich zaszyfrowanych plików ze swojego komputera, a my odszyfrujemy go za darmo. Ale możemy tylko odszyfrować 1 plik za darmo. Plik nie może zawierać wartościowych informacji. Możesz pobrać i obejrzeć narzędzie do odszyfrowywania przeglądu wideo: https://we.tl/t-2P5WrE5b9f Cena klucza prywatnego i oprogramowania deszyfrującego wynosi $980. Rabat 50% dostępne, jeśli najpierw skontaktujesz się z nami 72 godziny, To jest cena dla ciebie $490. Pamiętaj, że nigdy nie przywrócisz swoich danych bez zapłaty. Sprawdź swój email "spam" Lub "Graty" folder, jeśli nie otrzymasz odpowiedzi więcej niż 6 godziny. Aby otrzymać to oprogramowanie, musisz napisać na nasz e-mail: restorealldata@firemail.cc Zarezerwuj adres e-mail, aby się z nami skontaktować: gorentos@bitmessage.ch Nasze konto na Telegramie: @datarestore

How to Torm virus encrypt your files?

The .torm Infection file security is not mosting likely to be gotten rid of after the ransomware is deleted. The .torm Obiecuje się, że klucz dostępu do szyfrowania dokumentu wirusa zostanie ci przekazany, gdy zapłacisz kwotę okupu.

Niemniej jednak, it is not unusual for the criminals that guarantee such risks to guarantee their victims a decryption key for their encrypted documents only to decline to offer that essential as soon as the payment gets processed. Nie trzeba stwierdzać, jeśli napotkasz problem podobny do tego, nie mógłbyś nic w związku z tym zrobić– twoje fundusze przepadłyby, jak również twoje informacje z pewnością nadal byłyby trudno dostępne. This is why it isn’t actually smart idea to transfer the payment, ponadto, jeśli nie zdecydowałeś się na żaden inny wybór, który może zadziałać.

Even though we pointed out that the security would certainly stay on your records even after the Ransomware is no longer in the system, usunięcie infekcji jest nadal niezwykle istotne. Po usunięciu Ransomware, you may likewise attempt the alternate data healing remedies we have established for you, as well as additionally your new files will not go to risk of being encrypted. Aby usunąć to kryptowirusowe zagrożenie, you are advised to complete the actions you will run into below.

Torm SUMMARY:

| Nazwa | .torm Virus |

| Typ | Oprogramowanie wymuszające okup |

| Poziom zagrożenia | Wysoki (Ransomware jest do tej pory najgorszym złośliwym oprogramowaniem, jakiego możesz doświadczyć) |

| Objawy | A Ransomware threat similar to this one would usually not expose its presence till the records get secured |

| Kanał promocji | Kanały takie jak promocja spamu e-mail, i złośliwe reklamy są zwykle używane do rozprzestrzeniania oprogramowania ransomware. |

| Rozwiązanie do odzyskiwania danych | Deszyfrator Emsisoft |

| Narzędzie do wykrywania |

.torm może odzyskać się wiele razy, jeśli nie pozbędziesz się jego podstawowych plików. Sugerujemy pobranie LOARIS TROJAN REMOVER do skanowania w poszukiwaniu złośliwych narzędzi. Może to zaoszczędzić wiele czasu i wysiłku, aby skutecznie pozbyć się wszelkiego możliwego złośliwego oprogramowania z urządzenia.

Przeczytaj więcej o Narzędzie do usuwania trojanów Loaris (Umowa licencyjna, Polityka prywatności ).

Jeśli Loaris zidentyfikuje zagrożenie, będziesz musiał kupić licencję, aby się go pozbyć. |

Delete Torm Virus Ransomware

Niektóre kroki prawdopodobnie będą wymagały opuszczenia strony. Zakładka łatwo do niego później wrócić.

Uruchom ponownie Tryb bezpieczeństwa (skorzystaj z tego samouczka, jeśli nie wiesz, jak to zrobić).

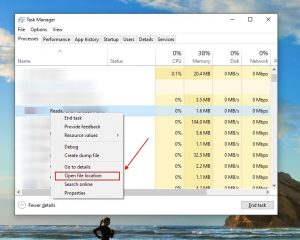

Kliknij KLAWISZ KONTROLNY + ZMIANA + WYJŚCIE jednocześnie i przejdź do Zakładka Procesy. Spróbuj zidentyfikować, które procesy są złośliwe.

Kliknij prawym przyciskiem myszy na każdym z nich i wybierz Otwórz lokalizację pliku. Następnie sprawdź dokumenty za pomocą narzędzia do sprawdzania plików online:

Po otwarciu ich folderu, zakończyć procesy które są zanieczyszczone, Następnie pozbyć się ich folderów.

Notatka:Jeśli jesteś szczególny, coś jest częścią niebezpieczeństwa - wyeliminuj to, nawet jeśli skaner tego nie zauważy. Żadna aplikacja antywirusowa nie jest w stanie rozpoznać wszystkich infekcji.

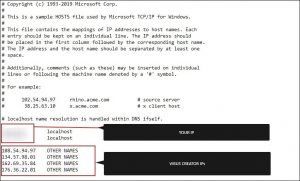

Trzymaj dalej Wygrać + R. A potem skopiuj & wklej poniższe:

- notatnik %windir%/system32/Drivers/etc/hosts

Z pewnością otworzy się nowy plik. Na wypadek, gdybyś został zhakowany, u dołu będzie wiele różnych innych adresów IP podłączonych do Twojego urządzenia. Zobacz obraz wymieniony poniżej:

W przypadku podejrzanych adresów IP poniżej „Lokalny Gospodarz” – skontaktuj się z nami w komentarzach.

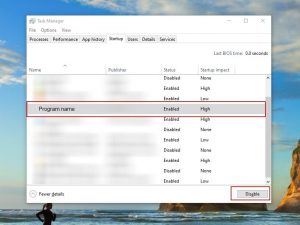

Używać KLAWISZ KONTROLNY + ZMIANA + WYJŚCIE jednocześnie i uzyskać dostęp do Zakładka Uruchamianie:

Przystąpić do Nazwa programu i wybierz „Wyłącz”.

Pamiętaj, że ransomware może nawet zawierać fałszywą nazwę programisty w swoim procesie. Musisz sprawdzić każdy proces i przekonać się, że jest zgodny z prawem.

Pozbyć się Torm Virus, możesz mieć do czynienia z plikami systemowymi i rejestrami. Popełnienie błędu i pozbycie się niewłaściwej rzeczy może uszkodzić urządzenie.

Możesz zapobiec uszkodzeniu systemu, wybierając LOARIS TROJAN REMOVER - A high-quality Torm removal software.

Przeczytaj recenzję nt LOARIS ŚRODEK DO USUWANIA TROJANÓW (Umowa licencyjna, Polityka prywatności ).

Patrzeć Do oprogramowanie ransomware w swoich rejestrach i pozbyć się wpisy. Bądź bardzo ostrożny – możesz zniszczyć swój system, jeśli usuniesz wpisy niezwiązane z ransomware.

Wpisz każdy z następujących elementów w polu wyszukiwania systemu Windows:

- %Dane aplikacji%

- %Lokalne dane aplikacji%

- %Dane programu%

- %WinDir%

- %Temp%

Pozbądź się wszystkiego w Temp. Wreszcie, po prostu sprawdź, czy coś ostatnio dodano. Nie zapomnij zostawić nam komentarza, jeśli napotkasz jakiś problem!

How to Decrypt .torm files?

Djvu Ransomware zasadniczo ma dwie wersje.

- Stara wersja: Większość starszych rozszerzeń (od „.djvu” do „.carote”) odszyfrowywanie większości z tych wersji było wcześniej obsługiwane przez narzędzie STOPDecrypter w przypadku zainfekowania plików kluczem offline. To samo wsparcie zostało włączone do nowego Deszyfrator Emsisoft dla tych starych wariantów Djvu. Deszyfrator odkoduje twoje pliki bez przesyłania par plików tylko wtedy, gdy masz plik KLUCZ OFFLINE.

- Nowa wersja: Najnowsze rozszerzenia wydane pod koniec sierpnia 2019 po zmianie ransomware. Obejmuje to .coharos, .Shariz, .Następnie, .tak, .gospodarstwo rolne, .seto, peta, .moka, .leki, .Kwak, .głupi, .Karol, .dystans, .bootowanie i tak dalej....Te nowe wersje były obsługiwane tylko przez Emsisoft Decryptor.

"Deszyfrator nie może odszyfrować moich plików?"

W większości przypadków oznacza to, że masz identyfikator online. It can additionally suggest your files were encrypted by a more recent version of STOP/Djvu.

- Identyfikator offline. When the ransomware can not link to its command as well as control web servers while securing your data, wykorzystuje zintegrowany klucz szyfrowania plików, a także zintegrowany identyfikator. Identyfikatory offline zwykle kończą się t1 jak również są na ogół łatwe do zidentyfikowania. Since the offline key and ID just transform with each variant/extension, every person that has had their files encrypted by the very same variation will certainly have the exact same ID as well as the data will be decryptable by the exact same key (Lub "klucz prywatny w przypadku szyfrowania RSA).

- Identyfikator online. For the most part the ransomware is able to connect to its command and control servers when it encrypts data, and also when this occurs the web servers respond by creating random keys for every infected computer. Biorąc pod uwagę, że każdy komputer ma swój własny klucz, nie możesz użyć klucza z innego komputera do odszyfrowania plików. Deszyfrator może sobie z tym poradzić ze starszymi wersjami, o ile ma jakąś pomoc, nonetheless for more recent variants there is nothing that can be done to recoup data.

W przypadku, gdy samouczek nie pomaga, pobierz proponowane przez nas narzędzie chroniące przed złośliwym oprogramowaniem lub wypróbuj je darmowy program antywirusowy online. Ponadto, zawsze możesz poprosić nas o pomoc w komentarzach!

Zostaw komentarz