Nowe, głęboko niepokojące oszustwo polegające na wymuszeniach pojawiło się w wiadomościach spamowych, w których oszuści podają się za hakerów i udostępniają kompromitujące nagrania odbiorcy. E-mail grozi publicznym wyciekiem filmów i danych osobowych, chyba że płatność okupu zostanie dokonana w bitcoinach. W tym artykule znajdziesz szczegółową analizę działania tego oszustwa, jak rozpoznać e-maile z wyłudzeniami, i jakie działania podjąć, aby się chronić.

Na czym polega oszustwo e-mailowe związane z profesjonalnym hakerem?

Oszustwo e-mailowe „I Am A Professional Hacker” to masowa kampania spamowa mająca na celu wywołanie strachu w celu wyłudzenia pieniędzy od osób fizycznych. E-maile zazwyczaj zawierają groźbę ze strony hakera twierdzącego, że posiada kompromitujący materiał filmowy przedstawiający odbiorcę, który opublikuje publicznie, chyba że płatność okupu zostanie dokonana w bitcoinach.

Oszustwo ma na celu wywarcie nacisku na odbiorcę, aby dokonał płatności, gdy haker grozi im upokorzeniem, udostępniając materiał filmowy. Aby mieć pewność, że płatność zostanie zrealizowana szybko, haker zazwyczaj określa ramy czasowe, w których należy dokonać płatności. Jeśli okup nie zostanie zapłacony w określonym terminie, haker może spełnić swoje groźby i opublikować materiał filmowy.

W niektórych przypadkach, haker udostępni także łącze do strony internetowej, na której odbiorca będzie mógł obejrzeć nagranie i zapłacić okup. Strona może również zawierać instrukcje dotyczące dokonywania płatności w bitcoinach. Należy pamiętać, że wiele z tych witryn jest fałszywych i nie należy im ufać.

Specjaliści ds. cyberbezpieczeństwa zalecają, aby nie płacić okupu, ponieważ nie ma gwarancji, że haker i tak nie opublikuje nagrania. Możliwe jest również, że haker w rzeczywistości nie posiada żadnego kompromitującego materiału filmowego, i po prostu próbuje wyłudzić pieniądze. Osoby, które otrzymają taki e-mail, powinny natychmiast skontaktować się z organami ścigania.

Profesjonalny haker – Oszustwo e-mailowe

Jak rozpoznać oszustwo e-mailowe związane z profesjonalnym hakerem

Oszustwo e-mailowe związane z profesjonalnym hakerem jest łatwe do wykrycia, jeśli wiesz, czego szukać. Oto kilka typowych cech, na które należy zwrócić uwagę:

Alarmujące tematy

Wiadomości e-mail będą zazwyczaj miały alarmujący temat, takie jak „Jestem zawodowym hakerem” lub „Mam Twoje dane osobowe”.

Zagrożenia

Wiadomości e-mail będą również zawierać groźby ze strony hakera, a także instrukcje dotyczące dokonywania płatności bitcoinami.

Masowe e-maile

Należy pamiętać, że e-maile będą zazwyczaj wysyłane do dużej liczby osób, dlatego mogą nie być spersonalizowane.

Pisownia & Błędy gramatyczne

Wreszcie, e-maile będą zazwyczaj zawierać słabe błędy gramatyczne i ortograficzne.

Wiedzieć co zrobić

Jeśli otrzymasz wiadomość e-mail od hakera, ważne jest, aby podjąć niezbędne kroki, aby się chronić. Po więcej informacji, wymeldować się ten przewodnik od FTC.

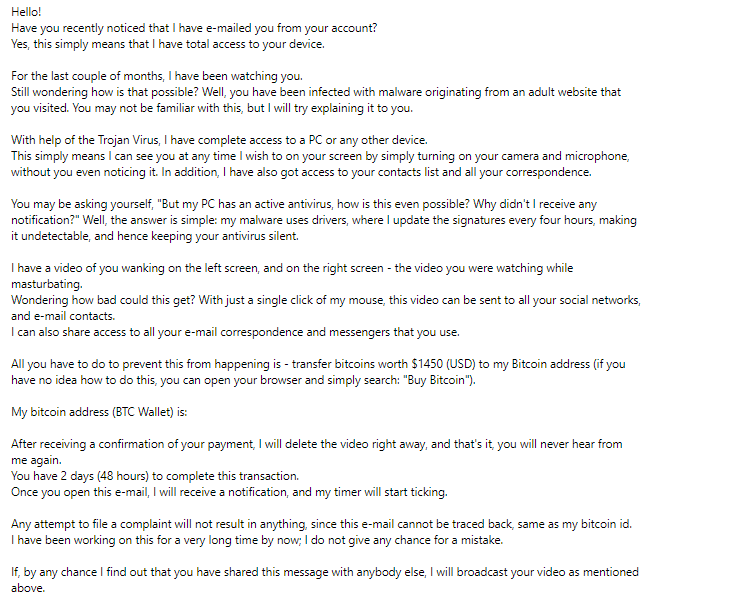

Oto jak wygląda oszukańcza wiadomość e-mail:

Temat: Twoje dane osobowe wyciekły z powodu podejrzeń o szkodliwe działania. Cześć! Jestem zawodowym hakerem i udało mi się zhakować Twój system operacyjny. Obecnie uzyskałem pełny dostęp do Twojego konta. Ponadto, Potajemnie monitorowałem wszystkie Twoje działania i obserwowałem Cię przez kilka miesięcy. Rzecz w tym, że Twój komputer został zainfekowany szkodliwym oprogramowaniem szpiegującym, ponieważ wcześniej odwiedziłeś witrynę zawierającą treści pornograficzne. Pozwól, że wyjaśnię ci, z czym to się wiąże. Dzięki wirusom Trojan, Mogę uzyskać pełny dostęp do Twojego komputera lub innego urządzenia, które posiadasz. Oznacza to, że mogę zobaczyć absolutnie wszystko na Twoim ekranie i w dowolnym momencie włączyć kamerę i mikrofon bez Twojej zgody. Ponadto, Mogę również uzyskać dostęp i zobaczyć Twoje poufne informacje, a także Twoje e-maile i wiadomości na czacie. Być może zastanawiasz się, dlaczego Twój program antywirusowy nie może wykryć mojego złośliwego oprogramowania. Pozwól, że ci to rozbiję: Używam szkodliwego oprogramowania opartego na sterownikach, która odświeża swoje podpisy co 4 godziny, dlatego Twój program antywirusowy nie jest w stanie wykryć jego obecności. Zrobiłem kompilację wideo, który pokazuje po lewej stronie sceny, w których radośnie się masturbujesz, natomiast po prawej stronie pokazuje wideo, które oglądałeś w tym momencie… Wystarczy, że udostępnię ten film wszystkim adresom e-mail i kontaktom komunikatorów osób, z którymi komunikujesz się na swoim urządzeniu lub komputerze. Ponadto, Mogę także upublicznić wszystkie Twoje e-maile i historię czatów. Wierzę, że zdecydowanie chciałbyś tego uniknąć. Oto, co musisz zrobić – przelać równowartość Bitcoina 850 USD na moje konto Bitcoin (to raczej prosty proces, które możesz sprawdzić online, jeśli nie wiesz, jak to zrobić). Poniżej znajdują się informacje o moim koncie Bitcoin (Portfel Bitcoina): 12nEVuGNtRFMVjeVmLtD4nt2sHX68S47yH Po przelaniu wymaganej kwoty na moje konto, Zamierzam usunąć wszystkie te filmy i raz na zawsze zniknąć z Twojego życia. Uprzejmie prosimy o zrealizowanie powyższego przelewu w terminie 50 godziny (2 dni +). Otrzymam powiadomienie zaraz po otwarciu tego e-maila, w związku z tym rozpocznie się odliczanie. Zaufaj mi, Jestem bardzo ostrożny, wyrachowany i nigdy nie popełniaj błędów. Jeśli odkryję, że udostępniłeś tę wiadomość innym osobom, Od razu przystąpię do upubliczniania Twoich prywatnych filmów. Powodzenia!

Chroń się przed oszustwami e-mailowymi od profesjonalnych hakerów

Oszustwa e-mailowe od profesjonalnych hakerów mogą być zastraszające, ale łatwo je zauważyć. Ważne jest, aby zachować czujność i chronić się przed staniem się ofiarą tego rodzaju oszustw. Oto kilka wskazówek, jak zachować bezpieczeństwo:

-

Usuń wiadomość e-mail. Profesjonalne oszustwa e-mailowe hakerów mają na celu wywołanie strachu i wyłudzenie pieniędzy, więc nie ulegaj pokusie, aby odpowiedzieć lub dokonać płatności.

-

Skontaktuj się z władzami. Jeśli wierzysz, że film jest prawdziwy, skontaktuj się z władzami i zgłoś oszustwo.

-

Używaj silnych haseł. Upewnij się, że masz silne hasła i środki bezpieczeństwa w celu ochrony Twoich danych osobowych i danych. Korzystanie z menedżera haseł, Jak na przykład Menedżer haseł Google, to świetny sposób na zapewnienie bezpieczeństwa haseł.

-

Uważaj na oszustwa typu phishing. Oszustwa typu phishing mają na celu wyglądać jak prawdziwe wiadomości e-mail, ale mają na celu kradzież Twoich danych osobowych. Uważaj na e-maile zawierające prośbę o podanie poufnych informacji, lub które kierują Cię do witryny, która nie jest bezpieczna.

-

Bądź ostrożny z linkami. Uważaj na wszelkie podejrzane linki w wiadomościach e-mail. Nie klikaj żadnych linków, jeśli nie jesteś pewien ich pochodzenia, i zawsze sprawdzaj adres URL przed wprowadzeniem jakichkolwiek poufnych informacji.

-

Użyj uwierzytelniania dwuskładnikowego. Uwierzytelnianie dwuskładnikowe zapewnia dodatkową warstwę bezpieczeństwa, wymagające wprowadzenia kodu wysłanego na Twój telefon lub adres e-mail, zanim będziesz mógł zalogować się na konto.

Korzystanie z narzędzia Loaris Trojan Remover do skanowania komputera w poszukiwaniu wirusów i innych infekcji

Wirusy i złośliwe oprogramowanie mogą być bardzo szkodliwe dla Twojego komputera. Ważne jest, aby regularnie sprawdzać komputer pod kątem wszelkich złośliwych zagrożeń, które mogą czaić się w systemie. Aby to zrobić, możesz użyć narzędzia Loaris Trojan Remover do przeskanowania komputera i wykrycia wszelkich zagrożeń. Narzędzie to zostało zaprojektowane, aby pomóc Ci usunąć wszelkie szkodliwe programy znalezione w systemie i zapewnić bezpieczeństwo komputera.

Jak zainstalować narzędzie do usuwania trojana Loaris?

Aby zainstalować narzędzie Loaris Trojan Remover, po prostu odwiedź stronie Loarisa i pobierz program. Po zainstalowaniu, automatycznie rozpocznie skanowanie komputera w poszukiwaniu złośliwych zagrożeń. Należy pamiętać, że ten program nie zapewnia ochrony w czasie rzeczywistym, dlatego należy go używać jako jednorazowego skanowania w celu wykrycia wszelkich zagrożeń.

Jak używać narzędzia Loaris Trojan Remover do skanowania komputera?

- Uruchom program Loaris Trojan Remover.

- Wybierz typ skanowania, który chcesz wykonać. Możesz wybrać pomiędzy pełnym skanowaniem, który przeskanuje cały system, lub niestandardowy skan, co pozwala wybrać określone pliki lub foldery.

- Wybierz, czy chcesz wykonać szybkie, czy głębokie skanowanie.

- Po zakończeniu skanowania, Loaris Trojan Remover wyświetli wyniki skanowania. Następnie możesz wyświetlić listę zagrożeń i zdecydować, które z nich usunąć.

- Po wybraniu zagrożeń do usunięcia, kliknij przycisk „Usuń wybrane”, aby rozpocząć proces usuwania.

- Gdy zagrożenia zostaną usunięte, następnie możesz ponownie uruchomić skanowanie, aby upewnić się, że wszystkie zagrożenia zostały usunięte.

Wniosek

Korzystanie z narzędzia Loaris Trojan Remover to skuteczny sposób na przeskanowanie komputera w poszukiwaniu złośliwych zagrożeń. Ważne jest regularne skanowanie komputera, aby upewnić się, że jest wolny od wszelkich szkodliwych programów, które mogłyby wyrządzić szkody w systemie. Należy również pamiętać, że Loaris Trojan Remover nie zapewnia ochrony w czasie rzeczywistym, dlatego należy go używać jako jednorazowego skanowania w celu wykrycia wszelkich zagrożeń.

Zostaw komentarz