This article intends to help you delete Boty Ransomware for free. Mūsu vadlīnijās ir arī paskaidrots, kā jebkura .boty files var atšifrēt.

Boty Virus

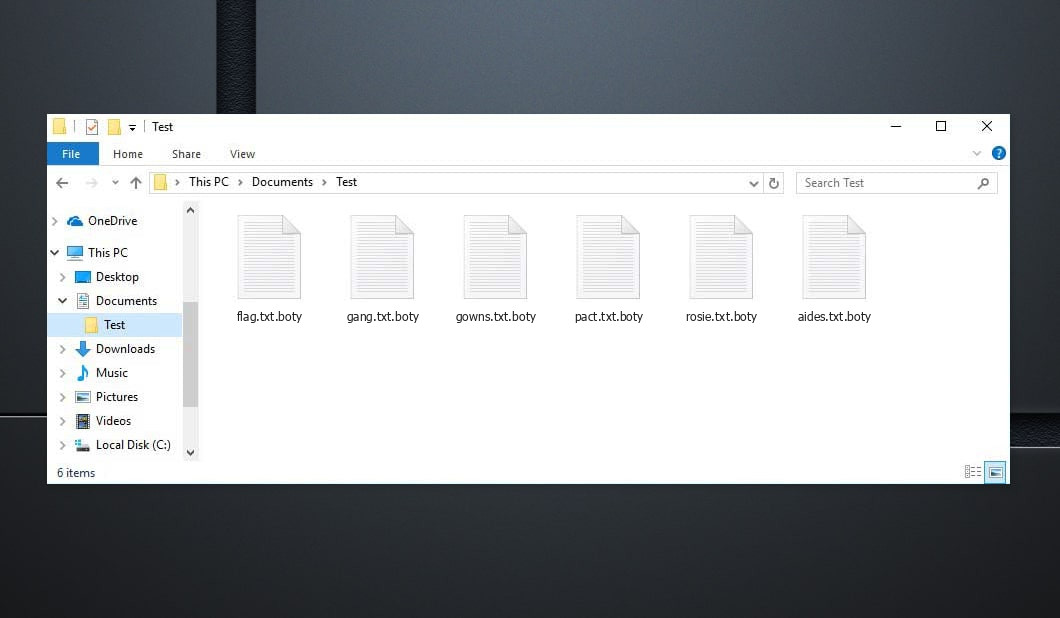

The Boty Ransomware represents a PC risk made use of to blackmail its sufferers. Boty Infection may not indicate any type of obvious signs, yet its existence is only discovered as quickly as its job is carried out.

The lack of symptoms is among the major troubles with this sort of COMPUTER viruses. They can permeate into the assaulted system undetected, and apply their work without revealing their activity in the workstation. This is why most consumers are unable to do anything to terminate the infection before it has finished its mission, kā arī šī mērķa mērķis, konkrēti, ir padarīt tās cietējus’ data unusable by means of data ciphering and then showing a ransom money demand.

The customer is reported using a message that this infection places on their screen that their only service of bringing their information back is by means of the repayment of a particular quantity of funds. This blackmailing component of this rip-off is preferred amongst the fraudulences, as well as there’s an entire group of PC malware that’s utilized in this manner. Šīs ļaunprātīgās programmatūras grupas nosaukums ir Ransomware, as well as the malware we are presently focusing on definitely drops under it.

The Boty ļaunprātīga programmatūra tiek atklāta tikai tad, kad tā ir pabeigusi dokumentu šifrēšanu. The .boty Ransomware will certainly after that share its demands using an daunting pop-up alert.It is through this alert that the customers discover just how they are anticipated to transfer their funds to the cyber frauds responsible for the Ransomware infection. Vairumā gadījumu, izpirkuma naudu prasītu kriptovalūtā – BitCoin. Šīs kriptovalūtas ir patiešām grūti izsekot, and a typical user would have no chance of understanding that they are really transferring their funds to. Šis, patiesībā, makes it actually not likely that the hacker’s true identity would certainly ever before obtain revealed. Ir diezgan neparasti, ka Ransomware kiberpanks tiek tiesāts, and the application of cryptocurrency as the suggested payment service is the main factor for that.

Zemāk varat atrast citātu from the Boty teksta fails:

UZMANĪBU! Neuztraucieties, jūs varat atgriezt visus savus failus! Visi jūsu faili, piemēram, fotoattēli, datubāzēm, dokumenti un citi svarīgi ir šifrēti ar spēcīgāko šifrēšanu un unikālu atslēgu. Vienīgā failu atkopšanas metode ir iegādāties atšifrēšanas rīku un unikālu atslēgu. Šī programmatūra atšifrēs visus jūsu šifrētos failus. Kādas garantijas jums ir? Jūs varat nosūtīt vienu no saviem šifrētajiem failiem no sava datora, un mēs to atšifrējam bez maksas. Bet mēs varam tikai atšifrēt 1 failu bez maksas. Fails nedrīkst saturēt vērtīgu informāciju. Varat iegūt un apskatīt video pārskata atšifrēšanas rīku: https://we.tl/t-2P5WrE5b9f Privātās atslēgas un atšifrēšanas programmatūras cena ir $980. Atlaide 50% pieejams, ja vispirms sazināsieties ar mums 72 stundas, tā ir jūsu cena $490. Lūdzu, ņemiet vērā, ka jūs nekad neatjaunosiet savus datus bez maksājuma. Pārbaudiet savu e-pastu "Spams" vai "Junk" mapi, ja nesaņemat atbildi vairāk nekā 6 stundas. Lai iegūtu šo programmatūru, jums jāraksta uz mūsu e-pastu: restorealldata@firemail.cc Rezervējiet e-pasta adresi, lai sazinātos ar mums: gorentos@bitmessage.ch Mūsu Telegram konts: @datarestore

How to Boty virus encrypt your files?

The .boty Virus document security is not going to be eliminated after the ransomware is deleted. The .boty Vīrusu dokumentu šifrēšanas piekļuves atslēga tiek solīta jums iedot, kad samaksāsiet izpirkuma summu.

Neskatoties uz to, it is not unusual for the hackers who back up such hazards to promise their targets a decryption key for their encrypted documents just to refuse to supply that essential as soon as the settlement obtains refined. Lieki apspriest, ja nonākat šādā stāvoklī, jūs neko nevarētu darīt saistībā ar to– jūsu līdzekļi būtu pazuduši, un arī jūsu informācija joprojām būtu grūti sasniedzama. This is why it isn’t actually smart idea to transfer the settlement, papildus, if you haven’t gone with any type of different options that may work.

Even though we discussed that the security would stay on your files even after the Ransomware is no more in the system, vīrusa noņemšana joprojām ir ārkārtīgi svarīga. Pēc Ransomware noņemšanas, you might additionally try the alternative file healing services we have established for you, as well as additionally your brand-new documents won’t be at danger of being encrypted. Lai izdzēstu šīs kriptovīrusu briesmas, you are recommended to complete the steps you will certainly experience below.

Boty SUMMARY:

| Vārds | .boty Virus |

| Tips | Ransomware |

| Draudu līmenis | Augsts (Ransomware līdz šim ir visbriesmīgākā ļaunprogrammatūra, ar kuru jūs varat saskarties) |

| Simptomi | A Ransomware threat such as this one would normally not expose its visibility up until the files get locked up |

| Reklāmas kanāls | Kanāli, piemēram, surogātpasta e-pasta veicināšana, un ļaunprātīga reklāma parasti tiek izmantota Ransomware izplatīšanai. |

| Datu atkopšanas risinājums | Emsisoft atšifrētājs |

| Atklāšanas utilīta |

.boty var daudzas reizes atgūties, ja neatbrīvosities no tā galvenajiem failiem. Mēs iesakām lejupielādēt LOARIS TROJAN REMOVER, lai meklētu ļaunprātīgas utilītas. Tas var ietaupīt daudz laika un pūļu, lai efektīvi atbrīvotos no visas iespējamās ļaunprātīgās programmatūras savā ierīcē.

Lasiet vairāk par Loaris Trojas zirgu noņemšanas līdzeklis (Licences līgums, Privātuma politika ).

Ja Loaris konstatē draudus, jums būs jāiegādājas licence, lai no tās atbrīvotos. |

Delete Boty Virus Ransomware

Dažas darbības, visticamāk, prasīs jums iziet no lapas. Grāmatzīme lai vēlāk pie tā viegli atgrieztos.

Atsāknēšana Drošais režīms (izmantojiet šo pamācību, ja nezināt, kā to izdarīt).

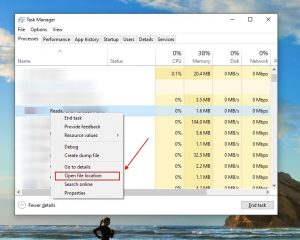

Klikšķis CTRL + SHIFT + ESC vienlaicīgi un dodieties uz Procesu cilne. Mēģiniet noteikt, kuri procesi ir ļaunprātīgi.

Ar peles labo pogu noklikšķiniet par katru no tiem un izvēlieties Atveriet Faila atrašanās vietu. Pēc tam pārbaudiet dokumentus, izmantojot tiešsaistes failu pārbaudītāju:

Kad esat atvēris viņu mapi, beigt procesus kas ir piesārņoti, tad atbrīvoties no viņu mapēm.

Piezīme:Ja esat pārliecināts, ka kaut kas pieder riskam - noņemiet to, pat ja skeneris to neatzīmē. Neviena pretvīrusu programma nevar noteikt visas infekcijas.

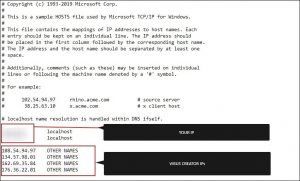

Turpiniet turēt nospiestu Uzvarēt + R. Un pēc tam kopējiet & ielīmējiet tālāk norādīto:

- piezīmju grāmatiņa %windir%/system32/Drivers/etc/hosts

Tiks atvērts jauns fails. Gadījumā, ja esat uzlauzts, there will be a tons of other IPs linked to your device near the bottom. Izpētiet tālāk norādīto attēlu:

Ja zemāk ir aizdomīgi IPvietējais saimnieks” – sazinieties ar mums komentāros.

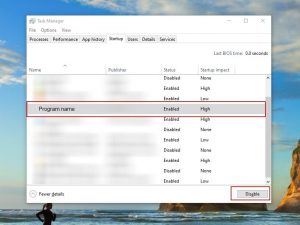

Izmantot CTRL + SHIFT + ESC vienlaicīgi un piekļūt Startēšanas cilne:

Turpiniet uz Programmas nosaukums un atlasiet “Atspējot”.

Ņemiet vērā, ka izspiedējprogrammatūra savā procesā var pat ietvert viltotu izstrādātāja nosaukumu. Jums ir jāpārbauda katrs process un jāpārliecina, ka tas ir likumīgs.

Atbrīvoties no Boty Virus, var nākties saskarties ar sistēmas failiem un reģistriem. Pieļaujot kļūdu un atbrīvojoties no nepareizas lietas, ierīce var sabojāt.

Jūs varat novērst sistēmas bojājumus, izvēloties LOARIS TROJAN REMOVER - a high-quality Boty removal software.

Lasīt atsauksmi par LOARIS TROJAN REMOVER (Licences līgums, Privātuma politika ).

Skaties priekš izpirkuma programmatūra savos reģistros un tikt vaļā no ierakstus. Esiet ļoti piesardzīgs — jūs varat iznīcināt savu sistēmu, ja noņemsit ierakstus, kas nav saistīti ar izspiedējprogrammatūru.

Windows meklēšanas laukā ierakstiet katru no tālāk norādītajiem:

- %Aplikācijas dati%

- %LocalAppData%

- %ProgrammData%

- %WinDir%

- %Temp%

Atbrīvojieties no visa Temp. Beidzot, vienkārši pārbaudiet, vai nav kaut kas nesen pievienots. Neaizmirstiet atstāt mums komentāru, ja rodas kāda problēma!

How to Decrypt .boty files?

Djvu Ransomware būtībā ir divas versijas.

- Vecā versija: Lielākā daļa vecāku paplašinājumu (no “.djvu” līdz “.carote”) atšifrēšanu lielākajai daļai šo versiju iepriekš atbalstīja rīks STOPDecrypter ja inficēti faili ar bezsaistes atslēgu. Tas pats atbalsts ir iekļauts jaunajā Emsisoft atšifrētājs šiem vecajiem Djvu variantiem. Atšifrētājs atšifrēs jūsu failus, neiesniedzot failu pārus, tikai tad, ja jums ir OFFLINE KEY.

- Jauna versija: Jaunākie paplašinājumi tika izlaisti aptuveni augusta beigās 2019 pēc izpirkuma programmatūras maiņas. Tas ietver .coharos, .Šarīzs, .tad, .hese, .saimniecība, .seto, peta, .moka, .zāles, .čīkstēt, .stulbi, .Kārlis, .attālums, .boot un utt....Šīs jaunās versijas tika atbalstītas tikai ar Emsisoft Decryptor.

"Atšifrētājs nevar atšifrēt manus failus?"

Lielākoties tas nozīmē, ka jums ir tiešsaistes ID. It might also suggest your documents were secured by a more recent version of STOP/Djvu.

- Bezsaistes ID. When the ransomware can not link to its command as well as control servers while encrypting your documents, it utilizes an integrated encryption key and also an integrated ID. Bezsaistes ID parasti beidzas ar t1 as well as are usually easy to recognize. Because the offline key and ID only transform with each variant/extension, everybody who has had their documents encrypted by the very same variation will certainly have the same ID and also the files will be decryptable by the very same key (vai "privātā atslēga RSA failu šifrēšanas gadījumā).

- Tiešsaistes ID. In most cases the ransomware has the ability to link to its command and control servers when it encrypts files, as well as when this takes place the web servers respond by creating random keys for each infected computer. Tā kā katrai datorsistēmai ir sava atslēga, you can not use a key from another computer to decrypt your documents. The decrypter is capable of functioning around this with older variants as long as it has some assistance, nonetheless for more recent variants there is nothing that can be done to recuperate data.

Gadījumā, ja apmācība nepalīdz, lejupielādējiet vai izmēģiniet mūsu ieteikto ļaunprātīgas programmatūras apkarošanas rīku bezmaksas tiešsaistes vīrusu pārbaudītājs. Turklāt, jūs vienmēr varat lūgt mums palīdzību komentāros!

Atstājiet savu komentāru