This article intends to help you delete Gcyi Ransomware for free. Le nostre linee guida spiegano anche come qualsiasi .gcyi files può essere ripristinato.

Gcyi Virus

IL Gcyi Ransomware means a PC danger utilized to blackmail its victims. Gcyi Infection may not indicate any kind of obvious symptoms, eppure la sua visibilità viene scoperta non appena il suo compito viene svolto.

The lack of symptoms is one of the primary problems with this sort of COMPUTER infections. Possono passare senza essere rilevati nel sistema colpito, nonché eseguire il proprio lavoro senza rivelare la propria attività nella postazione di lavoro. This is why most customers are unable to do anything to terminate the virus before it has completed its mission, e anche l'obiettivo di questo, specificamente, is to make its victims' data unusable through data ciphering and after that indicating a ransom demand.

The individual is reported using a message that this infection puts on their screen that their only solution of bringing their information back is via the settlement of a particular quantity of funds. This blackmailing component of this rip-off is very popular among the frauds, and there's a whole group of PC malware that's utilized in this fashion. Questa classificazione di malware è denominata Ransomware, e anche il malware su cui ci stiamo attualmente concentrando rientra sicuramente in questo ambito.

IL Gcyi il malware viene divulgato solo dopo aver completato la crittografia dei file. IL .gcyi Il ransomware esprimerà quindi le sue richieste utilizzando un avviso pop-up intimidatorio.It is using this alert that the customers learn just how they are expected to transfer their funds to the cyber frauds in charge of the Ransomware infection. Nella maggior parte dei casi, il riscatto verrebbe sicuramente chiesto in una criptovaluta - BitCoin. Queste criptovalute sono in realtà difficili da rintracciare, and a normal user would have no chance of knowing that they are actually transferring their funds to. Questo, In realtà, makes it actually not likely that the cyberpunk's true identity would certainly ever before get disclosed. È abbastanza raro che un cyberpunk ransomware venga processato, as well as the application of cryptocurrency as the suggested repayment solution is the main factor for that.

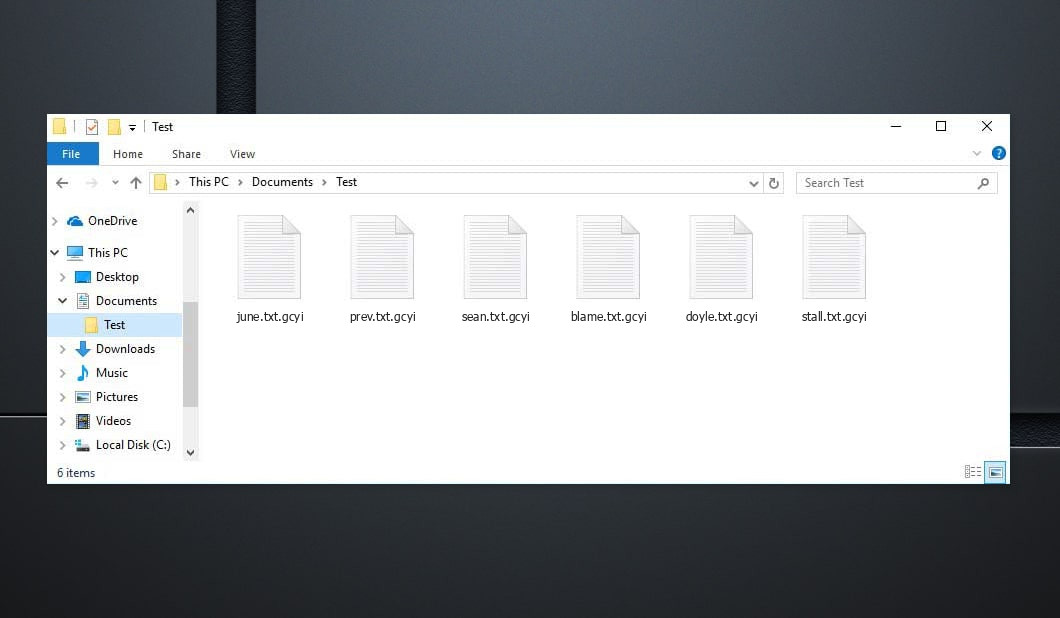

Di seguito è possibile individuare il preventivo from the Gcyi file di testo:

ATTENZIONE! Non preoccuparti, puoi restituire tutti i tuoi file! Tutti i tuoi file come foto, banche dati, documenti e altri importanti sono crittografati con crittografia più forte e chiave univoca. L'unico metodo per recuperare i file è acquistare uno strumento di decrittazione e una chiave univoca per te. Questo software decrittograferà tutti i tuoi file crittografati. Che garanzie hai? Puoi inviare uno dei tuoi file crittografati dal tuo PC e noi lo decodifichiamo gratuitamente. Ma possiamo decifrare solo 1 file gratuitamente. Il file non deve contenere informazioni preziose. Puoi ottenere e guardare lo strumento di decrittazione della panoramica del video: https://we.tl/t-2P5WrE5b9f Il prezzo della chiave privata e del software di decrittazione è $980. Sconto 50% disponibile se ci contatti prima 72 ore, questo è il prezzo per te $490. Tieni presente che non ripristinerai mai i tuoi dati senza pagamento. Controlla la tua posta elettronica "Spam" O "Robaccia" cartella se non ottieni risposta più di 6 ore. Per ottenere questo software è necessario scrivere sulla nostra e-mail: restorealldata@firemail.cc Prenota indirizzo e-mail per contattarci: gorentos@bitmessage.ch Il nostro account Telegram: @datarestore

How to Gcyi virus encrypt your files?

IL .gcyi Infection file security is not mosting likely to be removed after the ransomware is deleted. IL .gcyi La chiave di accesso per la crittografia dei documenti antivirus ti viene promessa quando paghi l'importo del riscatto.

Ciò nonostante, it is not unusual for the hackers who back up such hazards to guarantee their sufferers a decryption trick for their encrypted papers just to refuse to offer that crucial as soon as the settlement obtains refined. Inutile discutere, se finisci in un problema simile a questo, non saresti in grado di fare nulla al riguardo-- i tuoi fondi sarebbero andati, e le tue informazioni sarebbero ancora difficili da raggiungere. This is why it isn't actually wise thought to move the payment, inoltre, se non hai scelto alcun tipo di opzione alternativa che potrebbe funzionare.

Even though we stated that the security would stay on your files also after the Ransomware is no more in the system, cancellare il virus è ancora molto importante. Dopo aver rimosso il ransomware, you might likewise try the alternate documents recovery remedies we have actually created for you, and likewise your new documents won't be at threat of being secured. Per eliminare questa minaccia criptovirale, you are recommended to complete the steps you will come across listed below.

Gcyi SUMMARY:

| Nome | .gcyi Virus |

| Tipo | Ransomware |

| Livello di minaccia | Alto (Il ransomware è finora il peggior malware che puoi incontrare) |

| Sintomi | A Ransomware threat similar to this one would typically not expose its existence till the papers obtain secured |

| Canale di promozione | Canali come promozione e-mail di spam, e malvertising sono normalmente quelli utilizzati per diffondere Ransomware. |

| Soluzione per il recupero dei dati | Emsisoft Decrypter |

| Utilità di rilevamento |

.gcyi potrebbe ripristinarsi molte volte se non ti sbarazzi dei suoi file principali. Ti suggeriamo di scaricare Loaris Trojan Remover per cercare utilità dannose. Ciò potrebbe farti risparmiare un sacco di tempo e sforzi per sbarazzarti efficacemente di tutti i possibili malware all'interno del tuo dispositivo.

Leggi di più su Rimozione trojan Loaris (Contratto di licenza, politica sulla riservatezza ).

Se Loaris identifica una minaccia, dovrai acquistare una licenza per sbarazzartene. |

Delete Gcyi Virus Ransomware

Alcuni passaggi richiederanno probabilmente di uscire dalla pagina. Segnalibro per tornarci facilmente in un secondo momento.

Riavvia Modalità sicura (usa questo tutorial se non sai come farlo).

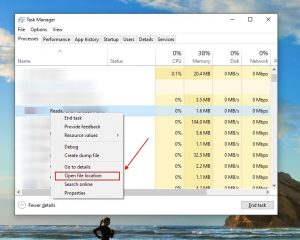

Clic CTRL + SPOSTARE + ESC contemporaneamente e andare al Scheda Processi. Prova a identificare quali processi sono dannosi.

Clic destro su ciascuno di essi e scegli Aprire la destinazione del file. Quindi ispeziona i documenti con il controllo file online:

Una volta aperta la loro cartella, terminare i processi che sono contaminati, Poi sbarazzarsi delle loro cartelle.

Nota:If you are particular something belongs to the danger - sbarazzarsi di esso, anche se lo scanner non lo nota. Nessuna applicazione antivirus può determinare tutte le infezioni.

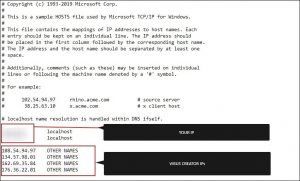

Continua a tenere il Vincita + R. E poi copia & incolla quanto segue:

- blocco note %windir%/system32/Drivers/etc/hosts

Si aprirà un nuovo file. Nel caso tu venga hackerato, ci saranno molti altri IP collegati al tuo dispositivo in basso. Esaminare l'immagine elencata di seguito:

Nel caso ci siano IP sospetti sotto “localhost” – mettiti in contatto con noi nei commenti.

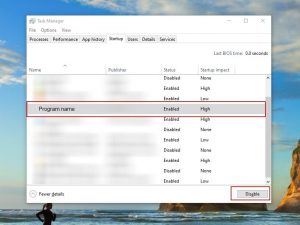

Utilizzo CTRL + SPOSTARE + ESC contemporaneamente e accedere al Scheda Avvio:

Procedi a Nome del programma e seleziona "Disabilita".

Tieni presente che il ransomware può persino includere un nome di sviluppatore falso nel suo processo. Devi controllare ogni processo ed essere convinto che sia legittimo.

Per sbarazzarsi di Gcyi Virus, potresti dover gestire file di sistema e registri. Fare un errore e sbarazzarsi della cosa sbagliata potrebbe danneggiare il tuo dispositivo.

È possibile prevenire danni al sistema selezionando Loaris Trojan Remover - UN high-quality Gcyi removal software.

Leggi la recensione su Rimozione trojan Loaris (Contratto di licenza, politica sulla riservatezza ).

Aspetto per il ransomware nei tuoi registri e sbarazzarsi di le voci. Fai molta attenzione: puoi distruggere il tuo sistema se rimuovi le voci non associate al ransomware.

Digita ciascuna delle seguenti voci nel campo di ricerca di Windows:

- %AppData%

- %LocalAppData%

- %Dati del programma%

- %WinDir%

- %Temp%

Sbarazzarsi di tutto in Temp. Finalmente, controlla semplicemente per qualsiasi cosa aggiunta di recente. Non dimenticare di inviarci un commento in caso di problemi!

How to Decrypt .gcyi files?

Djvu Ransomware ha essenzialmente due versioni.

- Vecchia versione: La maggior parte delle estensioni meno recenti (da “.djvu” fino a “.carote”) la decrittografia per la maggior parte di queste versioni era precedentemente supportata dallo strumento STOPDecrypter nel caso in cui i file siano infetti con una chiave offline. Quello stesso supporto è stato incorporato nel nuovo Emsisoft Decryptor per queste vecchie varianti Djvu. Il decrypter decodificherà i tuoi file senza inviare coppie di file solo se hai un file CHIAVE OFFLINE.

- Nuova versione: Le estensioni più recenti rilasciate verso la fine di agosto 2019 dopo che il ransomware è stato modificato. Questo include .coharos, .Shariz, .Poi, .hese, .azienda agricola, .seto, peta, .moca, .medicinali, .ciarlatano, .stupido, .carlo, .distanza, .avvio e così via....Queste nuove versioni erano supportate solo con Emsisoft Decryptor.

"Il decrypter non può decifrare i miei file?"

Nella maggior parte dei casi ciò significa che hai un ID online. It might also imply your data were encrypted by a newer variant of STOP/Djvu.

- ID non in linea. When the ransomware can not link to its command as well as control servers while securing your data, it uses a built-in encryption key and an integrated ID. Gli ID offline in genere terminano con t1 and also are usually very easy to identify. Considerando che la chiave offline e l'ID cambiano semplicemente con ciascuna variante/estensione, everybody that has had their files secured by the very same variation will have the very same ID and also the documents will certainly be decryptable by the very same key (O "chiave personale quando si tratta di crittografia RSA).

- Identificativo online. For the most part the ransomware has the ability to attach to its command and also control web servers when it encrypts data, and when this happens the servers react by producing arbitrary keys for every contaminated computer system. Poiché ogni sistema informatico ha la propria chiave, non è possibile utilizzare una chiave da un sistema informatico aggiuntivo per decrittografare i file. Il decrypter è in grado di aggirare questo problema con le versioni precedenti purché abbia un po' di assistenza, tuttavia, per le varianti più recenti non è possibile fare nulla per recuperare i file.

Nel caso in cui il tutorial non aiuti, scarica lo strumento anti-malware che ti suggeriamo o prova controllo antivirus online gratuito. Inoltre, puoi sempre chiederci assistenza nei commenti!

Lascia un commento