Los expertos de Zscaler informan que los piratas informáticos vuelven a robar a los piratas informáticos, ya que resultó que el creador del malware, Ladrón Prynt, equipó su creación con una puerta trasera. Con la ayuda de este "marcador", Prynt Stealer hace una copia de todos los datos robados a la víctima y filtra información no sólo a sus operadores, sino también al autor del malware.

Déjame recordarte que también escribimos que Inusual YTStealer El malware se dirige a los YouTubers, y tambien eso El RAT cargador moderno El troyano se utiliza para infectar sistemas con ladrones y criptomineros.

Por primera vez, Ladrón Prynt, basándose en las fuentes de asíncrono y el TormentaKitty ladrón de información, llamó la atención de los expertos en seguridad de la información en abril 2022. Entonces el malware fue estudiado por analistas de ciclo. Dijeron que el malware tiene amplias capacidades., viene con módulos adicionales de keylogger y clipper, y se anuncia como una solución para comprometer una amplia variedad de navegadores, mensajería instantánea, y aplicaciones de juegos, y también es capaz de llevar a cabo ataques financieros directos.

Prynt Stealer es un servicio de suscripción y el autor pide 100 dólares al mes., $200/cuarto, o $700/año, y también ofrece una licencia de por vida para $900.

De vuelta en la primavera, Se informó que los datos robados por Prynt Stealer generalmente se comprimen y se transmiten a operadores de malware a través de un Telegrama bot. Sin embargo, como investigadores de zscaler ahora escribe, Prynt Stealer contiene una puerta trasera: el malware viene con un token codificado adicional y un ID de Telegram, y los datos robados a las víctimas también se envían al autor del malware.

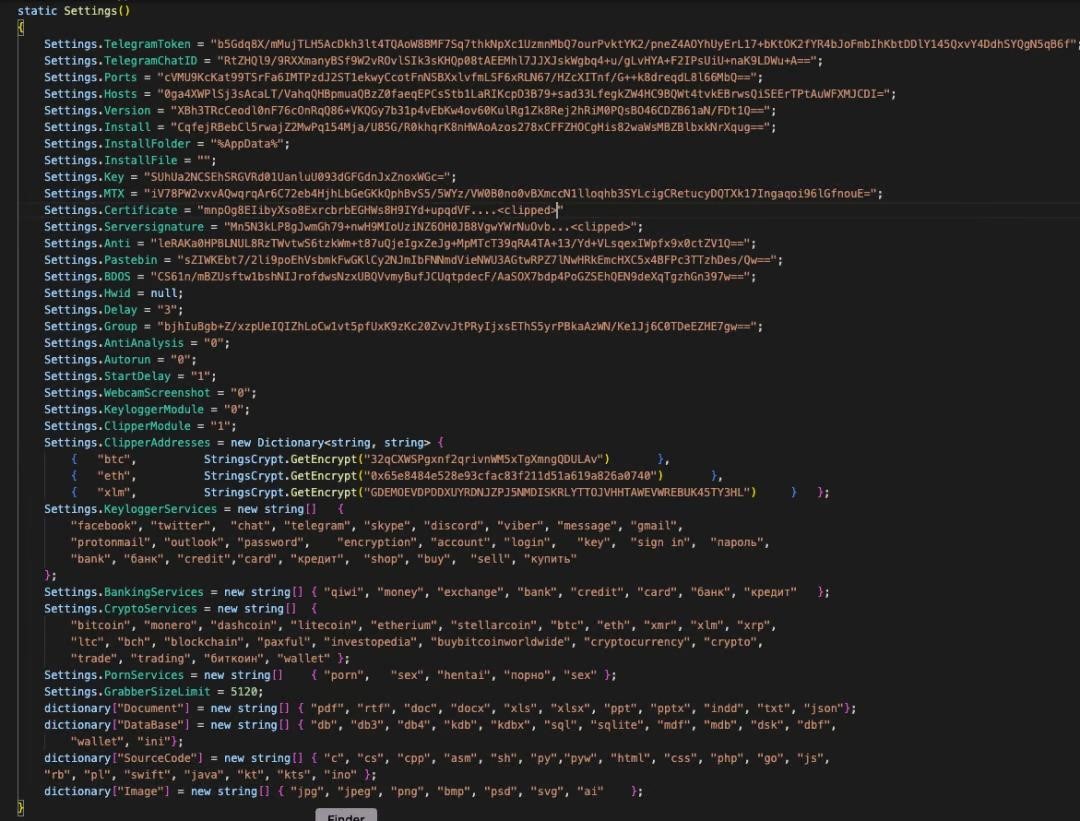

Ojo oscuro simbólico,ID de Telegram y código del keylogger

Los analistas de Zscaler señalan que Prynt Stealer puede estar relacionado con algo más que AsyncRAT y StormKitty mencionados anteriormente.. También encontraron una conexión con el viento mundial y familias de malware DarkEye, y sugieren que el mismo autor puede estar detrás de este malware.

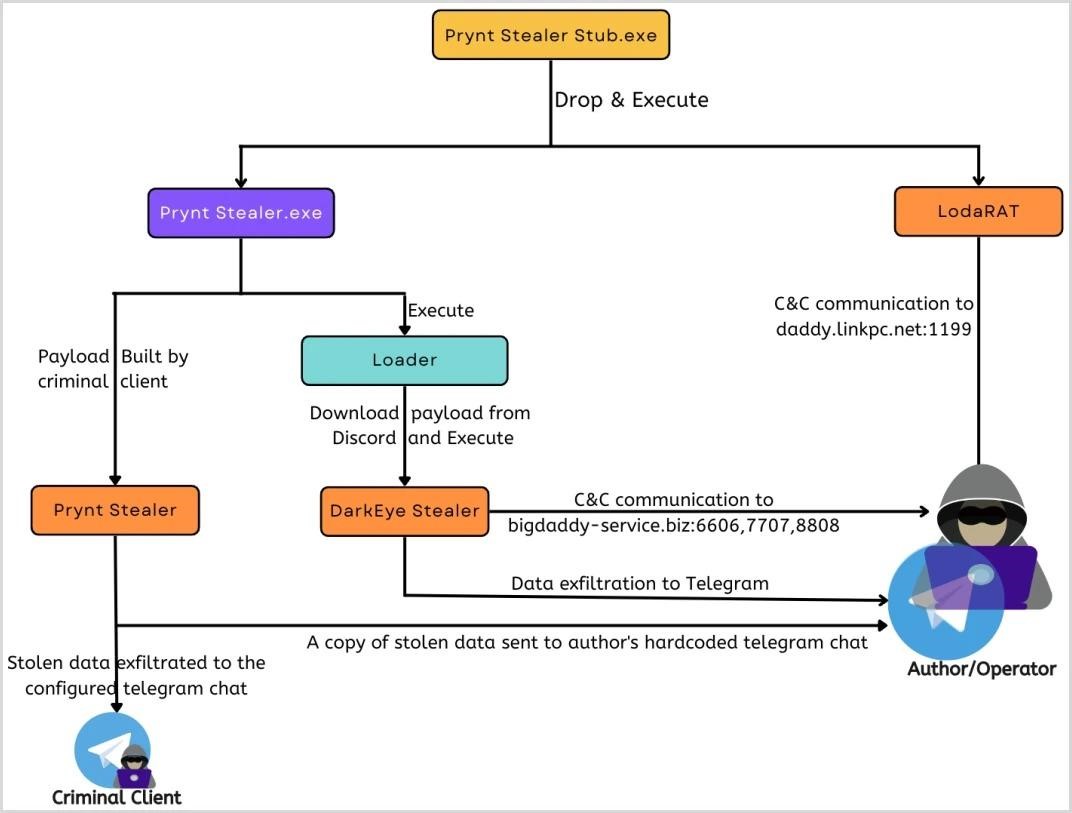

Después de examinar una copia filtrada del constructor Prynt Stealer, los investigadores encontraron que durante la ejecución, el cargador extrae DarkEye Stealer de Discordia y lo configura para transferir datos al autor del malware. De hecho, DarkEye es una variante de Prynt Stealer, y la diferencia entre ellos está solo en las funciones de clipper y keylogger habilitadas o deshabilitadas.

Además, el autor de Prynt Stealer configuró el constructor de tal manera que carga y ejecuta LodaRAT. Se trata de un antiguo pero potente troyano que se remonta a 2017 que permite a un atacante remoto tomar el control total del sistema infectado, robar información, inyectar cargas útiles adicionales, etcétera.

Esquema de infección

Los investigadores sugieren que después de esta exposición, Prynt Stealer perderá la mayor parte de sus clientes. Sin embargo, Parece que el creador del malware tiene dos nuevos productos en camino., y actualmente casi no se anuncia en foros de hackers.

Deja un comentario