Akamai informa que en marzo 2022, a Apareció la nueva botnet P2P Panchan, que apunta a servidores Linux (principalmente en el sector educativo) y minas criptomonedas.

Déjame recordarte que escribimos eso. Operadores de la botnet Clipminer “Ganado" Más que $1.7 Millón, y tambien eso 61% de los anuncios maliciosos se dirigen a usuarios de Windows.

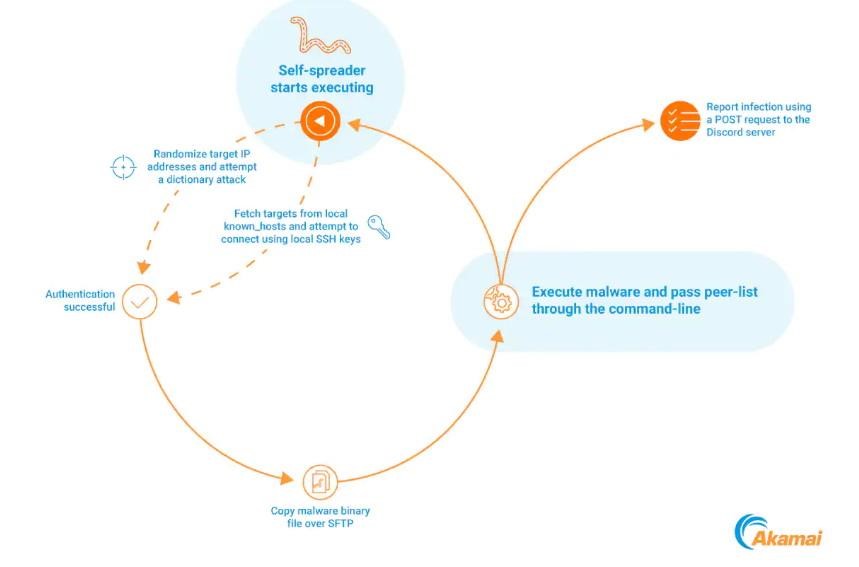

Panchan está escrito en Go y tiene la funcionalidad de un gusano SSH, eso es, puede realizar ataques de diccionario y abusar de claves SSH para moverse rápidamente hacia los lados en una red comprometida.

De hecho, Panchan infecta nuevos hosts al encontrar y utilizar claves SSH existentes, así como mediante inicios de sesión y contraseñas de fuerza bruta. Después del éxito en esta etapa, crea una carpeta oculta en la que se esconde bajo el nombre xinetd.

Luego, el malware ejecuta el binario e inicia una publicación HTTPS en el webhook de Discord., que probablemente se utiliza para rastrear a la víctima.

Para afianzarse en el sistema, Panchan se copia a sí mismo en /bin/systemd-worker y crea un nuevo sistemad servicio para iniciar después de un reinicio, eso es, se disfraza como un servicio normal del sistema.

En el sistema infectado, Panchan implementa y ejecuta dos mineros, XMRig y nbhash, y los mineros no se extraen al disco para no dejar rastros.

Se informa que en total, investigadores pudieron detectar 209 pares en la red Panchan P2P, aunque solo 40 de ellos están actualmente activos, y estos sistemas están ubicados principalmente en países asiáticos.

Los investigadores dicen que la mayoría de las víctimas están relacionadas con el sector educativo, que coincide con los métodos de distribución de malware y facilita el crecimiento de botent. El hecho es que al realizar investigaciones académicas internacionales, Se crean las condiciones ideales para la propagación del malware., porque estos proyectos se caracterizan por una mala “higiene digital” en el ámbito de las contraseñas y el intercambio de claves SSH.

Deja un comentario