This article intends to help you delete Isak Ransomware for free. Our guidelines also explain how any .isak files can be decrypted.

Isak Virus

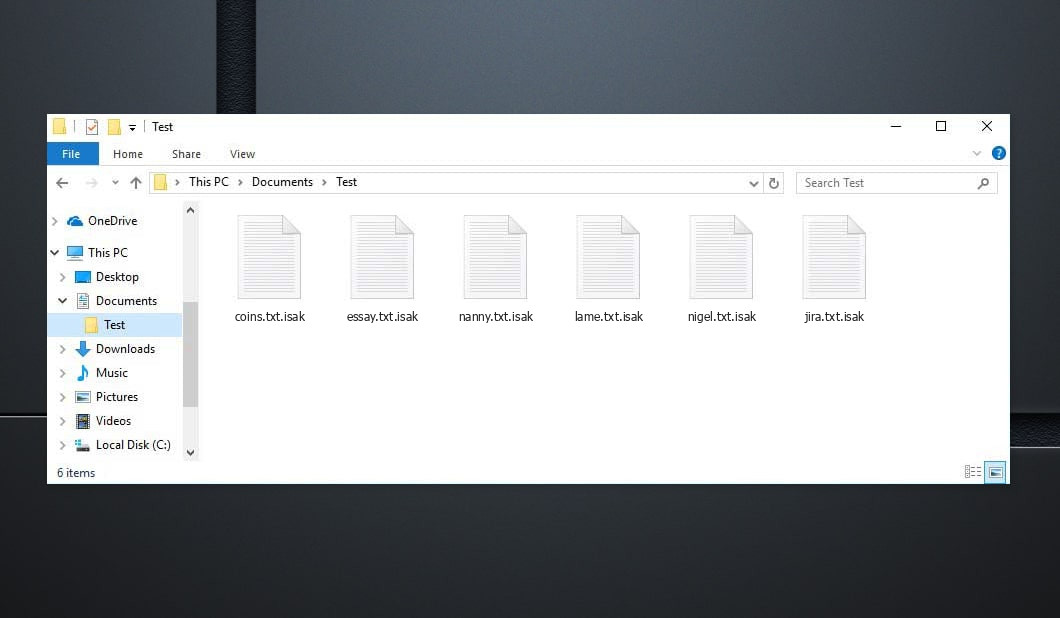

The Isak Ransomware means a PC risk utilized to blackmail its targets. Isak Virus might not point to any type of noticeable signs, yet its presence is just uncovered as quickly as its job is done.

The lack of signs and symptoms is just one of the main difficulties with this kind of COMPUTER infections. They can penetrate into the attacked system unnoticed, as well as implement their work without revealing their activity in the workstation. This is why most clients are unable to do anything to terminate the virus prior to it has finished its objective, as well as the mission of this one, specifically, is to make its targets’ data pointless through information ciphering and after that showing a ransom demand.

The user is reported through a message that this infection places on their screen that their only remedy of bringing their data back is via the settlement of a certain amount of funds. This blackmailing part of this fraud is popular amongst the frauds, and there’s an entire group of PC malware that’s used in this fashion. This malware classification is called Ransomware, and also the malware we are currently focusing on most definitely falls under it.

The Isak malware is only disclosed once it has completed encrypting the files. The .isak Ransomware will certainly then express its demands through an intimidating pop-up alert.It is using this alert that the customers find out just how they are expected to transfer their funds to the cyber frauds responsible for the Ransomware virus. In the majority of circumstances, the ransom money would be asked in a cryptocurrency – BitCoin. These cryptocurrencies are truly hard to trace, and also a typical individual would have no chance of understanding who they are actually moving their funds to. This, as a matter of fact, makes it really unlikely that the cyberpunk’s true identity would certainly ever before get revealed. It is quite rare for a Ransomware cyberpunk to stand on trial, and the application of cryptocurrency as the recommended repayment remedy is the primary factor for that.

Below you can discover the quotation from the Isak text file:

ATTENTION! Don't worry, you can return all your files! All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key. The only method of recovering files is to purchase decrypt tool and unique key for you. This software will decrypt all your encrypted files. What guarantees you have? You can send one of your encrypted file from your PC and we decrypt it for free. But we can decrypt only 1 file for free. File must not contain valuable information. You can get and look video overview decrypt tool: https://we.tl/t-2P5WrE5b9f Price of private key and decrypt software is $980. Discount 50% available if you contact us first 72 hours, that's price for you is $490. Please note that you'll never restore your data without payment. Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours. To get this software you need write on our e-mail: restorealldata@firemail.cc Reserve e-mail address to contact us: gorentos@bitmessage.ch Our Telegram account: @datarestore

How to Isak virus encrypt your files?

The .isak Virus file security is not mosting likely to be removed after the ransomware is deleted. The .isak Virus document encryption access key is promised to be given to you when you pay the ransom amount.

However, it is not uncommon for the criminals that support such dangers to assure their victims a decryption key for their encrypted records just to reject to give that essential as quickly as the settlement gets processed. Needless to mention, if you end up in a condition similar to this, you would not be capable of doing anything regarding it– your funds would certainly be gone, and your data would still be hard to reach. This is why it isn’t really sensible thought to transfer the payment, furthermore, if you haven’t opted for any type of alternate options that might be effective.

Even though we discussed that the security would continue to be on your papers even after the Ransomware is no more in the system, removing the infection is still very crucial. After you remove the Ransomware, you may also attempt the alternate data recuperation services we have created for you, as well as likewise your brand-new data will not go to danger of being encrypted. To remove this cryptoviral threat, you are suggested to finish the actions you will encounter listed below.

Isak SUMMARY:

| Name | .isak Virus |

| Type | Ransomware |

| Threat Level | High (Ransomware is thus far the worst malware you can experience) |

| Symptoms | A Ransomware threat similar to this one would normally not reveal its presence till the files get locked up |

| Promotion Channel | Channels like spam e-mail promotion, and malvertising are normally the ones used to spread Ransomware. |

| Data Recovery Solution | Emsisoft Decrypter |

| Detection Utility |

.isak may recover itself plenty of times if you don’t get rid of its core files. We suggest downloading LOARIS TROJAN REMOVER to scan for malicious utilities. This may save you a lot of time and efforts to effectively get rid of all possible malware within your device.

Read more about Loaris Trojan Remover (License Agreement, Privacy Policy ).

If Loaris identifies a threat, you will need to buy a license to get rid of it. |

Delete Isak Virus Ransomware

Some of the steps will likely demand you to exit the page. Bookmark it to easily get back to it later.

Reboot in Safe Mode (use this tutorial if you don’t know how to do it).

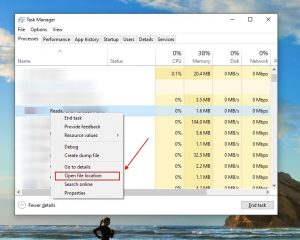

Click CTRL + SHIFT + ESC simultaneously and go to the Processes Tab. Try to identify which processes are malicious.

Right click on each of them and choose Open File Location. Then inspect the documents with online file checker:

Once you open their folder, end the processes that are contaminated, then get rid of their folders.

Note:If you are certain something belongs to the risk - eliminate it, even if the scanner doesn't note it. No anti-virus application can recognize all infections.

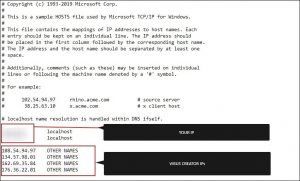

Keep holding the Win + R. And then copy & paste the following:

- notepad %windir%/system32/Drivers/etc/hosts

A new document will open. In case you are hacked, there will be a lots of various other IPs connected to your device near the bottom. Examine the picture listed below:

In case there are suspicious IPs below “localhost” – get in touch with us in the comments.

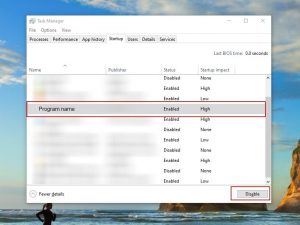

Use CTRL + SHIFT + ESC simultaneously and access the Startup Tab:

Proceed to Program Name and select “Disable”.

Keep in mind that ransomware may even include a fake developer name to its process. You must check out every process and be persuaded that it is legitimate.

To get rid of Isak Virus, you may have to deal with system files and registries. Making a mistake and getting rid of the wrong thing may hurt your device.

You can prevent the system damage by selecting LOARIS TROJAN REMOVER - a high-quality Isak removal software.

Read review about LOARIS TROJAN REMOVER (License Agreement, Privacy Policy ).

Look for the ransomware in your registries and get rid of the entries. Be very careful – you can destroy your system if you remove entries not associated with the ransomware.

Type each of the following in the Windows Search Field:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Get rid of everything in Temp. Finally, simply check out for anything lately added. Don't forget to drop us a comment if you run into any issue!

How to Decrypt .isak files?

Djvu Ransomware essentially has two versions.

- Old Version: Most older extensions (from “.djvu” up to “.carote”) decryption for most of these versions was previously supported by STOPDecrypter tool in case if infected files with an offline key. That same support has been incorporated into the new Emsisoft Decryptor for these old Djvu variants. The decrypter will only decode your files without submitting file pairs if you have an OFFLINE KEY.

- New Version: The newest extensions released around the end of August 2019 after the ransomware was changed. This includes .coharos, .shariz, .gero, .hese, .xoza, .seto, peta, .moka, .meds, .kvag, .domm, .karl, .nesa, .boot and etc….These new versions were supported only with Emsisoft Decryptor.

"The decrypter can't decrypt my files?"

In many cases this indicates you have an on-line ID. It might additionally imply your data were encrypted by a newer version of STOP/Djvu.

- Offline ID. When the ransomware can't connect to its command and also control servers while encrypting your files, it makes use of a built-in file encryption key and an integrated ID. Offline ID's generally end in t1 as well as are normally simple to determine. Given that the offline key and also ID only alter with each variant/extension, everybody that has had their data secured by the very same variation will have the very same ID and also the data will be decryptable by the same key (or "exclusive key when it comes to RSA file encryption).

- Online ID. In most cases the ransomware is able to attach to its command as well as control web servers when it secures files, as well as when this happens the web servers react by creating arbitrary keys for each contaminated computer. Considering that each computer has its very own key, you can't utilize a key from an additional computer system to decrypt your documents. The decrypter can working around this with older variations as long as it has some help, however for more recent variants there is absolutely nothing that can be done to recuperate files.

In case when the tutorial doesn’t help, download the anti-malware tool we suggest or try free online virus checker. Furthermore, you may always ask us in the comments for assistance!

Leave a Comment