Ten artykuł ma na celu pomóc Ci bezpłatnie usunąć Pohj Ransomware. Nasza instrukcja wyjaśnia również, w jaki sposób .dolne pliki można odszyfrować.

Pohj wirus

The Spód Ransomware oznacza zagrożenie dla komputera wykorzystywane do szantażowania ofiar. Spód Wirus może nie dawać żadnych zauważalnych oznak i objawów, jednak jego obecność zostaje odkryta dopiero wtedy, gdy jego zadanie zostanie wykonane.

Brak objawów jest jednym z głównych problemów związanych z tego typu infekcjami komputera. Mogą niezauważenie przedostać się do zaatakowanego systemu, a także realizować swoją pracę bez ujawniania swojej aktywności na stanowisku pracy. Z tego powodu większość klientów nie jest w stanie nic zrobić, aby wyeliminować wirusa, zanim faktycznie osiągnie on swój cel, jak i misja tego, w szczególności, polega na uniemożliwieniu wykorzystania dokumentów swoich celów poprzez szyfrowanie informacji, a następnie wskazanie konieczności okupu.

Klient jest zgłaszany za pomocą komunikatu, który infekcja umieszcza na jego ekranie, że jedynym rozwiązaniem przywrócenia danych jest zwrot określonej kwoty środków. Ta szantażowa część tego oszustwa jest niezwykle popularna wśród oszustów, istnieje także cała grupa złośliwego oprogramowania KOMPUTEROWEGO wykorzystywanego w ten sposób. Ta kategoria złośliwego oprogramowania nosi nazwę Ransomware, podobnie jak złośliwe oprogramowanie, na którym obecnie się skupiamy, całkowicie się do niego zalicza.

The Spód złośliwe oprogramowanie jest ujawniane dopiero po zakończeniu szyfrowania plików. The .spód Ransomware z pewnością następnie wyrazi swoje potrzeby poprzez zastraszający wyskakujący alert.Dzięki temu alertowi użytkownicy dowiadują się dokładnie, w jaki sposób mają przekazać swoje środki cyberprzestępcom odpowiedzialnym za infekcję ransomware. W większości przypadków, pieniądze z okupu byłyby żądane w kryptowalucie - BitCoiny. Te kryptowaluty są naprawdę trudne do wyśledzenia, a typowy klient z pewnością nie miałby szans dowiedzieć się, komu faktycznie przekazuje swoje środki. Ten, prawdę powiedziawszy, sprawia, że naprawdę mało prawdopodobne jest, aby prawdziwa tożsamość hakera kiedykolwiek została ujawniona. Rzadko zdarza się, aby haker ransomware stawał przed sądem, a także głównym czynnikiem jest zastosowanie kryptowaluty jako sugerowanej usługi rozliczeniowej.

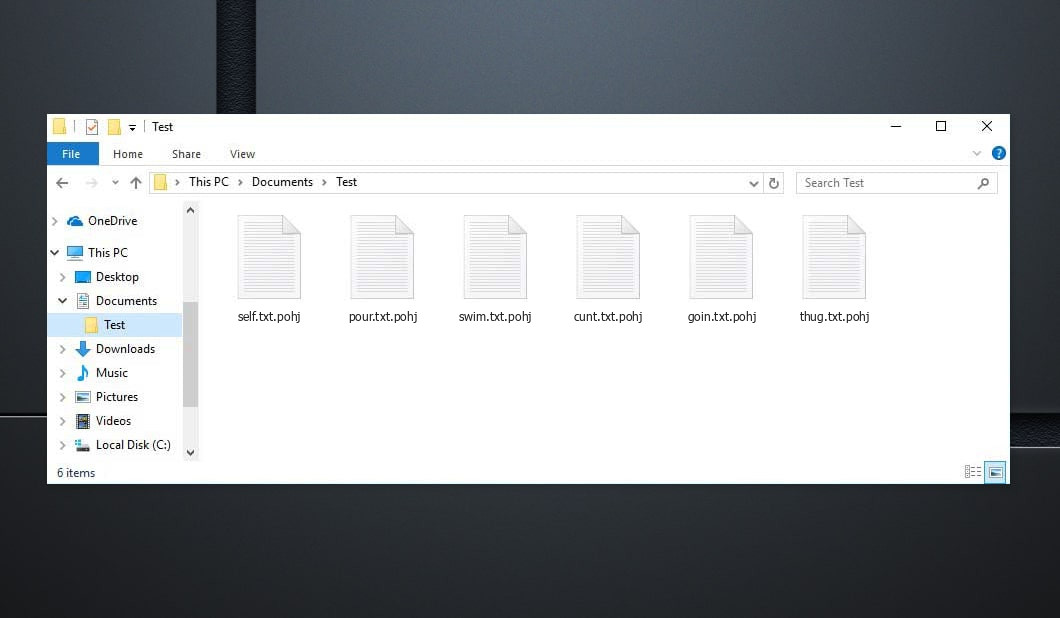

Poniżej możesz zapoznać się z cytatem z Pohj plik tekstowy:

UWAGA! Nie martw się, możesz zwrócić wszystkie swoje pliki! Wszystkie Twoje pliki jak zdjęcia, bazy danych, dokumenty i inne ważne są szyfrowane przy użyciu najsilniejszego szyfrowania i unikalnego klucza. Jedyną metodą odzyskania plików jest zakup narzędzia deszyfrującego i unikalnego klucza. To oprogramowanie odszyfruje wszystkie zaszyfrowane pliki. Jakie masz gwarancje? Możesz wysłać jeden ze swoich zaszyfrowanych plików ze swojego komputera, a my odszyfrujemy go za darmo. Ale możemy tylko odszyfrować 1 plik za darmo. Plik nie może zawierać wartościowych informacji. Możesz pobrać i obejrzeć narzędzie do odszyfrowywania przeglądu wideo: https://we.tl/t-2P5WrE5b9f Cena klucza prywatnego i oprogramowania deszyfrującego wynosi $980. Rabat 50% dostępne, jeśli najpierw skontaktujesz się z nami 72 godziny, To jest cena dla ciebie $490. Pamiętaj, że nigdy nie przywrócisz swoich danych bez zapłaty. Sprawdź swój email "spam" Lub "Graty" folder, jeśli nie otrzymasz odpowiedzi więcej niż 6 godziny. Aby otrzymać to oprogramowanie, musisz napisać na nasz e-mail: restorealldata@firemail.cc Zarezerwuj adres e-mail, aby się z nami skontaktować: gorentos@bitmessage.ch Nasze konto na Telegramie: @datarestore

Jak wirus Pohj zaszyfrować pliki?

The .spód Zabezpieczenia dokumentów wirusowych nie zostaną usunięte po usunięciu oprogramowania ransomware. The .spód Obiecuje się, że klucz dostępu do szyfrowania dokumentu wirusa zostanie ci przekazany, gdy zapłacisz kwotę okupu.

Jednakże, nierzadko zdarza się, że przestępcy tworzący kopie zapasowe takich zagrożeń gwarantują swoim celom klucz do odszyfrowania zaszyfrowanych plików, a następnie odmawiają przekazania tego klucza tak szybko, jak tylko spłata zostanie dopracowana. Nie trzeba zaznaczać, jeśli znajdziesz się w takim stanie, nie mógłbyś nic z tym zrobić-- twoje fundusze przepadłyby, jak również twoje informacje z pewnością nadal byłyby trudno dostępne. Dlatego przenoszenie płatności nie jest zbyt rozsądnym pomysłem, ponadto, jeśli nie zdecydowałeś się na żaden inny wybór, który może zadziałać.

Mimo że rozmawialiśmy o tym, że zabezpieczenia z pewnością pozostaną na Twoich dokumentach także wtedy, gdy w systemie nie będzie już ransomware, usunięcie wirusa jest nadal wyjątkowo istotne. Po wyeliminowaniu Ransomware, możesz także wypróbować alternatywne opcje odzyskiwania danych, które dla Ciebie stworzyliśmy, a także Twoje nowe dane nie będą zagrożone. Aby usunąć to zagrożenie kryptowirusowe, zalecamy wykonanie działań, na które na pewno natkniesz się, wymienionych poniżej.

PODSUMOWANIE na dole:

| Nazwa | .dolny wirus |

| Typ | Oprogramowanie wymuszające okup |

| Poziom zagrożenia | Wysoki (Ransomware jest jak dotąd najgorszym złośliwym oprogramowaniem, jakie można spotkać) |

| Objawy | Zagrożenie ransomware, takie jak to, zazwyczaj nie ujawnia swojej widoczności, dopóki pliki nie zostaną zabezpieczone |

| Kanał promocji | Kanały takie jak promocja spamu e-mail, i złośliwe reklamy są zwykle używane do rozprzestrzeniania oprogramowania ransomware. |

| Rozwiązanie do odzyskiwania danych | Deszyfrator Emsisoft |

| Narzędzie do wykrywania |

.spód może zregenerować się wiele razy, jeśli nie pozbędziesz się jego podstawowych plików. Sugerujemy pobranie Loaris Trojan Remover w celu przeskanowania w poszukiwaniu złośliwych narzędzi. Może to zaoszczędzić wiele czasu i wysiłku, aby skutecznie pozbyć się wszelkiego możliwego złośliwego oprogramowania z urządzenia.

Przeczytaj więcej o Narzędzie do usuwania trojanów Loaris (Umowa licencyjna, Polityka prywatności ).

Jeśli Loaris zidentyfikuje zagrożenie, będziesz musiał kupić licencję, aby się go pozbyć. |

Usuń oprogramowanie ransomware Pohj Virus

Niektóre kroki prawdopodobnie będą wymagały opuszczenia strony. Zakładka łatwo do niego później wrócić.

Uruchom ponownie Tryb bezpieczeństwa (skorzystaj z tego samouczka, jeśli nie wiesz, jak to zrobić).

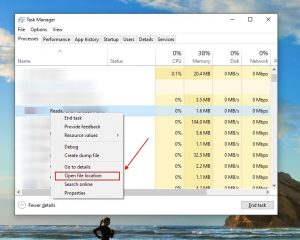

Kliknij KLAWISZ KONTROLNY + ZMIANA + WYJŚCIE jednocześnie i przejdź do Zakładka Procesy. Spróbuj zidentyfikować, które procesy są złośliwe.

Kliknij prawym przyciskiem myszy na każdym z nich i wybierz Otwórz lokalizację pliku. Następnie sprawdź dokumenty za pomocą narzędzia do sprawdzania plików online:

Po otwarciu ich folderu, zakończyć procesy które są zanieczyszczone, Następnie pozbyć się ich folderów.

Notatka:Jeśli masz pewność, że coś stanowi część ryzyka - wyeliminuj to, nawet jeśli skaner tego nie zauważy. Żaden program antywirusowy nie jest w stanie wykryć wszystkich infekcji.

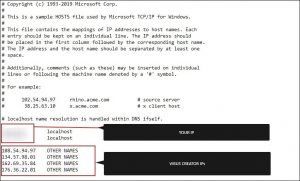

Trzymaj dalej Wygrać + R. A potem skopiuj & wklej poniższe:

- notatnik %windir%/system32/Drivers/etc/hosts

Otworzy się nowy plik. Na wypadek, gdybyś został zhakowany, na dole będzie wiele różnych innych adresów IP podłączonych do Twojego urządzenia. Zobacz obraz wymieniony poniżej:

W przypadku podejrzanych adresów IP poniżej „Lokalny Gospodarz” – skontaktuj się z nami w komentarzach.

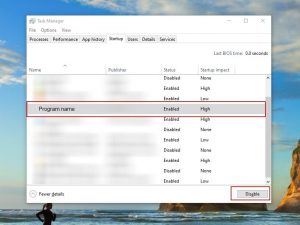

Używać KLAWISZ KONTROLNY + ZMIANA + WYJŚCIE jednocześnie i uzyskać dostęp do Zakładka Uruchamianie:

Przystąpić do Nazwa programu i wybierz „Wyłącz”.

Pamiętaj, że ransomware może nawet zawierać fałszywą nazwę programisty w swoim procesie. Musisz sprawdzić każdy proces i przekonać się, że jest zgodny z prawem.

Pozbyć się Pohj wirus, możesz mieć do czynienia z plikami systemowymi i rejestrami. Popełnienie błędu i pozbycie się niewłaściwej rzeczy może uszkodzić urządzenie.

Możesz zapobiec uszkodzeniom systemu, wybierając Loaris Trojan Remover - A wysokiej jakości oprogramowanie do usuwania Pohj.

Przeczytaj recenzję nt Narzędzie do usuwania trojanów Loaris (Umowa licencyjna, Polityka prywatności ).

Patrzeć Do oprogramowanie ransomware w swoich rejestrach i pozbyć się wpisy. Bądź bardzo ostrożny – możesz zniszczyć swój system, jeśli usuniesz wpisy niezwiązane z ransomware.

Wpisz każdy z następujących elementów w polu wyszukiwania systemu Windows:

- %Dane aplikacji%

- %Lokalne dane aplikacji%

- %Dane programu%

- %WinDir%

- %Temp%

Pozbądź się wszystkiego w Temp. Wreszcie, po prostu sprawdź, czy coś ostatnio dodano. Nie zapomnij zostawić nam komentarza, jeśli napotkasz jakiś problem!

Jak odszyfrować pliki .pohj?

Djvu Ransomware zasadniczo ma dwie wersje.

- Stara wersja: Większość starszych rozszerzeń (od „.djvu” do „.carote”) odszyfrowywanie większości z tych wersji było wcześniej obsługiwane przez narzędzie STOPDecrypter w przypadku zainfekowania plików kluczem offline. To samo wsparcie zostało włączone do nowego Deszyfrator Emsisoft dla tych starych wariantów Djvu. Deszyfrator odkoduje twoje pliki bez przesyłania par plików tylko wtedy, gdy masz plik KLUCZ OFFLINE.

- Nowa wersja: Najnowsze rozszerzenia wydane pod koniec sierpnia 2019 po zmianie ransomware. Obejmuje to .coharos, .Shariz, .Następnie, .tak, .gospodarstwo rolne, .seto, peta, .moka, .leki, .Kwak, .głupi, .Karol, .dystans, .bootowanie i tak dalej....Te nowe wersje były obsługiwane tylko przez Emsisoft Decryptor.

"Deszyfrator nie może odszyfrować moich plików?"

W wielu przypadkach oznacza to, że posiadasz identyfikator on-line. Może to również oznaczać, że Twoje dane zostały zabezpieczone przez nowszy wariant STOP/Djvu.

- Identyfikator offline. Gdy oprogramowanie ransomware nie może połączyć się ze swoimi serwerami dowodzenia i kontroli podczas zabezpieczania dokumentów, wykorzystuje wbudowany klucz szyfrowania, a także zintegrowany identyfikator. Identyfikatory offline zwykle kończą się na t1 i zwykle są bardzo łatwe do rozpoznania. Biorąc pod uwagę, że klucz offline oraz identyfikator zmieniają się wraz z każdym wariantem/rozszerzeniem, każda osoba, która faktycznie zabezpieczyła swoje dokumenty tym samym wariantem, będzie miała ten sam identyfikator, a pliki z pewnością będzie można odszyfrować tym samym kluczem (Lub "klucz osobisty w przypadku bezpieczeństwa RSA).

- Identyfikator online. W wielu przypadkach ransomware może połączyć się ze swoimi serwerami dowodzenia i kontroli podczas szyfrowania danych, a także wtedy, gdy ma to miejsce, serwery internetowe reagują, tworząc dowolne klucze dla każdego zainfekowanego komputera. Biorąc pod uwagę, że każdy system komputerowy ma swój własny klucz, nie możesz użyć klucza z innego systemu komputerowego do odszyfrowania swoich danych. Deszyfrator może nad tym pracować ze starszymi wersjami, o ile ma jakąś pomoc, niemniej jednak w przypadku nowszych wersji nie można nic zrobić, aby odzyskać dane.

W przypadku, gdy samouczek nie pomaga, pobierz proponowane przez nas narzędzie chroniące przed złośliwym oprogramowaniem lub wypróbuj je darmowy program antywirusowy online. Ponadto, zawsze możesz poprosić nas o pomoc w komentarzach!

Zostaw komentarz