Dit artikel is bedoeld om u te helpen Iiof Ransomware kosteloos te verwijderen. In onze handleiding wordt ook uitgelegd hoe .iiof-bestanden kan worden hersteld.

IIof-virus

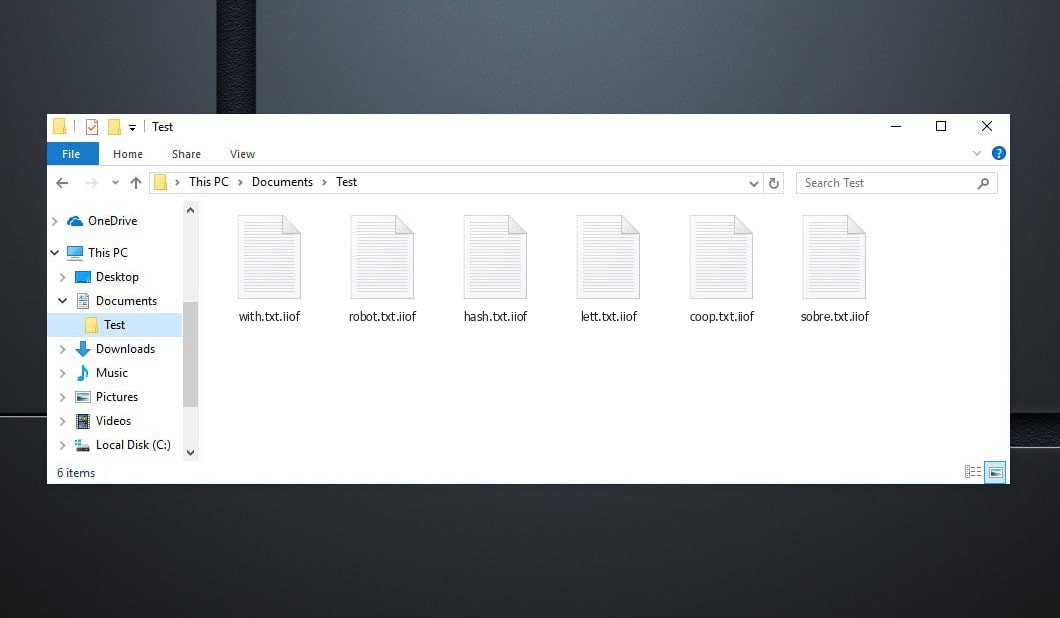

De IIof Ransomware staat voor een computergevaar dat wordt gebruikt om de slachtoffers ervan te chanteren. IIof Een infectie wijst mogelijk niet op enige vorm van merkbare tekenen, toch wordt het bestaan ervan net zo snel ontdekt als het werk ervan wordt uitgevoerd.

De afwezigheid van tekenen en symptomen is slechts een van de voornaamste problemen bij dit soort computerinfecties. Ze kunnen ongemerkt het aangevallen systeem binnendringen, en hun taak uitvoeren zonder hun taak op het werkstation te onthullen. Dit is de reden waarom de meeste klanten niets kunnen doen om de infectie te beëindigen voordat deze zijn doel heeft bereikt, en het doel hiervan, specifiek, is om de gegevens van zijn slachtoffers zinloos te maken door middel van het coderen van gegevens en vervolgens het tonen van een vraag om losgeld.

Het individu wordt via een bericht gerapporteerd dat deze infectie op zijn scherm zet dat de enige dienst om zijn informatie terug te halen de betaling van een bepaalde hoeveelheid geld is. Dit chantage-element van deze zwendel is ongelooflijk populair onder de fraudeurs, en er is een heel team pc-malware dat op deze manier wordt gebruikt. Deze malwaregroep heet Ransomware, en de malware waar we ons momenteel op richten valt daar zeker onder.

De IIof malware wordt pas bekendgemaakt nadat het de documenten heeft versleuteld. De .iiof Ransomware zal daarna zijn eisen delen door middel van een uitdagende pop-upwaarschuwing.Met behulp van deze waarschuwing komen de klanten er precies achter hoe ze naar verwachting hun geld zullen overmaken naar de cyberfraude die verantwoordelijk is voor de Ransomware-infectie.. In veel gevallen, het losgeld zou worden gevraagd in een cryptocurrency - BitCoin. Deze cryptocurrencies zijn eigenlijk moeilijk te traceren, en ook zou een vaste klant zeker geen kans hebben om te begrijpen naar wie hij zijn geld werkelijk overmaakt. Dit, eigenlijk, maakt het eigenlijk onwaarschijnlijk dat de echte identiteit van de cyberpunk ooit onthuld zou worden. Het is vrij ongebruikelijk dat een Ransomware-cyberpunk voor de rechter verschijnt, en ook de toepassing van cryptocurrency als aanbevolen betalingsmiddel is daarvoor de belangrijkste factor.

Hieronder vindt u de offerte uit het IIof tekstbestand:

AANDACHT! Maak je geen zorgen, u kunt al uw bestanden retourneren! Al uw bestanden zoals foto's, databanken, documenten en andere belangrijke worden gecodeerd met de sterkste codering en unieke sleutel. De enige methode om bestanden te herstellen, is door een decoderingstool en een unieke sleutel voor u te kopen. Deze software ontsleutelt al uw versleutelde bestanden. Welke garanties heb je? U kunt een van uw gecodeerde bestanden vanaf uw pc verzenden en wij decoderen het gratis. Maar we kunnen alleen decoderen 1 bestand gratis. Dossier mag geen waardevolle informatie bevatten. U kunt de tool voor het decoderen van video-overzichten krijgen en bekijken: https://we.tl/t-2P5WrE5b9f Prijs van privésleutel en decoderingssoftware is $980. Korting 50% beschikbaar als u eerst contact met ons opneemt 72 uur, dat is de prijs voor jou $490. Houd er rekening mee dat u uw gegevens nooit zult herstellen zonder betaling. Controleer uw e-mail "Spam" of "Rommel" map als u geen antwoord krijgt meer dan 6 uur. Om deze software te krijgen, moet u op onze e-mail schrijven: restorealldata@firemail.cc Reserveer een e-mailadres om contact met ons op te nemen: gorentos@bitmessage.ch Ons Telegram-account: @datarestore

Hoe het virus uw bestanden te versleutelen?

De .iiof Het is niet waarschijnlijk dat de bestandsversleuteling van het infectiebestand wordt verwijderd nadat de ransomware is verwijderd. De .iiof Er wordt beloofd dat de toegangssleutel voor de codering van het virusdocument aan u wordt gegeven wanneer u het losgeldbedrag betaalt.

Hoe dan ook, Het is niet ongebruikelijk dat de hackers die dergelijke risico's garanderen, hun doelwitten een decoderingsgeheim voor hun gecodeerde documenten garanderen, maar weigeren dat essentiële te leveren zodra de terugbetaling wordt verfijnd. Onnodig te bespreken, als je in een dergelijke toestand terechtkomt, je zou er niets aan kunnen doen-- je geld zou weg zijn, en ook zou uw informatie zeker nog steeds onbereikbaar zijn. Daarom is het niet echt een slim idee om de terugbetaling te verplaatsen, aanvullend, als je geen enkele alternatieve keuze hebt gemaakt die mogelijk werkt.

Ondanks het feit dat we bespraken dat de codering zeker op uw documenten zou blijven staan, zelfs nadat de Ransomware niet meer in het systeem aanwezig is, het verwijderen van het virus is nog steeds zeer essentieel. Nadat u de Ransomware heeft verwijderd, U kunt ook de alternatieve geneeswijzen proberen die we voor u hebben opgesteld, en bovendien lopen uw nieuwe documenten geen gevaar om beveiligd te worden. Om dit cryptovirale gevaar weg te nemen, het wordt aanbevolen om de onderstaande acties af te ronden die u zeker zult ervaren.

IIvan SAMENVATTING:

| Naam | .iiof-virus |

| Type | Ransomware |

| Dreigingsniveau | Hoog (Ransomware is tot nu toe de ergste malware die je kunt tegenkomen) |

| Symptomen | Een Ransomware-dreiging zoals deze zou zijn bestaan doorgaans pas onthullen als de documenten veilig zijn gesteld |

| Promotiekanaal | Kanalen zoals spam-e-mailpromotie, en malvertising zijn normaal gesproken degenen die worden gebruikt om Ransomware te verspreiden. |

| Oplossing voor gegevensherstel | Emsisoft-decrypter |

| Detectie hulpprogramma |

.iiof kan zichzelf vaak herstellen als u de kernbestanden niet verwijdert. We raden u aan Loaris Trojan Remover te downloaden om te scannen op kwaadaardige hulpprogramma's. Dit kan u veel tijd en moeite besparen om alle mogelijke malware op uw apparaat effectief te verwijderen.

Lees meer over Loaris Trojan-verwijderaar (Licentieovereenkomst, Privacybeleid ).

Als Loaris een bedreiging identificeert, u moet een licentie kopen om er vanaf te komen. |

Verwijder de IIof Virus Ransomware

Bij sommige stappen moet u waarschijnlijk de pagina verlaten. Bladwijzer om er later gemakkelijk op terug te komen.

Start opnieuw op Veilige modus (gebruik deze tutorial als je niet weet hoe je het moet doen).

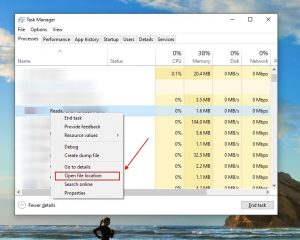

Klik CTRL + VERSCHUIVING + ESC tegelijkertijd en ga naar de Tabblad Processen. Probeer vast te stellen welke processen schadelijk zijn.

Klik met de rechtermuisknop op elk van hen en kies Open Bestandslocatie. Inspecteer vervolgens de documenten met online bestandschecker:

Zodra u hun map opent, de processen beëindigen die besmet zijn, Dan ontdoen van hun mappen.

Opmerking:Als je specifiek bent, behoort iets tot het gevaar - Verwijder het, zelfs als de scanner dit niet opmerkt. Geen enkele antivirustoepassing kan alle infecties identificeren.

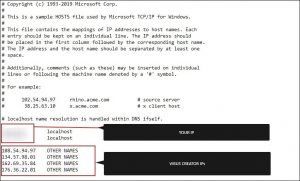

Blijf de Winnen + R. En dan kopiëren & plak het volgende:

- kladblok %windir%/system32/Drivers/etc/hosts

Er zal zeker een nieuw document worden geopend. Voor het geval je gehackt bent, onderaan zullen er een heleboel andere IP's aan uw apparaat zijn gekoppeld. Bekijk de onderstaande afbeelding:

In het geval dat er verdachte IP's hieronder zijn "localhost” – neem contact met ons op in de comments.

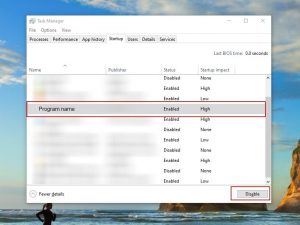

Gebruik CTRL + VERSCHUIVING + ESC tegelijkertijd en toegang tot de Tabblad Opstarten:

Overgaan tot Programma naam en selecteer "Uitschakelen".

Houd er rekening mee dat ransomware zelfs een valse ontwikkelaarsnaam aan zijn proces kan toevoegen. U moet elk proces controleren en ervan overtuigd zijn dat het legitiem is.

Zich ontdoen van IIof-virus, het kan zijn dat u te maken krijgt met systeembestanden en registers. Als u een fout maakt en het verkeerde weggooit, kan uw apparaat beschadigd raken.

U kunt systeemschade voorkomen door Loaris Trojan Remover te selecteren - A hoogwaardige Iiof-verwijderingssoftware.

Lees recensie over Loaris Trojan-verwijderaar (Licentieovereenkomst, Privacybeleid ).

Kijk voor de ransomware in uw registers en van afkomen de inzendingen. Wees zeer voorzichtig - u kunt uw systeem vernietigen als u vermeldingen verwijdert die niet met de ransomware zijn geassocieerd.

Typ elk van het volgende in het Windows-zoekveld:

- %App data%

- %LocalAppData%

- %Programma gegevens%

- %WinDir%

- %Temp%

Verwijder alles in Temp. Eindelijk, bekijk gewoon alles wat recentelijk is toegevoegd. Vergeet niet om ons een opmerking te sturen als u een probleem tegenkomt!

Hoe .iiof-bestanden te decoderen?

Djvu Ransomware heeft in wezen twee versies.

- Oude versie: De meeste oudere extensies (van “.djvu” tot “.carote”) decodering voor de meeste van deze versies werd voorheen ondersteund door de STOPDecrypter-tool in geval van geïnfecteerde bestanden met een offline sleutel. Diezelfde ondersteuning is verwerkt in het nieuwe Emsisoft-decryptor voor deze oude Djvu-varianten. De decrypter zal uw bestanden alleen decoderen zonder bestandsparen in te dienen als u een OFFLINE-SLEUTEL.

- Nieuwe versie: De nieuwste extensies zijn eind augustus uitgebracht 2019 nadat de ransomware is gewijzigd. Dit omvat .coharos, .Shariz, .Dan, .hij, .boerderij, .ingesteld, peta, .mokka, .medicijnen, .kwakzalvers-, .dom, .karel, .afstand, .opstarten en enz....Deze nieuwe versies werden alleen ondersteund met Emsisoft Decryptor.

"De decrypter kan mijn bestanden niet decoderen?"

Voor het grootste deel betekent dit dat u een online-ID heeft. Het kan ook betekenen dat uw gegevens zijn gecodeerd door een recentere versie van STOP/Djvu.

- Offline-ID. Wanneer de ransomware geen verbinding kan maken met zijn commando- en controleservers terwijl uw documenten worden beveiligd, het maakt gebruik van een geïntegreerde bestandscoderingssleutel en ook een geïntegreerde ID. Offline ID's eindigen normaal gesproken op t1 en zijn doorgaans eenvoudig te herkennen. Omdat zowel de offline sleutel als de ID alleen bij elke variant/extensie transformeren, iedereen van wie zijn gegevens door dezelfde variant zijn beveiligd, zal zeker exact dezelfde ID hebben en de documenten zullen met exact dezelfde sleutel kunnen worden gedecodeerd (of "privésleutel als het gaat om RSA-beveiliging).

- Online identiteit. In veel gevallen heeft de ransomware de mogelijkheid om verbinding te maken met zijn commando- en controleservers wanneer deze gegevens versleutelt, en ook wanneer dit gebeurt, reageren de servers door willekeurige sleutels te creëren voor elke geïnfecteerde computer. Gezien het feit dat elke computer zijn eigen sleutel heeft, u kunt geen sleutel van een extra computer gebruiken om uw documenten te decoderen. De decrypter kan dit omzeilen met oudere versies, zolang hij maar enige hulp heeft, niettemin is er voor nieuwere varianten absoluut niets dat kan worden gedaan om bestanden te herstellen.

In het geval dat de tutorial niet helpt, download de anti-malware tool die we voorstellen of probeer het gratis online viruscontrole. Verder, u kunt ons altijd om hulp vragen in de opmerkingen!

Laat een reactie achter