Un gruppo congiunto di ricercatori del Worcester Polytechnic Institute (Stati Uniti d'America), l'Università di Lubecca (Germania) e l'Università della California a San Diego (Stati Uniti d'America) ha rivelato i dettagli di due problemi, collettivamente chiamati TPM-FAIL. Vulnerabilità dentro TPM-ERRORE minacciare i PC, computer portatili, server, e altri dispositivi.

I bug sono associati a Modulo piattaforma affidabile (TPM) e consentire il recupero delle chiavi crittografiche archiviate nel TPM.

Il pericolo di TPM-FAIL è dovuto proprio a questo, secondo i ricercatori, tali attacchi possono essere utilizzati con successo nella vita reale, cosa rara per gli attacchi TPM in generale.

Da oggi è difficile trovare un dispositivo che non utilizzi TPM sotto forma di chip isolato dall'hardware o soluzione software, miliardi di dispositivi sono potenzialmente vulnerabili al problema, dai PC, laptop e server all’IoT”, – dicono i ricercatori.

TPM-FAIL è costituito da due vulnerabilità:

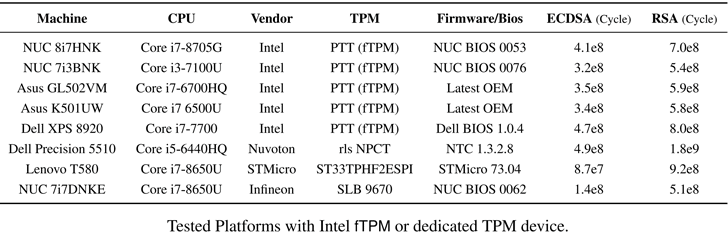

- Il primo problema è CVE-2019-11090, relativi a Intel Platform Trust (PTT) tecnologia. Intel PTT è una soluzione software TPM per Intel fTPM ampiamente utilizzata sui server, desktop, e laptop. È supportato da tutti i processori Intel rilasciati da allora 2013, questo è, a partire dalla generazione Haswell;

- Il secondo problema è CVE-2019-16863, associato ai chip ST33 TPM prodotti da STMicroelectronics. ST33 TPM è molto popolare e viene utilizzato in un'ampia varietà di dispositivi, dalle apparecchiature di rete ai server cloud. Questo è uno dei pochi chip con CommonCriteria (CC) EAL 4+ classificazione, quindi ha una protezione integrata contro gli attacchi del canale laterale.

Vale la pena dire che gli specialisti hanno studiato altre soluzioni TPM, compresi quelli di Infineon e Nuvoton, ma sono stati riconosciuti come affidabili.

Leggi anche: Il trojan Adwind prende di mira le applicazioni Windows

In sostanza, Gli attacchi TPM-FAIL rappresentano un problema di perdita di temporizzazione, questo è, un potenziale utente malintenzionato può osservare come il TPM esegue operazioni ripetitive e osservare la differenza oraria. Analizzando questi dati e in base a quanto tempo TPM dedica alle stesse operazioni, un utente malintenzionato è in grado di estrarre le informazioni elaborate all'interno del TPM.

Secondo i ricercatori, l'attacco può essere utilizzato per estrarre chiavi private a 256 bit archiviate nel TPM. Tali chiavi a 256 bit vengono utilizzate da alcuni schemi di firma digitale basati su algoritmi di curva ellittica, Per esempio, ECDSA e ECSchnorr. Di conseguenza, operazioni protette crittograficamente come la creazione di connessioni TLS, firmare certificati digitali, e l'autorizzazione degli accessi sono a rischio.

Si sottolinea in particolare che gli attacchi TPM-FAIL non richiedono troppo tempo. Perciò, è possibile ripristinare una chiave ECDSA da Intel fTPM in 4-20 minuti, a seconda del livello di accesso. I ricercatori sostengono che gli attacchi possono essere sferrati anche a distanza nelle reti veloci. Per esempio, ci sono voluti circa 5 ore affinché gli specialisti recuperino la chiave di autenticazione del server VPN e ne abbiano bisogno 45,000 handshake di autenticazione e uno studio attento delle risposte del server.

I rappresentanti di Intel lo hanno già fatto pubblicato raccomandazioni ufficiali sulla sicurezza e aggiornamenti rilasciati per Intel PTT. Sviluppatori della STMicroelectronics, a sua volta, non poteva semplicemente rilasciare un aggiornamento software e invece preparato una nuova versione del chip ST33, Quale, come hanno già confermato i ricercatori, è resistente agli attacchi TPM-FAIL.

In futuro, team di ricercatori prevede di pubblicare su GitHub gli strumenti utilizzati per analizzare i TPM vulnerabili, così come gli exploit PoC.

Lascia un commento