Questo articolo intende aiutarti a eliminare Vtym Ransomware senza alcun costo. Le nostre istruzioni spiegano anche come qualsiasi .file vtym può essere decifrato.

Virus Vtym

IL Vym Il ransomware rappresenta una minaccia per PC utilizzata per ricattare i suoi obiettivi. Vym L'infezione potrebbe non indicare alcun tipo di segno evidente, tuttavia la sua esistenza viene scoperta non appena il suo compito viene svolto.

La mancanza di segni e sintomi è una delle principali difficoltà con questo tipo di infezioni informatiche. Possono penetrare senza essere scoperti nel sistema aggredito, nonché svolgere il proprio lavoro senza rivelare la propria attività nella postazione di lavoro. Questo è il motivo per cui la maggior parte dei clienti non è in grado di fare nulla per porre fine al virus prima che abbia raggiunto il suo obiettivo, e l'obiettivo di questo, specificamente, è rendere inutilizzabili i dati dei malati utilizzando la crittografia dei dati e quindi suggerendo la necessità di un riscatto.

Il cliente viene informato tramite un messaggio che questa infezione inserisce sul suo schermo che l'unica possibilità per ripristinare le sue informazioni è utilizzare il rimborso di una certa somma di fondi. Questa parte ricattatoria di questa frode è incredibilmente popolare tra le truffe, e c'è un intero gruppo di malware per PC che viene utilizzato in questo modo. Questa classificazione di malware è denominata Ransomware, così come il malware su cui ci stiamo attualmente concentrando rientrano sicuramente in esso.

IL Vym il malware viene divulgato solo dopo aver completato la crittografia dei documenti. IL .con quello Il ransomware condividerà quindi le sue richieste utilizzando un avviso pop-up impegnativo.È tramite questo avviso che le persone apprendono come dovrebbero trasferire i propri fondi alle frodi informatiche responsabili del virus Ransomware. Nella maggior parte delle circostanze, il denaro del riscatto verrebbe sicuramente chiesto in una criptovaluta - BitCoin. Queste criptovalute sono in realtà difficili da rintracciare, e anche un individuo normale non avrebbe certamente alcuna possibilità di sapere a cosa sta effettivamente spostando i propri fondi. Questo, In realtà, rende davvero improbabile che la vera identità dell'hacker venga mai rivelata. È abbastanza raro che un hacker di ransomware venga processato, così come l'applicazione della criptovaluta come rimedio suggerito per la liquidazione ne è la ragione principale.

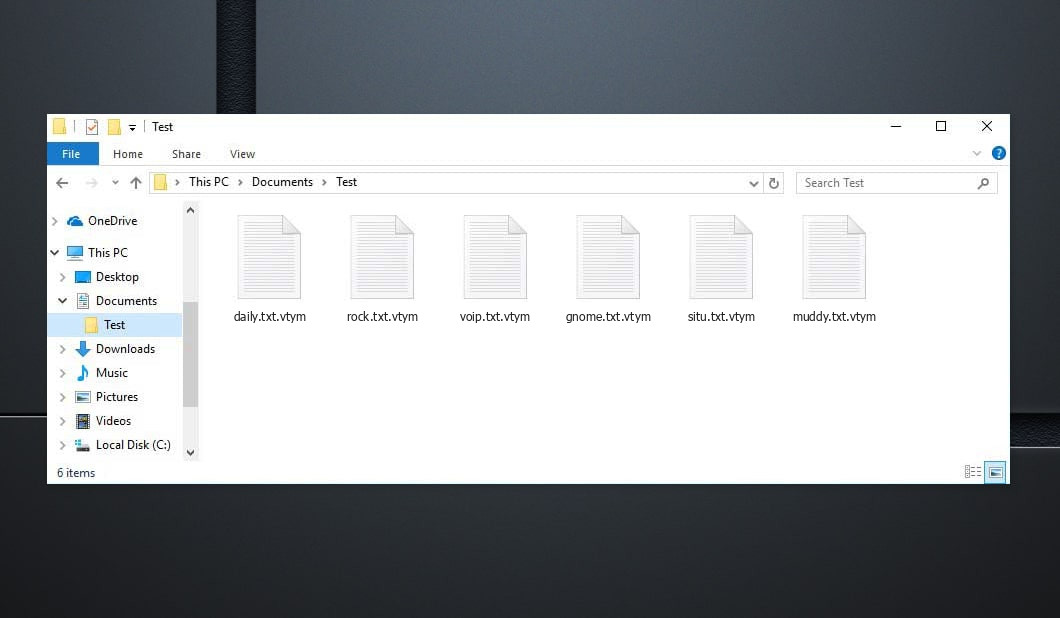

Di seguito è possibile individuare la citazione dal Vtym file di testo:

ATTENZIONE! Non preoccuparti, puoi restituire tutti i tuoi file! Tutti i tuoi file come foto, banche dati, documenti e altri importanti sono crittografati con crittografia più forte e chiave univoca. L'unico metodo per recuperare i file è acquistare uno strumento di decrittazione e una chiave univoca per te. Questo software decrittograferà tutti i tuoi file crittografati. Che garanzie hai? Puoi inviare uno dei tuoi file crittografati dal tuo PC e noi lo decodifichiamo gratuitamente. Ma possiamo decifrare solo 1 file gratuitamente. Il file non deve contenere informazioni preziose. Puoi ottenere e guardare lo strumento di decrittazione della panoramica del video: https://we.tl/t-2P5WrE5b9f Il prezzo della chiave privata e del software di decrittazione è $980. Sconto 50% disponibile se ci contatti prima 72 ore, questo è il prezzo per te $490. Tieni presente che non ripristinerai mai i tuoi dati senza pagamento. Controlla la tua posta elettronica "Spam" O "Robaccia" cartella se non ottieni risposta più di 6 ore. Per ottenere questo software è necessario scrivere sulla nostra e-mail: restorealldata@firemail.cc Prenota indirizzo e-mail per contattarci: gorentos@bitmessage.ch Il nostro account Telegram: @datarestore

Come crittografare i tuoi file con il virus Vtym?

IL .con quello È improbabile che la crittografia dei file di infezione venga eliminata dopo la rimozione del ransomware. IL .con quello La chiave di accesso per la crittografia dei documenti antivirus ti viene promessa quando paghi l'importo del riscatto.

Tuttavia, Non è raro che i criminali che si celano dietro tali rischi assicurino ai propri vittime una chiave di decrittazione per i loro file crittografati solo per rifiutarsi di fornire quella chiave non appena il pagamento viene perfezionato.. Inutile menzionarlo, se ti ritrovi in un problema simile a questo, non potresti fare nulla al riguardo-- i tuoi fondi sarebbero certamente andati, e anche le tue informazioni sarebbero certamente ancora irraggiungibili. Questo è il motivo per cui in realtà non è saggio spostare il rimborso, Inoltre, se non hai optato per scelte alternative che potrebbero essere efficaci.

Nonostante abbiamo menzionato che la crittografia continuerà a essere presente nei tuoi record anche dopo che il ransomware non sarà più nel sistema, rimuovere l’infezione è ancora incredibilmente importante. Dopo esserti sbarazzato del ransomware, potresti anche provare i rimedi alternativi per la guarigione dei dati che abbiamo creato per te, e allo stesso modo i tuoi nuovi dati non correranno il rischio di essere protetti. Per cancellare questa minaccia criptovirale, ti consigliamo di completare i passaggi che incontrerai di seguito.

SOMMARIO Vtym:

| Nome | .virus vtym |

| Tipo | Ransomware |

| Livello di minaccia | Alto (Il ransomware è fino ad ora il malware più terribile che puoi sperimentare) |

| Sintomi | Una minaccia ransomware simile a questa generalmente non rivela la sua visibilità fino a quando i file non vengono bloccati |

| Canale di promozione | Canali come promozione e-mail di spam, e malvertising sono normalmente quelli utilizzati per diffondere Ransomware. |

| Soluzione per il recupero dei dati | Emsisoft Decrypter |

| Utilità di rilevamento |

.con quello potrebbe ripristinarsi molte volte se non ti sbarazzi dei suoi file principali. Ti suggeriamo di scaricare Loaris Trojan Remover per cercare utilità dannose. Ciò potrebbe farti risparmiare un sacco di tempo e sforzi per sbarazzarti efficacemente di tutti i possibili malware all'interno del tuo dispositivo.

Leggi di più su Rimozione trojan Loaris (Contratto di licenza, politica sulla riservatezza ).

Se Loaris identifica una minaccia, dovrai acquistare una licenza per sbarazzartene. |

Elimina Vtym Virus Ransomware

Alcuni passaggi richiederanno probabilmente di uscire dalla pagina. Segnalibro per tornarci facilmente in un secondo momento.

Riavvia Modalità sicura (usa questo tutorial se non sai come farlo).

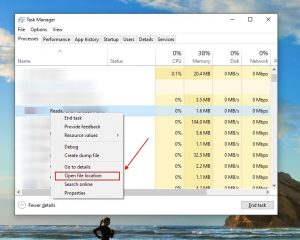

Clic CTRL + SPOSTARE + ESC contemporaneamente e andare al Scheda Processi. Prova a identificare quali processi sono dannosi.

Clic destro su ciascuno di essi e scegli Aprire la destinazione del file. Quindi ispeziona i documenti con il controllo file online:

Una volta aperta la loro cartella, terminare i processi che sono contaminati, Poi sbarazzarsi delle loro cartelle.

Nota:Se sei specifico qualcosa diventa parte del rischio - sbarazzarsi di esso, anche se lo scanner non lo contrassegna. Nessuna applicazione antivirus può identificare tutte le infezioni.

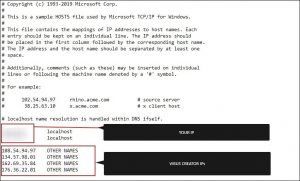

Continua a tenere il Vincita + R. E poi copia & incolla quanto segue:

- blocco note %windir%/system32/Drivers/etc/hosts

Si aprirà sicuramente un nuovo file. Nel caso tu venga hackerato, ci saranno molti altri IP collegati al tuo dispositivo nella parte inferiore. Ispeziona l'immagine qui sotto:

Nel caso ci siano IP sospetti sotto “localhost” – mettiti in contatto con noi nei commenti.

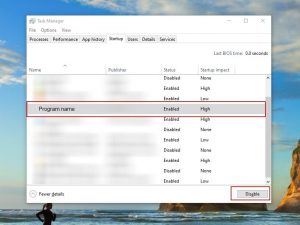

Utilizzo CTRL + SPOSTARE + ESC contemporaneamente e accedere al Scheda Avvio:

Procedi a Nome del programma e seleziona "Disabilita".

Tieni presente che il ransomware può persino includere un nome di sviluppatore falso nel suo processo. Devi controllare ogni processo ed essere convinto che sia legittimo.

Per sbarazzarsi di Virus Vtym, potresti dover gestire file di sistema e registri. Fare un errore e sbarazzarsi della cosa sbagliata potrebbe danneggiare il tuo dispositivo.

È possibile prevenire danni al sistema selezionando Loaris Trojan Remover - UN software di rimozione Vtym di alta qualità.

Leggi la recensione su Rimozione trojan Loaris (Contratto di licenza, politica sulla riservatezza ).

Aspetto per il ransomware nei tuoi registri e sbarazzarsi di le voci. Fai molta attenzione: puoi distruggere il tuo sistema se rimuovi le voci non associate al ransomware.

Digita ciascuna delle seguenti voci nel campo di ricerca di Windows:

- %AppData%

- %LocalAppData%

- %Dati del programma%

- %WinDir%

- %Temp%

Sbarazzarsi di tutto in Temp. Finalmente, controlla semplicemente per qualsiasi cosa aggiunta di recente. Non dimenticare di inviarci un commento in caso di problemi!

Come decifrare i file .vtym?

Djvu Ransomware ha essenzialmente due versioni.

- Vecchia versione: La maggior parte delle estensioni meno recenti (da “.djvu” fino a “.carote”) la decrittografia per la maggior parte di queste versioni era precedentemente supportata dallo strumento STOPDecrypter nel caso in cui i file siano infetti con una chiave offline. Quello stesso supporto è stato incorporato nel nuovo Emsisoft Decryptor per queste vecchie varianti Djvu. Il decrypter decodificherà i tuoi file senza inviare coppie di file solo se hai un file CHIAVE OFFLINE.

- Nuova versione: Le estensioni più recenti rilasciate verso la fine di agosto 2019 dopo che il ransomware è stato modificato. Questo include .coharos, .Shariz, .Poi, .hese, .azienda agricola, .seto, peta, .moca, .medicinali, .ciarlatano, .stupido, .carlo, .distanza, .avvio e così via....Queste nuove versioni erano supportate solo con Emsisoft Decryptor.

"Il decrypter non può decifrare i miei file?"

Nella maggior parte dei casi ciò indica che hai un ID online. Può anche implicare che i tuoi documenti siano stati crittografati da una versione più recente di STOP/Djvu.

- ID non in linea. Quando il ransomware non può collegarsi al suo comando e controllare i server Web proteggendo i tuoi file, utilizza una chiave di crittografia dei file incorporata e anche un ID integrato. Gli ID offline in genere terminano con t1 e sono in genere facili da identificare. Dato che la chiave offline e l'ID cambiano solo con ciascuna variante/estensione, tutti coloro che hanno avuto i propri documenti protetti con la stessa identica variante avranno lo stesso ID e anche i dati saranno decifrabili con la stessa identica chiave (O "chiave privata quando si tratta di crittografia dei file RSA).

- Identificativo online. Nella maggior parte dei casi il ransomware è in grado di collegarsi al suo comando e anche di controllare i server quando protegge i dati, e quando ciò avviene i server rispondono producendo chiavi arbitrarie per ogni singolo sistema informatico infetto. Dato che ogni sistema informatico ha la sua chiave, non puoi utilizzare una chiave da un computer aggiuntivo per decrittografare i tuoi dati. Il decrittatore è in grado di funzionare attorno a questo con varianti più vecchie purché abbia qualche aiuto, tuttavia, per le varianti più recenti non è possibile fare assolutamente nulla per recuperare i file.

Nel caso in cui il tutorial non aiuti, scarica lo strumento anti-malware che ti suggeriamo o prova controllo antivirus online gratuito. Inoltre, puoi sempre chiederci assistenza nei commenti!

Lascia un commento