This article intends to help you delete Tgpo Ransomware for free. Nuestro manual también explica cómo cualquier .tgpo files se puede restaurar.

Tgpo Virus

El Tgpo Ransomware stands for a COMPUTER hazard used to blackmail its targets. Tgpo La infección puede no indicar ningún tipo de síntoma evidente., sin embargo, su existencia se descubre tan pronto como se ejecuta su trabajo..

The lack of signs is among the primary problems with this sort of COMPUTER infections. Pueden penetrar en el sistema afectado sin ser detectados, y ejecutar su trabajo sin mostrar su actividad en la estación de trabajo. This is why most clients are unable to do anything to terminate the infection before it has actually completed its goal, así como la misión de éste, específicamente, es hacer sus objetivos’ documents pointless through information ciphering and afterwards suggesting a ransom demand.

The user is reported using a message that this infection places on their screen that their only service of bringing their data back is using the repayment of a certain amount of funds. Este componente de chantaje de este fraude es increíblemente popular entre las estafas., and there’s an entire team of PC malware that’s used in this fashion. Esta clasificación de malware se llama Ransomware, Y el malware en el que nos estamos concentrando actualmente ciertamente se incluye en él..

El Tgpo el malware solo se revela una vez que ha completado el cifrado de los documentos. El .tgpo El ransomware seguramente expresará sus necesidades a través de una alerta emergente intimidante.It is using this alert that the users find out exactly how they are anticipated to transfer their funds to the cyber scams responsible for the Ransomware infection. En la mayoria de los casos, el dinero del rescate se pediría en una criptomoneda – Bitcoin. Estas criptomonedas son realmente difíciles de rastrear, and also a normal individual would have no chance of recognizing who they are actually transferring their funds to. Este, de hecho, makes it really unlikely that the cyberpunk’s true identity would ever before obtain disclosed. Es bastante raro que un ciberpunk ransomware sea juzgado, y la aplicación de la criptomoneda como opción de liquidación recomendada es el factor principal para ello..

A continuación puede localizar la cotización from the Tgpo Archivo de texto:

ATENCIÓN! No te preocupes, puedes devolver todos tus archivos! Todos tus archivos como fotos, bases de datos, los documentos y otros documentos importantes se cifran con el cifrado más potente y una clave única. El único método para recuperar archivos es comprar una herramienta de descifrado y una clave única para usted. Este software descifrará todos sus archivos cifrados. que garantías tienes? Puede enviar uno de sus archivos cifrados desde su PC y lo desciframos de forma gratuita. Pero solo podemos descifrar 1 archivo gratis. El archivo no debe contener información valiosa. Puede obtener y ver la herramienta de descifrado de descripción general de video: https://nosotros.tl/t-2P5WrE5b9f El precio de la clave privada y el software de descifrado es $980. Descuento 50% disponible si nos contacta primero 72 horas, ese es el precio para ti $490. Tenga en cuenta que nunca restaurará sus datos sin pagar. Consultar su correo electrónico "Correo basura" o "Basura" carpeta si no obtiene respuesta más de 6 horas. Para obtener este software necesita escribir en nuestro correo electrónico: restaurartodoslosdatos@firemail.cc Reservar dirección de correo electrónico para contactar con nosotros: gorentos@bitmessage.ch Nuestra cuenta de Telegram: @datarestore

How to Tgpo virus encrypt your files?

El .tgpo Virus document file encryption is not going to be eliminated after the ransomware is erased. El .tgpo Se le promete que se le entregará la clave de acceso de cifrado de documentos de virus cuando pague el monto del rescate.

Sin embargo, it is not uncommon for the criminals who back up such threats to guarantee their targets a decryption trick for their encrypted documents only to refuse to supply that vital as quickly as the repayment gets refined. No hace falta mencionar, si terminas en una condición como esta, no serías capaz de hacer nada al respecto– tus fondos se irían, y su información aún sería inalcanzable. This is why it isn’t actually smart thought to transfer the repayment, además, si no ha elegido ningún tipo de opciones alternativas que puedan ser efectivas.

Although we pointed out that the encryption would certainly continue to be on your papers even after the Ransomware is no longer in the system, eliminar el virus sigue siendo increíblemente importante. Después de deshacerse del Ransomware, you might additionally try the alternate file healing services we have established for you, and also your brand-new files won’t go to risk of being secured. Para borrar esta amenaza criptoviral, Se recomienda finalizar las acciones que encontrará a continuación..

Tgpo SUMMARY:

| Nombre | .tgpo Virus |

| Tipo | Secuestro de datos |

| Nivel de amenaza | Alto (Ransomware es hasta ahora el peor malware que puede experimentar) |

| Síntomas | A Ransomware threat similar to this one would usually not disclose its visibility until the records obtain locked up |

| Canal de promoción | Canales como promoción de correo electrónico no deseado, y la publicidad maliciosa son normalmente los que se utilizan para propagar Ransomware. |

| Solución de recuperación de datos | Descifrador Emsisoft |

| Utilidad de detección |

.tgpo puede recuperarse muchas veces si no se deshace de sus archivos principales. Sugerimos descargar LOARIS TROJAN REMOVER para buscar utilidades maliciosas. Esto puede ahorrarle mucho tiempo y esfuerzos para deshacerse de manera efectiva de todo el malware posible dentro de su dispositivo..

Leer más sobre Eliminador de troyanos Loaris (Acuerdo de licencia, política de privacidad ).

Si Loaris identifica una amenaza, tendrás que comprar una licencia para deshacerte de él. |

Delete Tgpo Virus Ransomware

Es probable que algunos de los pasos le exijan salir de la página.. Marcador para volver fácilmente a él más tarde.

reiniciar en Modo seguro (utiliza este tutorial si no sabes cómo hacerlo).

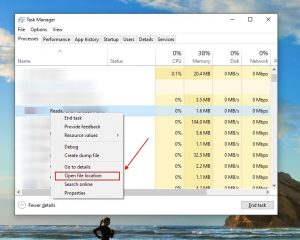

Hacer clic CONTROL + CAMBIO + ESC simultáneamente e ir a la Pestaña Procesos. Intenta identificar qué procesos son maliciosos.

Botón derecho del ratón en cada uno de ellos y elige Abrir localización de archivo. Luego inspeccione los documentos con el verificador de archivos en línea:

Una vez que abres su carpeta, terminar los procesos que están contaminados, entonces deshacerse de sus carpetas.

Nota:Si eres particular, algo es parte del peligro. - quitarlo, incluso si el escáner no lo nota. Ninguna aplicación antivirus puede determinar todas las infecciones.

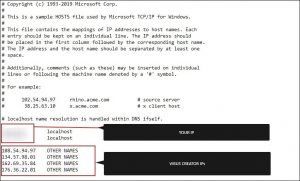

Sigue sosteniendo el Ganar + R. y luego copiar & pega lo siguiente:

- bloc de notas %windir%/system32/Drivers/etc/hosts

Seguramente se abrirá un nuevo archivo.. En caso de que seas hackeado, habrá un montón de otras direcciones IP vinculadas a su dispositivo en la parte inferior. Examina la imagen de abajo:

En caso de que haya IPs sospechosas debajo de “servidor local” – póngase en contacto con nosotros en los comentarios.

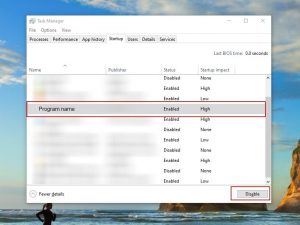

Usar CONTROL + CAMBIO + ESC simultáneamente y acceder a la Pestaña de inicio:

Proceder a Nombre del programa y seleccione "Deshabilitar".

Tenga en cuenta que el ransomware puede incluso incluir un nombre de desarrollador falso en su proceso. Debe verificar cada proceso y estar convencido de que es legítimo..

para deshacerse de Tgpo Virus, es posible que tenga que lidiar con archivos y registros del sistema. Cometer un error y deshacerse de algo incorrecto puede dañar su dispositivo.

Puede evitar daños en el sistema seleccionando LOARIS TROJAN REMOVER - a high-quality Tgpo removal software.

Leer reseña sobre ELIMINADOR DE TROYANO LOARIS (Acuerdo de licencia, política de privacidad ).

Mirar para el ransomware en sus registros y deshacerse de las entradas. Tenga mucho cuidado: puede destruir su sistema si elimina las entradas no asociadas con el ransomware.

Escriba cada uno de los siguientes en el campo de búsqueda de Windows:

- %Datos de aplicación%

- %LocalAppData%

- %ProgramaDatos%

- %WinDir%

- %Temperatura%

Deshazte de todo en Temp. Finalmente, simplemente echa un vistazo a cualquier cosa agregada recientemente. No olvides dejarnos un comentario si tienes algún problema.!

How to Decrypt .tgpo files?

Djvu Ransomware esencialmente tiene dos versiones.

- Versión antigua: La mayoría de las extensiones más antiguas (desde “.djvu” hasta “.carote”) el descifrado para la mayoría de estas versiones anteriormente era compatible con la herramienta STOPDecrypter en caso de archivos infectados con una clave fuera de línea. Ese mismo soporte se ha incorporado al nuevo Descifrador Emsisoft para estas viejas variantes de Djvu. El descifrador solo decodificará sus archivos sin enviar pares de archivos si tiene un CLAVE SIN CONEXIÓN.

- Nueva versión: Las extensiones más nuevas lanzadas a finales de agosto 2019 después de que se cambió el ransomware. Esto incluye .coharos, .Shariz, .entonces, .este, .granja, .seto, peta, .moca, .medicamentos, .curandero, .estúpido, .carlos, .distancia, .bota y etc….Estas nuevas versiones solo fueron compatibles con Emsisoft Decryptor.

"El descifrador no puede descifrar mis archivos?"

En la mayoría de los casos, esto significa que tiene una identificación en línea. It could also imply your data were encrypted by a newer variant of STOP/Djvu.

- identificación fuera de línea. When the ransomware can't attach to its command as well as control web servers while encrypting your files, Utiliza una clave de seguridad incorporada y también una identificación integrada.. Los ID sin conexión suelen terminar en t1 así como son generalmente fáciles de reconocer. Dado que la clave sin conexión y también el ID simplemente se transforman con cada variante/extensión, every person who has had their documents secured by the same variation will certainly have the exact same ID and the data will certainly be decryptable by the same key (o "clave privada cuando se trata de seguridad RSA).

- Identificacion en linea. En su mayor parte, el ransomware tiene la capacidad de vincularse a sus servidores web de comando y control cuando protege documentos., and when this takes place the servers react by generating arbitrary keys for each infected computer system. Dado que cada sistema informático tiene su propia clave, No puedes usar una clave de otro sistema informático para descifrar tus archivos.. The decrypter is capable of working about this with older variations as long as it has some help, nevertheless for newer versions there is absolutely nothing that can be done to recoup files.

En caso de que el tutorial no ayude, descargue la herramienta antimalware que sugerimos o pruebe verificador de virus en línea gratuito. Además, siempre puede pedirnos ayuda en los comentarios!

Deja un comentario