This article intends to help you delete Xcbg Ransomware at no cost. In onze handleiding wordt ook uitgelegd hoe .xcbg files kan worden hersteld.

Xcbg Virus

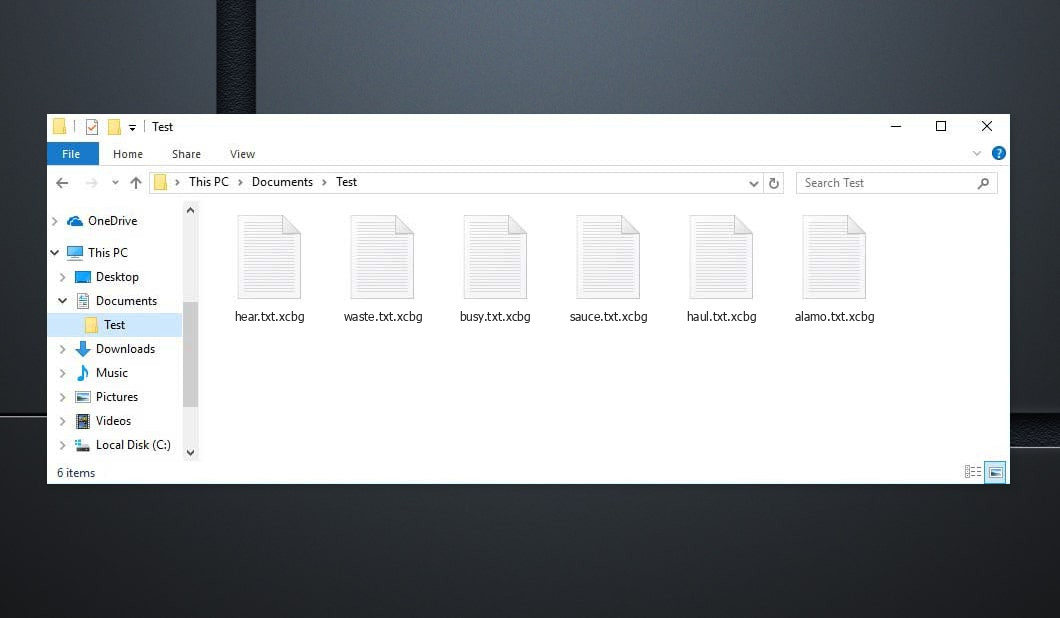

De Xcbg Ransomware stands for a COMPUTER risk made use of to blackmail its targets. Xcbg Virus may not indicate any noticeable signs, yet its existence is just found as soon as its job is done.

The absence of signs is one of the major troubles with this sort of PC infections. Ze kunnen ongemerkt het aangevallen systeem binnendringen, en hun werk uitvoeren zonder hun taak op het werkstation te onthullen. This is why most clients are not able to do anything to terminate the virus prior to it has completed its mission, en het doel van deze, bijzonder, is to make its victims' documents unusable through data ciphering and afterwards indicating a ransom money need.

The individual is reported via a message that this infection puts on their display that their only option of bringing their data back is via the settlement of a particular amount of funds. This blackmailing element of this scam is incredibly popular amongst the scams, as well as there's a whole group of COMPUTER malware that's utilized in this way. Deze malwaregroep heet Ransomware, as well as the malware we are presently focusing on absolutely drops under it.

De Xcbg malware wordt pas bekendgemaakt nadat het de documenten heeft versleuteld. De .xcbg Ransomware will then share its needs using an challenging pop-up alert.It is by means of this alert that the customers learn how they are expected to transfer their funds to the cyber scams responsible for the Ransomware virus. In de meeste gevallen, het losgeld zou zeker worden gevraagd in een cryptocurrency - BitCoin. Deze cryptocurrencies zijn erg moeilijk te traceren, and also a normal user would have no chance of understanding that they are really transferring their funds to. Dit, in werkelijkheid, makes it actually unlikely that the hacker's true identification would ever before obtain revealed. Het komt vrij zelden voor dat een Ransomware-hacker voor de rechter verschijnt, as well as the application of cryptocurrency as the suggested settlement remedy is the main reason for that.

Hieronder kunt u de offerte terugvinden from the Xcbg tekstbestand:

AANDACHT! Maak je geen zorgen, u kunt al uw bestanden retourneren! Al uw bestanden zoals foto's, databanken, documenten en andere belangrijke worden gecodeerd met de sterkste codering en unieke sleutel. De enige methode om bestanden te herstellen, is door een decoderingstool en een unieke sleutel voor u te kopen. Deze software ontsleutelt al uw versleutelde bestanden. Welke garanties heb je? U kunt een van uw gecodeerde bestanden vanaf uw pc verzenden en wij decoderen het gratis. Maar we kunnen alleen decoderen 1 bestand gratis. Dossier mag geen waardevolle informatie bevatten. U kunt de tool voor het decoderen van video-overzichten krijgen en bekijken: https://we.tl/t-2P5WrE5b9f Prijs van privésleutel en decoderingssoftware is $980. Korting 50% beschikbaar als u eerst contact met ons opneemt 72 uur, dat is de prijs voor jou $490. Houd er rekening mee dat u uw gegevens nooit zult herstellen zonder betaling. Controleer uw e-mail "Spam" of "Rommel" map als u geen antwoord krijgt meer dan 6 uur. Om deze software te krijgen, moet u op onze e-mail schrijven: restorealldata@firemail.cc Reserveer een e-mailadres om contact met ons op te nemen: gorentos@bitmessage.ch Ons Telegram-account: @datarestore

How to Xcbg virus encrypt your files?

De .xcbg Het is niet waarschijnlijk dat de bestandsversleuteling van het infectiebestand wordt verwijderd nadat de ransomware is verwijderd. De .xcbg Er wordt beloofd dat de toegangssleutel voor de codering van het virusdocument aan u wordt gegeven wanneer u het losgeldbedrag betaalt.

Echter, it is not uncommon for the criminals that support such dangers to guarantee their sufferers a decryption trick for their encrypted documents only to decline to provide that essential as quickly as the repayment gets processed. Onnodig te vermelden, als u in een soortgelijk probleem terechtkomt, you wouldn't can doing anything concerning it-- uw geld zou zeker verdwenen zijn, en ook uw gegevens zouden zeker nog steeds moeilijk te bereiken zijn. This is why it isn't truly smart idea to transfer the settlement, aanvullend, if you haven't opted for any type of alternate options that may be effective.

Despite the fact that we pointed out that the encryption would certainly continue to be on your records even after the Ransomware is no longer in the system, het verwijderen van het virus is nog steeds ongelooflijk cruciaal. Nadat u de Ransomware hebt geëlimineerd, you might also try the alternative file recuperation remedies we have established for you, as well as additionally your new data will not be at threat of being secured. To erase this cryptoviral threat, you are recommended to complete the actions you will come across below.

Xcbg SUMMARY:

| Naam | .xcbg Virus |

| Type | Ransomware |

| Dreigingsniveau | Hoog (Ransomware is tot nu toe de meest verschrikkelijke malware die je kunt ervaren) |

| Symptomen | A Ransomware threat like this one would normally not expose its presence till the files get secured |

| Promotiekanaal | Kanalen zoals spam-e-mailpromotie, en malvertising zijn normaal gesproken degenen die worden gebruikt om Ransomware te verspreiden. |

| Oplossing voor gegevensherstel | Emsisoft-decrypter |

| Detectie hulpprogramma |

.xcbg kan zichzelf vaak herstellen als u de kernbestanden niet verwijdert. We raden u aan Loaris Trojan Remover te downloaden om te scannen op kwaadaardige hulpprogramma's. Dit kan u veel tijd en moeite besparen om alle mogelijke malware op uw apparaat effectief te verwijderen.

Lees meer over Loaris Trojan-verwijderaar (Licentieovereenkomst, Privacybeleid ).

Als Loaris een bedreiging identificeert, u moet een licentie kopen om er vanaf te komen. |

Delete Xcbg Virus Ransomware

Bij sommige stappen moet u waarschijnlijk de pagina verlaten. Bladwijzer om er later gemakkelijk op terug te komen.

Start opnieuw op Veilige modus (gebruik deze tutorial als je niet weet hoe je het moet doen).

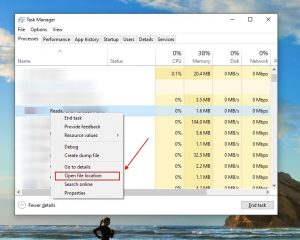

Klik CTRL + VERSCHUIVING + ESC tegelijkertijd en ga naar de Tabblad Processen. Probeer vast te stellen welke processen schadelijk zijn.

Klik met de rechtermuisknop op elk van hen en kies Open Bestandslocatie. Inspecteer vervolgens de documenten met online bestandschecker:

Zodra u hun map opent, de processen beëindigen die besmet zijn, Dan ontdoen van hun mappen.

Opmerking:Als je bijzonder bent, is er iets dat deel uitmaakt van het gevaar - elimineren, zelfs als de scanner het niet opmerkt. Geen enkele antivirustoepassing kan alle infecties identificeren.

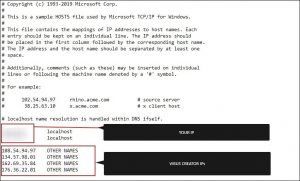

Blijf de Winnen + R. En dan kopiëren & plak het volgende:

- kladblok %windir%/system32/Drivers/etc/hosts

Er wordt zeker een nieuw bestand geopend. Voor het geval je gehackt bent, er zullen onderaan een heleboel andere IP's op uw apparaat zijn aangesloten. Zie de onderstaande afbeelding:

In het geval dat er verdachte IP's hieronder zijn "localhost” – neem contact met ons op in de comments.

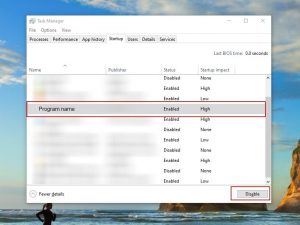

Gebruik CTRL + VERSCHUIVING + ESC tegelijkertijd en toegang tot de Tabblad Opstarten:

Overgaan tot Programma naam en selecteer "Uitschakelen".

Houd er rekening mee dat ransomware zelfs een valse ontwikkelaarsnaam aan zijn proces kan toevoegen. U moet elk proces controleren en ervan overtuigd zijn dat het legitiem is.

Zich ontdoen van Xcbg Virus, het kan zijn dat u te maken krijgt met systeembestanden en registers. Als u een fout maakt en het verkeerde weggooit, kan uw apparaat beschadigd raken.

U kunt systeemschade voorkomen door Loaris Trojan Remover te selecteren - A high-quality Xcbg removal software.

Lees recensie over Loaris Trojan-verwijderaar (Licentieovereenkomst, Privacybeleid ).

Kijk voor de ransomware in uw registers en van afkomen de inzendingen. Wees zeer voorzichtig - u kunt uw systeem vernietigen als u vermeldingen verwijdert die niet met de ransomware zijn geassocieerd.

Typ elk van het volgende in het Windows-zoekveld:

- %App data%

- %LocalAppData%

- %Programma gegevens%

- %WinDir%

- %Temp%

Verwijder alles in Temp. Eindelijk, bekijk gewoon alles wat recentelijk is toegevoegd. Vergeet niet om ons een opmerking te sturen als u een probleem tegenkomt!

How to Decrypt .xcbg files?

Djvu Ransomware heeft in wezen twee versies.

- Oude versie: De meeste oudere extensies (van “.djvu” tot “.carote”) decodering voor de meeste van deze versies werd voorheen ondersteund door de STOPDecrypter-tool in geval van geïnfecteerde bestanden met een offline sleutel. Diezelfde ondersteuning is verwerkt in het nieuwe Emsisoft-decryptor voor deze oude Djvu-varianten. De decrypter zal uw bestanden alleen decoderen zonder bestandsparen in te dienen als u een OFFLINE-SLEUTEL.

- Nieuwe versie: De nieuwste extensies zijn eind augustus uitgebracht 2019 nadat de ransomware is gewijzigd. Dit omvat .coharos, .Shariz, .Dan, .hij, .boerderij, .ingesteld, peta, .mokka, .medicijnen, .kwakzalvers-, .dom, .karel, .afstand, .opstarten en enz....Deze nieuwe versies werden alleen ondersteund met Emsisoft Decryptor.

"De decrypter kan mijn bestanden niet decoderen?"

Meestal betekent dit dat u een online-ID heeft. It could likewise mean your files were encrypted by a more recent variant of STOP/Djvu.

- Offline-ID. When the ransomware can not link to its command and control servers while encrypting your documents, it makes use of a built-in file encryption key and also a built-in ID. Offline ID's eindigen meestal binnen t1 and also are generally simple to determine. Given that the offline key and also ID only transform with each variant/extension, everybody that has actually had their documents secured by the same variant will have the very same ID as well as the documents will certainly be decryptable by the exact same key (of "privésleutel in het geval van RSA-bestandsversleuteling).

- Online identiteit. In most cases the ransomware is able to attach to its command and control servers when it secures files, and when this occurs the web servers respond by producing arbitrary keys for every infected computer system. Gezien het feit dat elke computer zijn eigen sleutel heeft, u kunt geen sleutel van een extra computer gebruiken om uw gegevens te decoderen. De decrypter kan hieraan werken met oudere versies, zolang hij maar enige hulp heeft, nonetheless for newer variations there is nothing that can be done to recuperate data.

In het geval dat de tutorial niet helpt, download de anti-malware tool die we voorstellen of probeer het gratis online viruscontrole. Verder, u kunt ons altijd om hulp vragen in de opmerkingen!

Laat een reactie achter