This article intends to help you delete Lezp Ransomware at no cost. Nos lignes directrices expliquent également comment tout .lezp files peut être restauré.

About Lezp

Lezp Ransomware represents a cryptovirology PC risk made use of to blackmail its sufferers. Lezp Infection might not indicate any kind of obvious signs and symptoms, yet its visibility is only found as quickly as its work is performed.

The lack of signs is one of the primary problems with this type of PC infections. Ils peuvent pénétrer inaperçus dans le système frappé, et également mettre en œuvre leur travail sans afficher leur activité au poste de travail. C'est pourquoi la plupart des consommateurs ne peuvent rien faire pour mettre fin à l'infection avant qu'elle n'ait atteint son objectif., ainsi que le but de celui-ci, en particulier, is to make its victims' files pointless through data ciphering and afterwards showing a ransom need.

The customer is reported via a message that this infection places on their display that their only remedy of bringing their data back is using the payment of a particular amount of funds. This blackmailing part of this scam is popular among the frauds, and there's a whole team of COMPUTER malware that's used in this way. Cette catégorie de malware s'appelle Ransomware, et aussi le malware sur lequel nous nous concentrons actuellement en fait absolument partie.

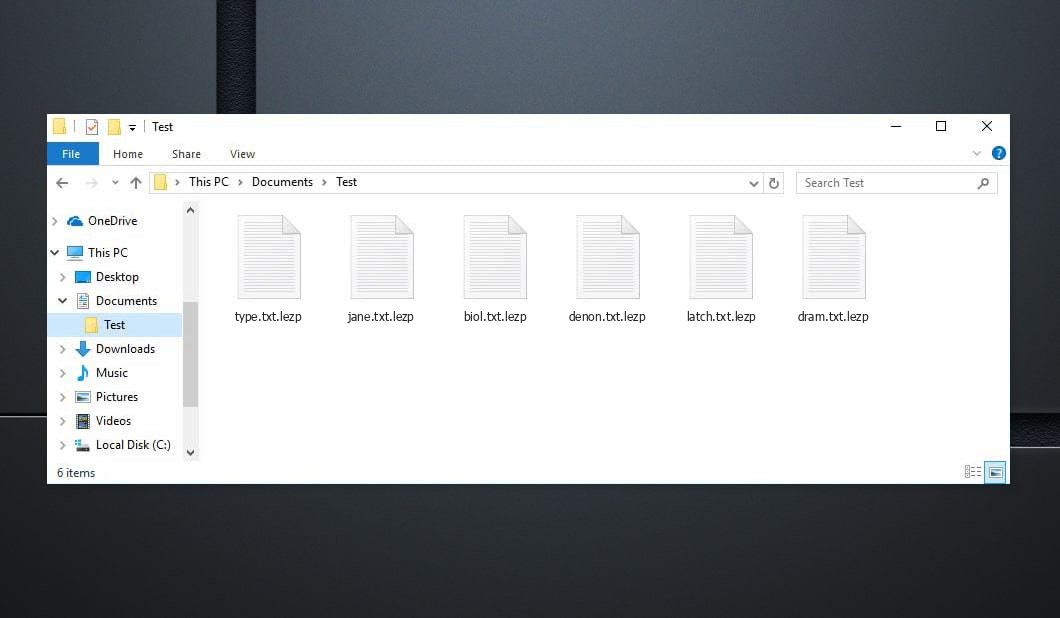

Le Lezp les logiciels malveillants ne sont divulgués qu'une fois qu'ils ont terminé le cryptage des documents. Le .lezp Ransomware will then share its demands by means of an daunting pop-up alert.It is through this alert that the individuals discover how they are anticipated to move their funds to the cyber scams responsible for the Ransomware virus. Dans la plupart des instances, l'argent de la rançon serait certainement demandé dans une crypto-monnaie - Bitcoin. Ces crypto-monnaies sont vraiment difficiles à tracer, and also a typical individual would have no chance of recognizing that they are truly moving their funds to. Ce, en réalité, makes it truly not likely that the hacker's real identification would certainly ever get disclosed. Il est assez rare qu'un hacker Ransomware se présente devant le tribunal, ainsi que l'application de la crypto-monnaie comme service de paiement recommandé en est la principale raison..

Below you can discover the quote from the Lezp text file:

ATTENTION! Ne t'inquiète pas, vous pouvez retourner tous vos fichiers! Tous vos fichiers comme des photos, bases de données, les documents et autres importants sont cryptés avec le cryptage le plus fort et la clé unique. La seule méthode de récupération de fichiers consiste à acheter un outil de décryptage et une clé unique pour vous. Ce logiciel décryptera tous vos fichiers cryptés. Quelles garanties avez-vous? Vous pouvez envoyer un de vos fichiers cryptés depuis votre PC et nous le décryptons gratuitement. Mais nous ne pouvons décrypter que 1 déposer gratuitement. Le fichier ne doit pas contenir d'informations précieuses. Vous pouvez obtenir et regarder l'outil de décryptage de présentation vidéo: https://we.tl/t-2P5WrE5b9f Le prix de la clé privée et du logiciel de décryptage est $980. Rabais 50% disponible si vous nous contactez d'abord 72 heures, c'est le prix pour toi $490. Veuillez noter que vous ne restaurerez jamais vos données sans paiement. Vérifiez votre messagerie "Courrier indésirable" ou "Jonque" dossier si vous n'obtenez pas de réponse plus de 6 heures. Pour obtenir ce logiciel, vous devez écrire sur notre e-mail: restaureralldata@firemail.cc Réserver une adresse e-mail pour nous contacter: gorentos@bitmessage.ch Notre compte Telegram: @datarestore

How to Lezp virus encrypt your files?

Le .lezp Il est peu probable que le cryptage des documents viraux soit supprimé une fois le ransomware supprimé.. Le .lezp La clé d'accès au cryptage des documents de virus est promise à vous être donnée lorsque vous payez le montant de la rançon.

Néanmoins, it is not uncommon for the criminals that support such hazards to assure their targets a decryption trick for their encrypted records just to reject to offer that essential as quickly as the repayment gets processed. Inutile de préciser, si vous vous retrouvez dans un état similaire à celui-ci, tu ne serais pas capable de faire quoi que ce soit à ce sujet-- vos fonds seraient partis, et vos données seraient certainement toujours inaccessibles. This is why it isn't really sensible thought to move the settlement, de plus, if you have not selected any different choices that may be effective.

Despite the fact that we stated that the file encryption would certainly remain on your papers even after the Ransomware is no longer in the system, supprimer le virus est toujours extrêmement important. Après avoir éliminé le Ransomware, you may also attempt the alternate documents healing remedies we have established for you, ainsi que vos nouveaux documents ne risqueront pas d'être cryptés. Pour effacer cette menace cryptovirale, il vous est conseillé de terminer les étapes que vous rencontrerez énumérées ci-dessous.

Lezp SUMMARY:

| Nom | .lezp Virus |

| Taper | Logiciels de rançon |

| Niveau de menace | Haut (Le ransomware est jusqu'à présent le malware le plus affreux que vous puissiez rencontrer) |

| Symptômes | Une menace Ransomware comme celle-ci ne révèle généralement pas son existence tant que les documents ne sont pas verrouillés. |

| Canal promotionnel | Canaux comme la promotion par courrier indésirable, et le malvertising sont normalement ceux utilisés pour propager Ransomware. |

| Solution de récupération de données | Décrypteur Emsisoft |

| Utilitaire de détection |

.lezp peut se récupérer plusieurs fois si vous ne vous débarrassez pas de ses fichiers principaux. Nous vous suggérons de télécharger Loaris Trojan Remover pour rechercher des utilitaires malveillants. Cela peut vous faire économiser beaucoup de temps et d'efforts pour vous débarrasser efficacement de tous les logiciels malveillants possibles sur votre appareil..

En savoir plus sur Loaris Trojan Remover (Accord de licence, politique de confidentialité ).

Si Loaris identifie une menace, vous devrez acheter une licence pour vous en débarrasser. |

Delete Lezp Virus Ransomware

Certaines des étapes vous demanderont probablement de quitter la page. Signet pour y revenir facilement plus tard.

Redémarrez dans Mode sans échec (utilisez ce tutoriel si vous ne savez pas comment le faire).

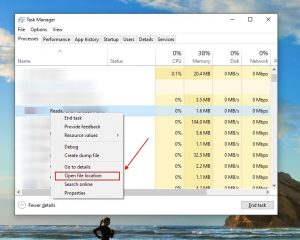

Cliquez sur CTRL + CHANGEMENT + ESC simultanément et aller à la Onglet Processus. Essayez d'identifier les processus malveillants.

Clic-droit sur chacun d'eux et choisissez Lieu de fichier ouvert. Ensuite, inspectez les documents avec le vérificateur de fichiers en ligne:

Une fois que vous ouvrez leur dossier, mettre fin aux processus qui sont contaminés, alors se débarrasser de leurs dossiers.

Note:Si vous êtes précis, quelque chose fait partie du risque - l'éliminer, même si le scanner ne le marque pas. Aucune application antivirus ne peut déterminer toutes les infections.

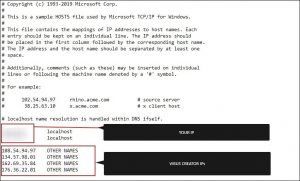

Continuez à tenir le Gagner + R. Et puis copier & coller ce qui suit:

- bloc-notes %windir%/system32/Drivers/etc/hosts

Un nouveau document s'ouvrira. En cas de piratage, il y aura des tonnes d'autres adresses IP connectées à votre appareil en bas. Examinez l'image ci-dessous:

Au cas où il y aurait des adresses IP suspectes ci-dessous "hôte local” – contactez-nous dans les commentaires.

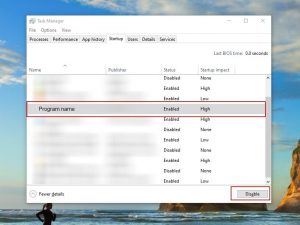

Utiliser CTRL + CHANGEMENT + ESC simultanément et accéder au Onglet Démarrage:

Procéder à Nom du programme et sélectionnez "Désactiver".

Gardez à l'esprit que le rançongiciel peut même inclure un faux nom de développeur dans son processus. Vous devez vérifier chaque processus et être persuadé qu'il est légitime.

Se débarrasser de Lezp Virus, vous devrez peut-être gérer les fichiers système et les registres. Faire une erreur et se débarrasser de la mauvaise chose peut endommager votre appareil.

Vous pouvez empêcher les dommages du système en sélectionnant Loaris Trojan Remover - un high-quality Lezp removal software.

Lire l'avis sur Loaris Trojan Remover (Accord de licence, politique de confidentialité ).

Regarder pour le rançongiciel dans vos registres et se débarrasser de les entrées. Soyez très prudent - vous pouvez détruire votre système si vous supprimez des entrées non associées au ransomware.

Tapez chacun des éléments suivants dans le champ de recherche Windows:

- %Données d'application%

- %LocalAppData %

- %Données de programme%

- %RépVin%

- %Temp %

Débarrassez-vous de tout dans Temp. Enfin, vérifiez simplement tout ce qui a été ajouté récemment. N'oubliez pas de nous laisser un commentaire si vous rencontrez un problème!

How to Decrypt .lezp files?

Djvu Ransomware a essentiellement deux versions.

- Ancienne version: Les extensions les plus anciennes (de « .djvu » à « .carote ») le décryptage pour la plupart de ces versions était auparavant pris en charge par l'outil STOPDecrypter en cas de fichiers infectés avec une clé hors ligne. Ce même soutien a été intégré dans le nouveau Décrypteur Emsisoft pour ces anciennes variantes de Djvu. Le décrypteur ne décodera vos fichiers sans soumettre de paires de fichiers que si vous avez un CLÉ HORS LIGNE.

- Nouvelle version: Les dernières extensions publiées vers la fin du mois d'août 2019 après la modification du rançongiciel. Cela inclut .coharos, .Chariz, .alors, .voilà, .cultiver, .seto, péta, .moka, .Médicaments, .charlatan, .stupide, .Karl, .distance, .démarrage et etc….Ces nouvelles versions n'étaient prises en charge qu'avec Emsisoft Decryptor.

"Le décrypteur ne peut pas décrypter mes fichiers?"

La plupart du temps, cela signifie que vous avez un identifiant en ligne. It can also mean your documents were secured by a newer variation of STOP/Djvu.

- ID hors ligne. Quand le ransomware ne parvient pas à se connecter à ses serveurs de commande et de contrôle tout en sécurisant vos documents, il utilise une clé de sécurité intégrée ainsi qu'un identifiant intégré. Les identifiants hors ligne se terminent généralement par t1 et sont généralement faciles à déterminer. Parce que la clé et l'ID hors ligne ne se transforment qu'avec chaque variante/extension, every person that has actually had their documents secured by the exact same version will certainly have the same ID as well as the files will be decryptable by the same key (ou "clé privée dans le cas du cryptage de fichier RSA).

- ID en ligne. Most of the times the ransomware is able to link to its command and control web servers when it secures documents, and also when this takes place the servers respond by generating random keys for each and every contaminated computer. Étant donné que chaque ordinateur a sa propre clé, vous ne pouvez pas utiliser une clé d'un autre ordinateur pour décrypter vos données. Le décrypteur est capable de contourner ce problème avec les anciennes variantes à condition qu'il dispose d'une certaine aide., nonetheless for newer versions there is nothing that can be done to recoup documents.

Au cas où le tutoriel ne vous aide pas, téléchargez l'outil anti-malware que nous suggérons ou essayez antivirus en ligne gratuit. En outre, vous pouvez toujours nous demander dans les commentaires de l'aide!

Laissez un commentaire