Cet article a pour but de vous aider à supprimer Gyew Ransomware sans frais. Nos lignes directrices expliquent également comment tout .nouveaux fichiers peut être déchiffré.

Virus Gyew

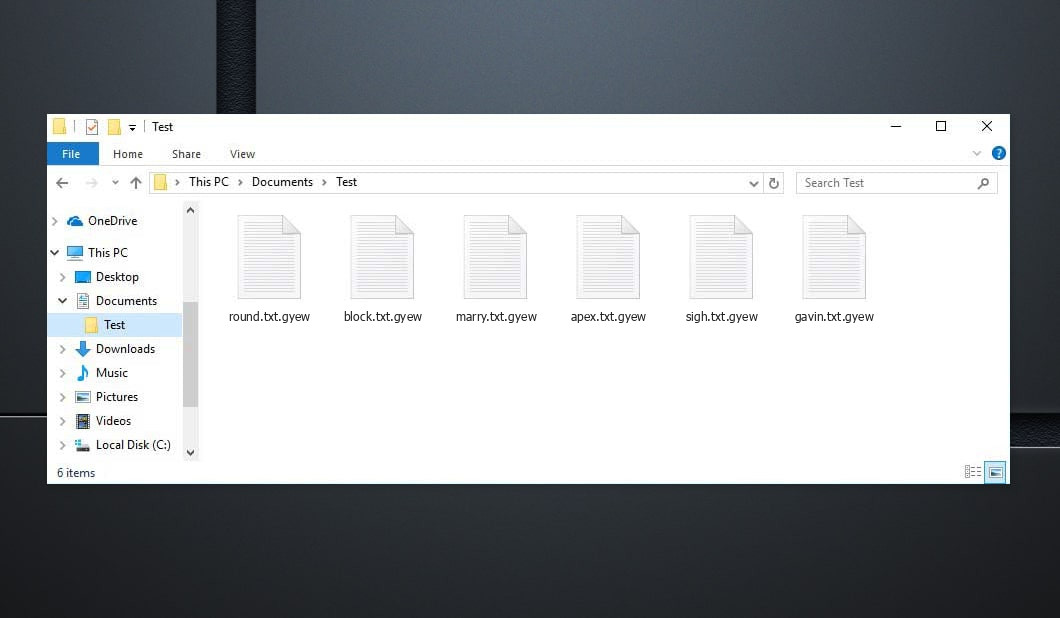

Le Gyew Ransomware représente une menace PC utilisée pour faire chanter ses patients. Gyew Le virus peut ne pas indiquer de signes et de symptômes évidents, pourtant son existence n'est découverte qu'aussi vite que son œuvre est exécutée.

L’absence de symptômes est l’un des principaux problèmes liés à ce type d’infections PC.. Ils peuvent pénétrer directement dans le système touché sans être détectés, et mettre en œuvre leur travail sans afficher leur activité au poste de travail. C'est pourquoi la plupart des utilisateurs ne peuvent rien faire pour mettre fin à l'infection avant qu'elle n'ait atteint son objectif., et aussi le but de celui-ci, spécifiquement, est de se fixer des objectifs’ documents inutiles au moyen du cryptage des données et montrant ensuite un besoin d'argent en rançon.

Le client est informé via un message que cette infection affiche sur son écran que sa seule solution pour récupérer ses données consiste à utiliser le remboursement d'un montant particulier de fonds.. Cet élément de chantage de cette arnaque est très populaire parmi les fraudes, et il existe toute une équipe de logiciels malveillants INFORMATIQUES qui sont utilisés de cette manière. Cette classification de logiciels malveillants s'appelle Ransomware, ainsi que les logiciels malveillants sur lesquels nous nous concentrons actuellement en relèvent absolument.

Le Gyew les logiciels malveillants ne sont divulgués qu'une fois qu'ils ont terminé le cryptage des fichiers. Le .Ouah Le ransomware partagera ensuite ses demandes à l'aide d'une alerte contextuelle intimidante..C'est grâce à cette alerte que les individus découvrent comment ils sont censés transférer leurs fonds vers les cyber-escroqueries responsables de l'infection Ransomware.. Dans la plupart des circonstances, la rançon serait demandée dans une crypto-monnaie – Bitcoin. Ces crypto-monnaies sont vraiment difficiles à tracer, ainsi qu'un utilisateur typique n'aurait certainement aucune chance de savoir qu'il transfère réellement ses fonds vers. Ce, En fait, il est peu probable que la véritable identité du pirate informatique soit révélée auparavant. Il est plutôt rare qu’un pirate informatique Ransomware soit jugé, et l’application de la crypto-monnaie comme solution de règlement suggérée en est la principale raison..

Ci-dessous, vous pouvez localiser le devis du Gyew fichier texte:

ATTENTION! Ne t'inquiète pas, vous pouvez retourner tous vos fichiers! Tous vos fichiers comme des photos, bases de données, les documents et autres importants sont cryptés avec le cryptage le plus fort et la clé unique. La seule méthode de récupération de fichiers consiste à acheter un outil de décryptage et une clé unique pour vous. Ce logiciel décryptera tous vos fichiers cryptés. Quelles garanties avez-vous? Vous pouvez envoyer un de vos fichiers cryptés depuis votre PC et nous le décryptons gratuitement. Mais nous ne pouvons décrypter que 1 déposer gratuitement. Le fichier ne doit pas contenir d'informations précieuses. Vous pouvez obtenir et regarder l'outil de décryptage de présentation vidéo: https://we.tl/t-2P5WrE5b9f Le prix de la clé privée et du logiciel de décryptage est $980. Rabais 50% disponible si vous nous contactez d'abord 72 heures, c'est le prix pour toi $490. Veuillez noter que vous ne restaurerez jamais vos données sans paiement. Vérifiez votre messagerie "Courrier indésirable" ou "Jonque" dossier si vous n'obtenez pas de réponse plus de 6 heures. Pour obtenir ce logiciel, vous devez écrire sur notre e-mail: restorealldata@firemail.cc Réserver une adresse e-mail pour nous contacter: gorentos@bitmessage.ch Notre compte Telegram: @datarestore

Comment le virus Gyew crypte vos fichiers?

Le .Ouah Le cryptage des fichiers d'infection ne sera probablement pas supprimé une fois le ransomware supprimé.. Le .Ouah La clé d'accès au cryptage des documents de virus est promise à vous être donnée lorsque vous payez le montant de la rançon.

Néanmoins, il n'est pas rare que les criminels qui garantissent de tels risques garantissent à leurs victimes une clé de déchiffrement de leurs fichiers cryptés, puis refusent de donner cette clé une fois le paiement traité.. Inutile de préciser, si vous vous retrouvez dans un problème comme celui-ci, vous ne seriez pas capable de faire quoi que ce soit à ce sujet– vos fonds seraient certainement partis, ainsi que vos données seraient certainement encore inaccessibles. C’est pourquoi il n’est pas vraiment judicieux de transférer le remboursement, en outre, si vous n’avez opté pour aucun type d’options alternatives qui pourraient fonctionner.

Malgré le fait que nous ayons mentionné que le cryptage resterait sur vos papiers même après que le Ransomware ne soit plus présent dans le système., éliminer l’infection est toujours exceptionnellement crucial. Après avoir supprimé le Ransomware, vous pouvez également essayer les solutions alternatives de guérison des données que nous avons créées pour vous., et de plus, vos nouveaux documents ne risquent pas d'être sécurisés. Pour supprimer ce risque cryptoviral, il vous est suggéré de terminer les étapes que vous rencontrerez énumérées ci-dessous.

RÉSUMÉ Gyew:

| Nom | .Virus de gyew |

| Taper | Logiciels de rançon |

| Niveau de menace | Haut (Le ransomware est jusqu'à présent le malware le plus affreux que vous puissiez rencontrer) |

| Symptômes | Une menace Ransomware similaire à celle-ci ne divulgue généralement pas sa visibilité jusqu'à ce que les documents soient sécurisés. |

| Canal promotionnel | Canaux comme la promotion par courrier indésirable, et le malvertising sont normalement ceux utilisés pour propager Ransomware. |

| Solution de récupération de données | Décrypteur Emsisoft |

| Utilitaire de détection |

.Ouah peut se récupérer plusieurs fois si vous ne vous débarrassez pas de ses fichiers principaux. Nous vous suggérons de télécharger LOARIS TROJAN REMOVER pour rechercher des utilitaires malveillants. Cela peut vous faire économiser beaucoup de temps et d'efforts pour vous débarrasser efficacement de tous les logiciels malveillants possibles sur votre appareil..

En savoir plus sur Loaris Trojan Remover (Accord de licence, politique de confidentialité ).

Si Loaris identifie une menace, vous devrez acheter une licence pour vous en débarrasser. |

Supprimer Gyew Virus Ransomware

Certaines des étapes vous demanderont probablement de quitter la page. Signet pour y revenir facilement plus tard.

Redémarrez dans Mode sans échec (utilisez ce tutoriel si vous ne savez pas comment le faire).

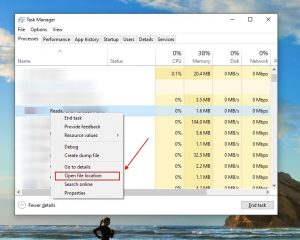

Cliquez sur CTRL + CHANGEMENT + ESC simultanément et aller à la Onglet Processus. Essayez d'identifier les processus malveillants.

Clic-droit sur chacun d'eux et choisissez Lieu de fichier ouvert. Ensuite, inspectez les documents avec le vérificateur de fichiers en ligne:

Une fois que vous ouvrez leur dossier, mettre fin aux processus qui sont contaminés, alors se débarrasser de leurs dossiers.

Note:Si vous êtes certain que quelque chose appartient à la menace - l'éliminer, même si le scanner ne le marque pas. Aucune application antivirus ne peut reconnaître toutes les infections.

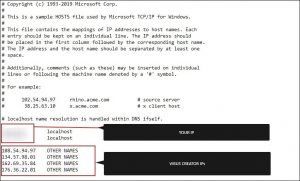

Continuez à tenir le Gagner + R. Et puis copier & coller ce qui suit:

- bloc-notes %windir%/system32/Drivers/etc/hosts

Un nouveau document s'ouvrira certainement. En cas de piratage, il y aura des tonnes d'autres adresses IP liées à votre appareil en bas. Inspectez l'image ci-dessous:

Au cas où il y aurait des adresses IP suspectes ci-dessous "hôte local” – contactez-nous dans les commentaires.

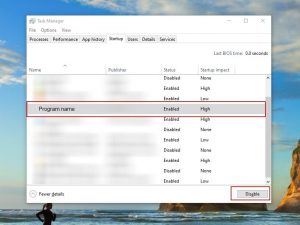

Utiliser CTRL + CHANGEMENT + ESC simultanément et accéder au Onglet Démarrage:

Procéder à Nom du programme et sélectionnez "Désactiver".

Gardez à l'esprit que le rançongiciel peut même inclure un faux nom de développeur dans son processus. Vous devez vérifier chaque processus et être persuadé qu'il est légitime.

Se débarrasser de Virus Gyew, vous devrez peut-être gérer les fichiers système et les registres. Faire une erreur et se débarrasser de la mauvaise chose peut endommager votre appareil.

Vous pouvez éviter d'endommager le système en sélectionnant LOARIS TROJAN REMOVER - un logiciel de suppression de Gyew de haute qualité.

Lire l'avis sur SUPPRESSEUR DE TROJAN LOARIS (Accord de licence, politique de confidentialité ).

Regarder pour le rançongiciel dans vos registres et se débarrasser de les entrées. Soyez très prudent - vous pouvez détruire votre système si vous supprimez des entrées non associées au ransomware.

Tapez chacun des éléments suivants dans le champ de recherche Windows:

- %Données d'application%

- %LocalAppData %

- %Données de programme%

- %RépVin%

- %Temp %

Débarrassez-vous de tout dans Temp. Enfin, vérifiez simplement tout ce qui a été ajouté récemment. N'oubliez pas de nous laisser un commentaire si vous rencontrez un problème!

Comment décrypter les fichiers .gyew?

Djvu Ransomware a essentiellement deux versions.

- Ancienne version: Les extensions les plus anciennes (de « .djvu » à « .carote ») le décryptage pour la plupart de ces versions était auparavant pris en charge par l'outil STOPDecrypter en cas de fichiers infectés avec une clé hors ligne. Ce même soutien a été intégré dans le nouveau Décrypteur Emsisoft pour ces anciennes variantes de Djvu. Le décrypteur ne décodera vos fichiers sans soumettre de paires de fichiers que si vous avez un CLÉ HORS LIGNE.

- Nouvelle version: Les dernières extensions publiées vers la fin du mois d'août 2019 après la modification du rançongiciel. Cela inclut .coharos, .Chariz, .alors, .voilà, .cultiver, .seto, péta, .moka, .Médicaments, .charlatan, .stupide, .Karl, .distance, .démarrage et etc….Ces nouvelles versions n'étaient prises en charge qu'avec Emsisoft Decryptor.

"Le décrypteur ne peut pas décrypter mes fichiers?"

Pour la plupart, cela signifie que vous disposez d'un identifiant en ligne.. Cela peut également indiquer que vos fichiers ont été sécurisés par une version plus récente de STOP/Djvu.

- ID hors ligne. Lorsque le ransomware ne peut pas s'attacher à ses serveurs de commande et de contrôle tout en sécurisant vos fichiers, il utilise une clé de sécurité intégrée ainsi qu'un identifiant intégré. Les identifiants hors ligne se terminent généralement dans t1 et sont généralement simples à reconnaître. Parce que la clé hors ligne ainsi que l'ID changent simplement avec chaque variante/extension, toute personne dont les fichiers ont été sécurisés par la même version aura certainement le même identifiant et les fichiers seront certainement déchiffrables par la même clé (ou "clé privée en ce qui concerne le chiffrement de fichiers RSA).

- ID en ligne. La plupart du temps, le ransomware a la capacité de se connecter à ses serveurs de commande et de contrôle lorsqu'il crypte des documents., et lorsque cela se produit, les serveurs réagissent en générant des clés aléatoires pour chaque ordinateur contaminé. Sachant que chaque ordinateur possède sa propre clé, vous ne pouvez pas utiliser la clé d'un autre système informatique pour décrypter vos fichiers. Le décrypteur peut fonctionner à ce sujet avec des versions plus anciennes à condition qu'il dispose d'une certaine aide., Néanmoins, pour les variantes plus récentes, il n'y a absolument rien à faire pour récupérer les données..

Au cas où le tutoriel ne vous aide pas, téléchargez l'outil anti-malware que nous suggérons ou essayez antivirus en ligne gratuit. En outre, vous pouvez toujours nous demander dans les commentaires de l'aide!

Laissez un commentaire